Certains articles de veille peuvent faire l'objet de traduction automatique.

Les acteurs de la menace ont publié une nouvelle série de packages malveillants dans Python Package Index (PyPI) dans le but de diffuser des logiciels malveillants voleurs d’informations sur les machines de développement compromises.

Fait intéressant, alors que le malware porte une variété de noms comme ANGEL Stealer, Celestial Stealer, Fade Stealer, Leaf $tealer, PURE Stealer, Satan Stealer et @skid Stealer, la société de cybersécurité Phylum a découvert qu’ils étaient tous des copies de W4SP Stealer.

W4SP Stealer fonctionne principalement pour siphonner les données des utilisateurs, y compris les informations d’identification, les portefeuilles de crypto-monnaie, les jetons Discord et d’autres fichiers d’intérêt. Il est créé et publié par un acteur qui s’appelle BillyV3, BillyTheGoat et billythegoat356.

« Pour une raison quelconque, chaque déploiement semble avoir simplement essayé de rechercher/remplacer les références W4SP en échange d’un autre nom apparemment arbitraire », ont déclaré les chercheurs. m’a dit dans un rapport publié plus tôt cette semaine.

Les 16 modules malveillants sont les suivants : modulesecurity, informmodule, chazz, randomtime, proxygeneratorbil, easycordey, easycordeyy, tomproxies, sys-ej, py4sync, infosys, sysuptoer, nowsys, upamonkws, captchaboy et proxybooster.

La campagne de distribution de W4SP Stealer a gagné du terrain vers octobre 2022, bien qu’il semble qu’elle ait commencé dès le 25 août 2022. Depuis lors, des dizaines de faux paquets supplémentaires contenant Voleur W4SP ont été publiés sur PyPI par les acteurs de la menace persistante.

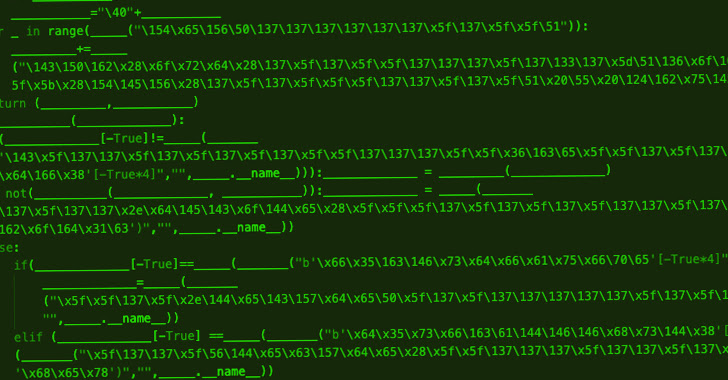

La dernière itération de l’activité, pour ce qu’elle vaut, ne rend pas évident de cacher ses intentions néfastes, sauf dans le cas de chazz, qui exploite le package pour télécharger le logiciel malveillant Leaf $tealer obscurci hébergé sur le klgrth[.]service de collage io.

Il convient de noter que les versions précédentes des chaînes d’attaque ont également été repérées en train de récupérer le code Python de la prochaine étape directement à partir d’un référentiel GitHub public qui supprime ensuite le voleur d’informations d’identification.

La montée en puissance de nouvelles variantes de copie concorde avec le retrait par GitHub du référentiel qui contenait le code source original de W4SP Stealer, indiquant que les cybercriminels probablement non affiliés à l’opération militarisent également le malware pour attaquer les utilisateurs de PyPI.

« Les écosystèmes open source tels que PyPI, NPM, etc. sont d’énormes cibles faciles pour ces types d’acteurs sur lesquels essayer de déployer ce type de malware », ont déclaré les chercheurs. Leurs tentatives deviendront seulement plus fréquentes, plus persistantes et plus sophistiquées. »

L’entreprise de sécurité de la chaîne d’approvisionnement en logiciels, qui onglets gardés sur la chaîne Discord de l’acteur menaçant, a en outre noté qu’un paquet précédemment signalé sous le nom de pystyle a été trojanisé par BillyTheGoat pour distribuer le voleur.

Le module a non seulement accumulé par des milliers de téléchargements chaque mois, mais a également commencé comme un utilitaire inoffensif en septembre 2021 pour aider les utilisateurs à styliser la sortie de la console. Les modifications malveillantes ont été introduites dans les versions 2.1 et 2.2 publiées le 28 octobre 2022.

Ces deux versions, qui étaient en direct sur PyPI pendant environ une heure avant d’être retirées, auraient obtenu 400 téléchargements, a déclaré BillyTheGoat à Phylum dans une « correspondance non sollicitée ».

« Ce n’est pas parce qu’un paquet est bénin aujourd’hui et qu’il a montré une histoire d’être bénin pendant des années qu’il le restera », ont déclaré les chercheurs. mis en garde. « Les acteurs de la menace ont fait preuve d’une patience incroyable dans la création de packages légitimes, pour les empoisonner avec des logiciels malveillants une fois qu’ils sont devenus suffisamment populaires. »

Poster un commentaire