Certains articles de veille peuvent faire l'objet de traduction automatique.

Un groupe de chercheurs a révélé les détails d’une nouvelle vulnérabilité affectant les processeurs Intel qui permet aux attaquants d’obtenir des clés de chiffrement et d’autres informations secrètes des processeurs.

Doublé Fuite ÆPICla faiblesse est la première du genre à divulguer de manière architecturale des données sensibles d’une manière qui s’apparente à une « lecture de mémoire non initialisée dans le processeur lui-même ».

« Contrairement aux attaques d’exécution transitoires comme Meltdown et Spectre, Fuite ÆPIC est un bogue architectural : les données sensibles sont directement divulguées sans dépendre d’un canal secondaire (bruyant) », ont déclaré les universitaires.

L’étude a été menée par des chercheurs de l’Université Sapienza de Rome, de l’Université de technologie de Graz, d’Amazon Web Services et du CISPA Helmholtz Center for Information Security.

La vulnérabilité (CVE-2022-21233score CVSS : 6,0), qui affecte les processeurs dotés de la microarchitecture Sunny Cover, est ancré dans un composant appelé Advanced Programmable Interrupt Controller (APIC), qui fournit un mécanisme pour gérer et acheminer le matériel signaux d’interruption de manière évolutive.

« L’analyse de l’espace d’adressage d’E/S sur les processeurs Intel basés sur la microarchitecture Sunny Cove a révélé que les registres mappés en mémoire du contrôleur d’interruption programmable avancé (APIC) local ne sont pas correctement initialisés », ont noté les chercheurs.

« En conséquence, la lecture architecturale de ces registres renvoie des données obsolètes de la microarchitecture. Toutes les données transférées entre le L2 et le cache de dernier niveau peuvent être lues via ces registres. »

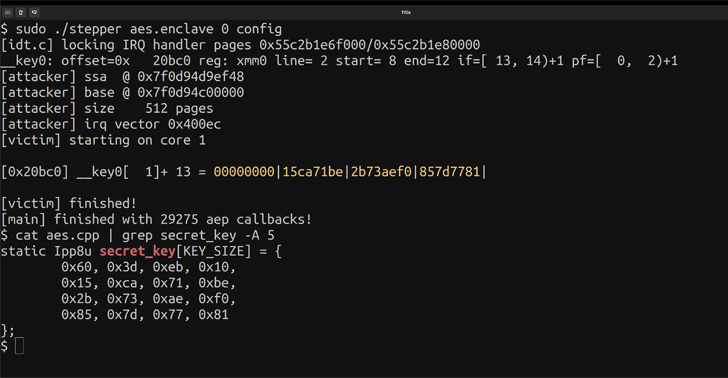

ÆPIC Leak cible spécifiquement les systèmes utilisant l’environnement d’exécution de confiance (TEE) d’Intel connu sous le nom de Software Guard eXtensions (SGX), provoquant la fuite de clés AES et RSA à partir d’enclaves sécurisées qui s’exécutent sur le même cœur de processeur physique avec un taux de réussite de 94 % et 74 % % respectivement.

« En protégeant le code et les données sélectionnés contre les modifications, les développeurs peuvent partitionner leur application en enclaves renforcées ou en modules d’exécution fiables pour aider à accroître la sécurité des applications », a déclaré Intel. explique sur les garanties de sécurité offertes par SGX.

La faille, en termes simples, rompt les garanties susmentionnées, permettant à un attaquant disposant d’autorisations d’exécuter du code natif privilégié sur une machine cible pour extraire les clés privées, et pire, de vaincre l’attestation, pierre angulaire des primitives de sécurité utilisées dans SGX pour garantir l’intégrité de code et données.

En réponse aux conclusions, Intel a publié des mises à jour du micrologiciel, tout en décrivant le problème comme une vulnérabilité de gravité moyenne liée à un isolement incorrect des ressources partagées, entraînant la divulgation d’informations via un accès local.

Il convient également de noter qu’Intel a depuis obsolète prise en charge de SGX pour ses processeurs clients, avec une litanie de méthodes d’attaque qui affligent la technologie, y compris SGX-ROP, Microscope, Plundervolt, Injection de valeur de chargeSGAxe et VoltPilleur.

L’attaque par canal latéral SQUIP affecte les processeurs AMD

Le développement intervient alors que les chercheurs ont démontré quelle est la toute première attaque par canal latéral (CVE-2021-46778) sur les files d’attente de planificateur impactant les microarchitectures AMD Zen 1, Zen 2 et Zen 3 qui pourraient être utilisées abusivement par un adversaire pour récupérer des clés RSA.

L’attaque, nom de code SQUIP (abréviation de Scheduler Queue Usage via Interference Probing), implique de mesurer le niveau de conflit sur les files d’attente du planificateur pour glaner potentiellement des informations sensibles.

Aucune mise à jour de sécurité n’a été publiée pour corriger la ligne d’attaque, mais le fabricant de puces a conseillé que « les développeurs de logiciels utilisent les meilleures pratiques existantes, y compris les algorithmes à temps constant et évitent les flux de contrôle dépendants du secret, le cas échéant ».

Poster un commentaire