Certains articles de veille peuvent faire l'objet de traduction automatique.

Deux nouvelles failles de sécurité découvertes dans plusieurs systèmes de recharge de véhicules électriques (VE) pourraient être exploitées pour fermer à distance les bornes de recharge et même les exposer au vol de données et d’énergie.

Les résultats, qui proviennent de SaiFlow, basé en Israël, démontrent une fois de plus les risques potentiels auxquels est confrontée l’infrastructure de recharge des véhicules électriques.

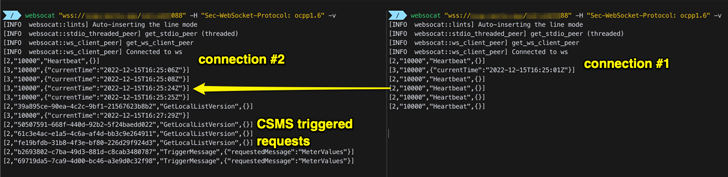

Les problèmes ont été identifiés dans la version 1.6J de l’Open Charge Point Protocol (OCPP) standard qui utilise WebSockets pour la communication entre les bornes de recharge pour véhicules électriques et les fournisseurs du système de gestion des bornes de recharge (CSMS). La version actuelle d’OCPP est la 2.0.1.

« La norme OCPP ne définit pas comment un CSMS doit accepter de nouvelles connexions à partir d’un point de charge lorsqu’il existe déjà une connexion active », ont déclaré les chercheurs de SaiFlow, Lionel Richard Saposnik et Doron Porat. m’a dit.

« L’absence d’une directive claire pour plusieurs connexions actives peut être exploitée par des attaquants pour perturber et détourner la connexion entre la borne de recharge et le CSMS. »

Cela signifie également qu’un cyber-attaquant pourrait usurper une connexion entre un chargeur valide et son fournisseur CSMS alors qu’il est déjà connecté, ce qui entraînerait l’un ou l’autre des deux scénarios :

- Une condition de déni de service (DoS) qui survient lorsque le fournisseur CSMS ferme la connexion WebSocket d’origine lorsqu’une nouvelle connexion est établie

- Vol d’informations qui découle du maintien des deux connexions en vie mais du retour de réponses à la « nouvelle » connexion malveillante, permettant à l’adversaire d’accéder aux données personnelles du conducteur, aux détails de la carte de crédit et aux informations d’identification CSMS.

La falsification est rendue possible par le fait que les fournisseurs CSMS sont configurés pour s’appuyer uniquement sur l’identité du point de recharge pour l’authentification.

« Combiner la mauvaise gestion des nouvelles connexions avec la faible politique d’authentification OCPP et d’identités des chargeurs pourrait conduire à une vaste attaque DoS distribuée (DDoS) sur le [Electric Vehicle Supply Equipment] réseau », ont déclaré les chercheurs.

OCPP 2.0.1 corrige la politique d’authentification faible en exigeant des informations d’identification de borne de recharge, fermant ainsi la faille. Cela dit, les atténuations lorsqu’il y a plus d’une connexion à partir d’un seul point de charge devraient nécessiter la validation des connexions en envoyant un ping ou une demande de pulsation, a noté SaiFlow.

« Si l’une des connexions ne répond pas, le CSMS devrait l’éliminer », ont expliqué les chercheurs. « Si les deux connexions sont réactives, l’opérateur devrait être en mesure d’éliminer la connexion malveillante directement ou via un module de cybersécurité intégré au CSMS. »

Poster un commentaire