Certains articles de veille peuvent faire l'objet de traduction automatique.

Pendant des années, le Une unité de piratage au sein de l’agence de renseignement militaire russe GRU, connue sous le nom de Sandworm, a mené certaines des pires cyberattaques de l’histoire – pannes d’électricité, faux ransomwares, vers destructeurs de données – derrière un voile d’anonymat soigneusement entretenu. Mais après une demi-décennie d’opérations bâclées de l’agence d’espionnage, de couvertures soufflées et d’actes d’accusation internationaux, il n’est peut-être pas surprenant que le fait de retirer le masque de l’homme à la tête de ce groupe de piratage hautement destructeur révèle aujourd’hui un visage familier.

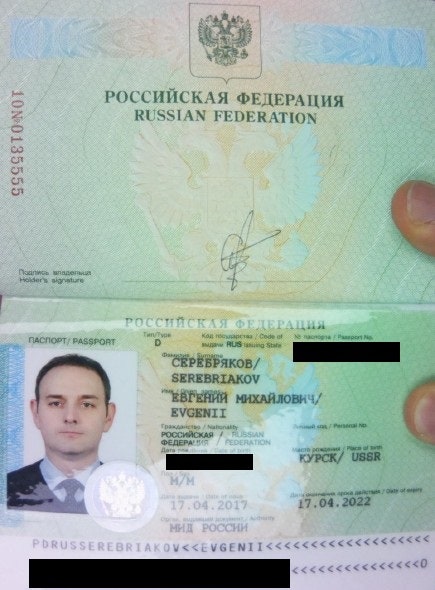

Le commandant de Sandworm, la division notoire des forces de piratage de l’agence responsable de bon nombre des campagnes de cyberguerre et de sabotage les plus agressives du GRU, est maintenant un responsable nommé Evgenii Serebriakov, selon des sources d’un service de renseignement occidental qui a parlé à WIRED de la condition de l’anonymat. Si ce nom vous dit quelque chose, c’est peut-être parce que Serebriakov a été inculpé, avec six autres agents du GRU, après avoir été pris au milieu d’une opération de cyberespionnage rapprochée aux Pays-Bas en 2018 qui visait l’Organisation pour l’interdiction des armes chimiques. à La Haye.

Dans cette opération déjouée, les forces de l’ordre néerlandaises ne se sont pas contentées d’identifier et d’arrêter Serebriakov et son équipe, qui faisaient partie d’une autre unité du GRU généralement connue sous le nom de Fancy Bear ou APT28. Ils ont également saisi le sac à dos de Serebriakov rempli d’équipements techniques, ainsi que son ordinateur portable et d’autres appareils de piratage dans la voiture de location de son équipe. En conséquence, les enquêteurs néerlandais et américains ont pu reconstituer les voyages et les opérations passées de Serebriakov remontant à des années et, compte tenu de son nouveau rôle, connaissent maintenant avec des détails inhabituels l’histoire de la carrière d’un responsable du GRU en plein essor.

Selon les sources des services de renseignement, Serebriakov a été nommé responsable de Sandworm au printemps 2022 après avoir été commandant adjoint de l’APT28, et détient désormais le grade de colonel. Christo Grozev, l’enquêteur principal axé sur la Russie pour le service de renseignement open source Bellingcat, a également noté l’ascension de Serebriakov : vers 2020, dit Grozev, Serebriakov a commencé à recevoir des appels téléphoniques de généraux du GRU qui, dans la hiérarchie stricte de l’agence, ne parlent qu’aux personnes de niveau supérieur. fonctionnaires. Grozev, qui dit avoir acheté les données téléphoniques à une source du marché noir russe, dit avoir également vu le numéro de l’agent du GRU apparaître dans les enregistrements téléphoniques d’une autre puissante unité militaire axée sur le contre-espionnage. « J’ai réalisé qu’il devait occuper un poste de commandement », déclare Grozev. « Il ne peut plus être un hacker régulier. »

Le fait que Serebriakov semble avoir atteint ce poste bien qu’il ait été précédemment identifié et inculpé dans l’échec de l’opération néerlandaise suggère qu’il doit avoir une valeur significative pour le GRU – qu’il est « apparemment trop bon pour être abandonné », ajoute Grozev.

Le nouveau poste de Serebriakov à la tête de Sandworm – officiellement l’unité GRU 74455 mais également connue sous les surnoms Voodoo Bear et Iridium – le place à la tête d’un groupe de hackers qui sont peut-être les praticiens les plus prolifiques de la cyberguerre au monde. (Ils se sont également lancés dans des campagnes d’espionnage et de désinformation.) Depuis 2015, Sandworm a mené la campagne sans précédent de cyberattaques du gouvernement russe contre l’Ukraine : il a pénétré les services publics d’électricité dans l’ouest de l’Ukraine et à Kiev pour provoquer les premières et deuxièmes pannes d’électricité déclenchées par pirates informatiques et ont ciblé les agences gouvernementales, les banques et les médias ukrainiens avec d’innombrables opérations de logiciels malveillants destructeurs de données. En 2017, Sandworm a publié NotPetya, un morceau de code auto-répliquant qui s’est propagé aux réseaux du monde entier et a infligé un record de 10 milliards de dollars de dégâts. Sandworm a ensuite saboté les Jeux olympiques d’hiver de 2018 en Corée et attaqué les diffuseurs de télévision de la nation géorgienne en 2019, un record choquant de piratage imprudent.

Poster un commentaire