Certains articles de veille peuvent faire l'objet de traduction automatique.

Des chercheurs en cybersécurité ont détaillé le fonctionnement interne d’un chargeur très évasif nommé « in2al5d p3in4er » (lire : imprimante invalide) qui est utilisé pour livrer le malware voleur d’informations Aurora.

« Le chargeur in2al5d p3in4er est compilé avec Embarcadero RAD Studio et cible les postes de travail des terminaux à l’aide d’une technique anti-VM (machine virtuelle) avancée », a déclaré la société de cybersécurité Morphisec. a dit dans un rapport partagé avec The Hacker News.

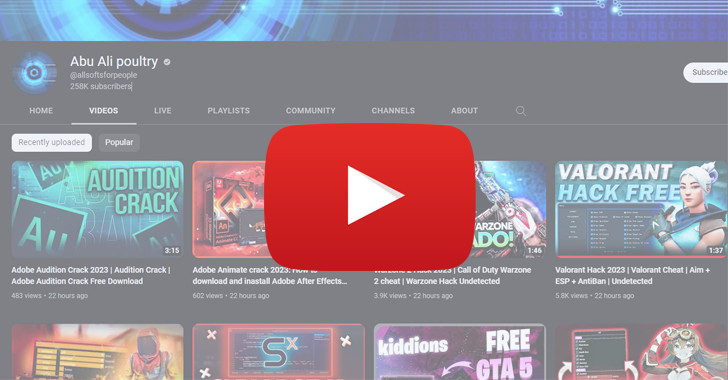

Aurora est un voleur d’informations basé sur Go qui a émergé dans le paysage des menaces à la fin de 2022. Proposé en tant que malware de base à d’autres acteurs, il est distribué via des vidéos YouTube et des sites Web de téléchargement de logiciels piratés et de faux logiciels de référencement.

Cliquer sur les liens présents dans les descriptions de vidéos YouTube redirige la victime vers des sites Web leurres où elle est incitée à télécharger le logiciel malveillant sous le couvert d’un utilitaire apparemment légitime.

Le chargeur analysé par Morphisec est conçu pour interroger l’ID du fournisseur de la carte graphique installée sur un système et le comparer à un ensemble d’ID de fournisseurs autorisés (AMD, Intel ou NVIDIA). Si la valeur ne correspond pas, le chargeur se termine de lui-même.

Le chargeur décrypte finalement la charge utile finale et l’injecte dans un processus légitime appelé « sihost.exe » en utilisant une technique appelée processus d’évidement. Alternativement, certains exemples de chargeur allouent également de la mémoire pour écrire la charge utile déchiffrée et l’invoquer à partir de là.

« Pendant le processus d’injection, tous les exemples de chargeur résolvent dynamiquement les API Win nécessaires et déchiffrent ces noms à l’aide d’une clé XOR : » in2al5d p3in4er « », ont déclaré les chercheurs en sécurité Arnold Osipov et Michael Dereviashkin.

Un autre aspect crucial du chargeur est son utilisation d’Embarcadero RAD Studio pour générer des exécutables pour plusieurs plates-formes, lui permettant ainsi d’échapper à la détection.

« Ceux qui ont le taux de détection le plus bas sur VirusTotal sont compilés à l’aide de » BCC64.exe « , un nouveau compilateur C++ basé sur Clang d’Embarcadero », a déclaré la société israélienne de cybersécurité, soulignant sa capacité à échapper aux bacs à sable et aux machines virtuelles.

« Ce compilateur utilise une base de code différente telle que ‘Standard Library’ (Dinkumware) et ‘Runtime Library’ (compiler-rt) et génère un code optimisé qui modifie le point d’entrée et le flux d’exécution. Cela brise les indicateurs des fournisseurs de sécurité, tels que les signatures composé à partir d’un « bloc de code malveillant/suspect ». »

Maîtrisez l’art de la collecte de renseignements sur le dark web

Apprenez l’art d’extraire des informations sur les menaces du dark web – Rejoignez ce webinaire dirigé par des experts !

En un mot, les résultats montrent que les acteurs de la menace derrière in2al5d p3in4er exploitent des méthodes d’ingénierie sociale pour une campagne à fort impact qui utilise YouTube comme canal de distribution de logiciels malveillants et dirige les téléspectateurs vers de faux sites Web convaincants pour distribuer le logiciel malveillant voleur.

Le développement intervient alors qu’Intel 471 a déterré un autre chargeur de logiciels malveillants AresLoader qui est commercialisé pour 300 $/mois en tant que service permettant aux acteurs criminels de pousser les voleurs d’informations déguisés en logiciels populaires à l’aide d’un outil de classeur. Le chargeur est soupçonné d’avoir été développé par un groupe lié au hacktivisme russe.

Certaines des principales familles de logiciels malveillants diffusées à l’aide d’AresLoader depuis janvier 2023 incluent Aurora Stealer, Laplas Clipper, Lumma Stealer, Stealc et SystemBC.

Poster un commentaire