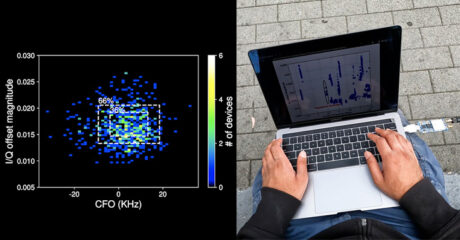

Des chercheurs découvrent que les signaux Bluetooth peuvent être empreintes digitales pour suivre les smartphones

Une nouvelle recherche entreprise par un groupe d’universitaires de l’Université de Californie à San Diego a révélé pour la première … Read More

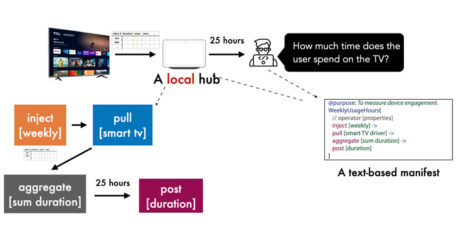

Un nouveau cadre de confidentialité pour les appareils IoT permet aux utilisateurs de contrôler le partage de données

Une architecture sensible à la confidentialité nouvellement conçue vise à permettre aux développeurs de créer des applications de maison intelligente … Read More

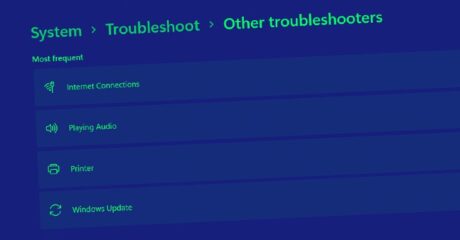

Des chercheurs mettent en garde contre la vulnérabilité non corrigée « DogWalk » de Microsoft Windows

Un correctif de sécurité non officiel a été mis à disposition pour une nouvelle vulnérabilité Windows zero-day dans l’outil de … Read More

Evil Corp Cybercrime Group passe au rançongiciel LockBit pour échapper aux sanctions

Le cluster de menaces baptisé UNC2165, qui partage de nombreux chevauchements avec un groupe de cybercriminalité basé en Russie connu … Read More

10 chevaux de Troie bancaires les plus prolifiques ciblant des centaines d’applications financières avec plus d’un milliard d’utilisateurs

10 des chevaux de Troie bancaires mobiles les plus prolifiques ont jeté leur dévolu sur 639 applications financières disponibles sur … Read More

Les hackers chinois LuoYu utilisent des attaques de type Man-on-the-Side pour déployer la porte dérobée de WinDealer

Un acteur chinois « extrêmement sophistiqué » de la menace persistante avancée (APT) surnommé LuoYu a été observé en utilisant un outil … Read More