Certains articles de veille peuvent faire l'objet de traduction automatique.

Une nouvelle variante du malware macOS suivi comme UpdateAgent a été repéré dans la nature, indiquant des tentatives continues de la part de ses auteurs pour mettre à niveau ses fonctionnalités.

« Peut-être que l’une des caractéristiques les plus identifiables du malware est qu’il s’appuie sur l’infrastructure AWS pour héberger ses différentes charges utiles et effectuer ses mises à jour du statut d’infection sur le serveur », ont déclaré des chercheurs de Jamf Threat Labs. mentionné dans un rapport.

UpdateAgent, détecté pour la première fois fin 2020, a depuis évolué pour devenir un compte-gouttes de logiciels malveillants, facilitant la distribution de charges utiles de deuxième étape telles que les logiciels publicitaires tout en contournant macOS. Portier protections.

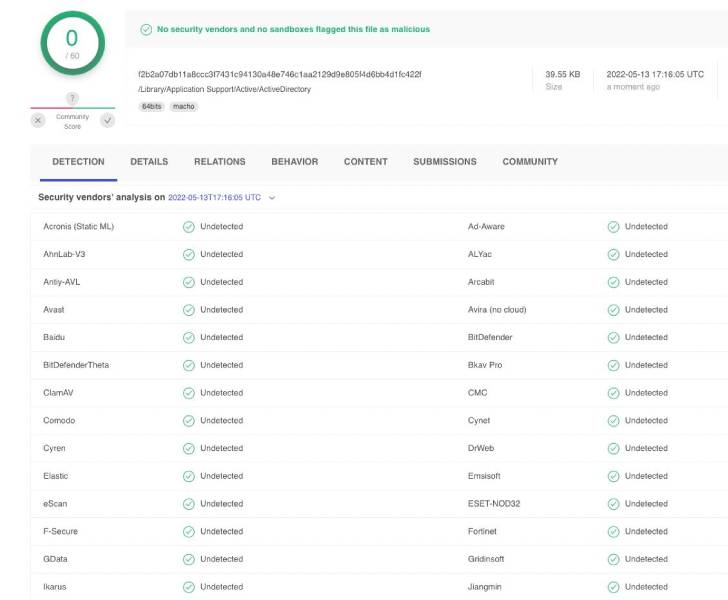

Le compte-gouttes basé sur Swift nouvellement découvert se fait passer pour des binaires Mach-O nommés « PDFCreator » et « Active Directory » qui, lors de son exécution, établit une connexion à un serveur distant et récupère un script bash à exécuter.

« La principale différence [between the two executables] est qu’il accède à une URL différente à partir de laquelle il doit charger un script bash », ont noté les chercheurs.

Ces scripts bash, nommés « activedirec.sh » ou alors « bash_qolveevgclr.sh« , incluez une URL pointant vers des compartiments Amazon S3 pour télécharger et exécuter un fichier d’image disque de deuxième étape (DMG) sur le point de terminaison compromis.

« Le développement continu de ce malware montre que ses auteurs restent actifs, essayant d’atteindre autant d’utilisateurs que possible », ont déclaré les chercheurs.

Poster un commentaire