Certains articles de veille peuvent faire l'objet de traduction automatique.

Une vulnérabilité de sécurité critique a été révélée dans la mise en œuvre de l’autorisation ouverte (OAuth) du framework de développement d’applications Expo.io.

La lacune, attribuée à l’identifiant CVE CVE-2023-28131, a un indice de gravité de 9,6 sur le système de notation CVSS. Entreprise de sécurité API Salt Labs a dit le problème a rendu les services utilisant le cadre susceptibles de fuite d’informations d’identification, qui pourraient ensuite être utilisées pour détourner des comptes et siphonner des données sensibles.

Dans certaines circonstances, un acteur malveillant aurait pu profiter de la faille pour effectuer des actions arbitraires au nom d’un utilisateur compromis sur diverses plateformes telles que Facebook, Google ou Twitter.

Expo, similaire à Electron, est une plate-forme open source pour le développement d’applications natives universelles qui s’exécutent sur Android, iOS et le Web.

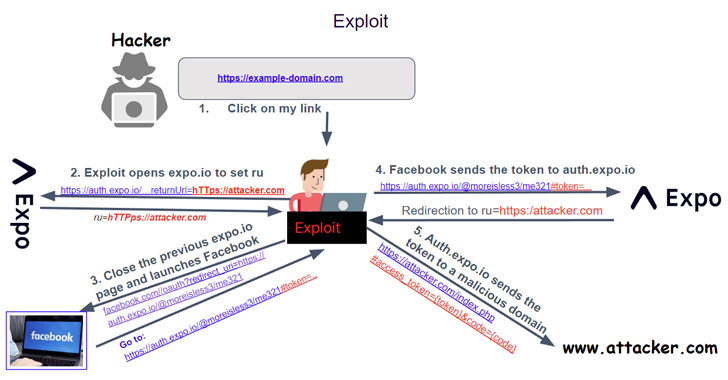

Il convient de noter que pour que l’attaque réussisse, les sites et applications utilisant Expo doivent avoir configuré le paramètre AuthSession Proxy pour l’authentification unique (SSO) à l’aide d’un fournisseur tiers tel que Google et Facebook.

Autrement dit, la vulnérabilité pourrait être exploitée pour envoyer le jeton secret associé à un fournisseur de connexion (par exemple, Facebook) à un domaine contrôlé par un acteur et l’utiliser pour prendre le contrôle du compte de la victime.

Ceci, à son tour, est accompli en incitant l’utilisateur ciblé à cliquer sur un lien spécialement conçu qui pourrait être envoyé via des vecteurs d’ingénierie sociale traditionnels comme les e-mails, les SMS ou un site Web douteux.

Expo, dans un avis, a déclaré avoir déployé un correctif dans les heures suivant la divulgation responsable le 18 février 2023. Il est également recommandé aux utilisateurs émigrer de l’utilisation de proxys d’API AuthSession à l’enregistrement direct de schémas d’URL de liens profonds auprès de fournisseurs d’authentification tiers pour activer les fonctionnalités SSO.

« La vulnérabilité aurait permis à un attaquant potentiel d’inciter un utilisateur à visiter un lien malveillant, à se connecter à un fournisseur d’authentification tiers et à révéler par inadvertance ses informations d’identification d’authentification tierces », a déclaré James Ide d’Expo. a dit.

« C’était parce que auth.expo.io stockait les informations d’une application URL de rappel avant que l’utilisateur ne confirme explicitement qu’il fait confiance à l’URL de rappel. »

Zero Trust + Deception : apprenez à déjouer les attaquants !

Découvrez comment Deception peut détecter les menaces avancées, arrêter les mouvements latéraux et améliorer votre stratégie Zero Trust. Rejoignez notre webinaire perspicace !

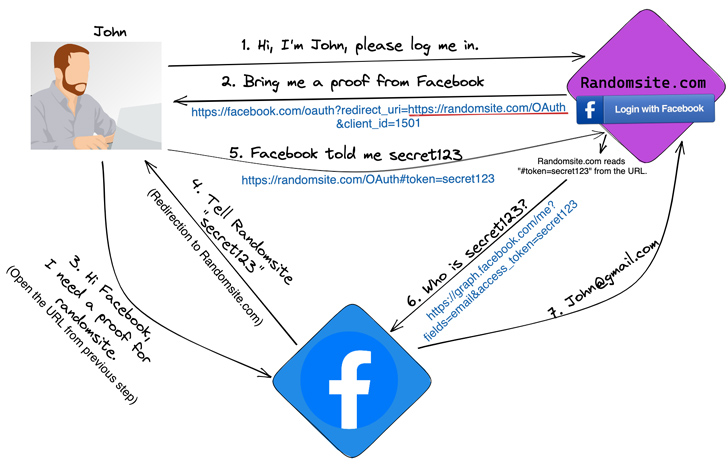

La divulgation fait suite à la Découverte de problèmes OAuth similaires dans Booking.com (et son site sœur Kayak.com) qui auraient pu être exploités pour prendre le contrôle du compte d’un utilisateur, obtenir une visibilité complète sur ses données personnelles ou de carte de paiement et effectuer des actions au nom de la victime.

Les découvertes surviennent également des semaines après que la société suisse de cybersécurité Sonar détaillé une traversée de chemin et une faille d’injection SQL dans le système de gestion de contenu d’entreprise Pimcore (CVE-2023-28438) dont un adversaire peut abuser pour exécuter du code PHP arbitraire sur le serveur avec les permissions du serveur web.

Sonar, de retour en mars 2023, aussi révélé une vulnérabilité de script intersite stockée non authentifiée affectant les versions 22.10.0 et antérieures de LibreNMS qui pourrait être exploitée pour obtenir l’exécution de code à distance lorsque le protocole de gestion de réseau simple (SNMP) est autorisé.

Poster un commentaire