Certains articles de veille peuvent faire l'objet de traduction automatique.

Des détails sont apparus sur une vulnérabilité de sécurité de haute gravité affectant le protocole de localisation de service (SLP) qui pourraient être militarisés pour lancer des attaques volumétriques par déni de service contre des cibles.

« Les attaquants exploitant cette vulnérabilité pourraient tirer parti des instances vulnérables pour lancer des attaques d’amplification massives par déni de service (DoS) avec un facteur pouvant atteindre 2200 fois, ce qui en ferait potentiellement l’une des plus grandes attaques d’amplification jamais signalées », a déclaré Pedro Umbelino, chercheur chez Bitsight et Curesec. et Marco Lux a dit dans un rapport partagé avec The Hacker News.

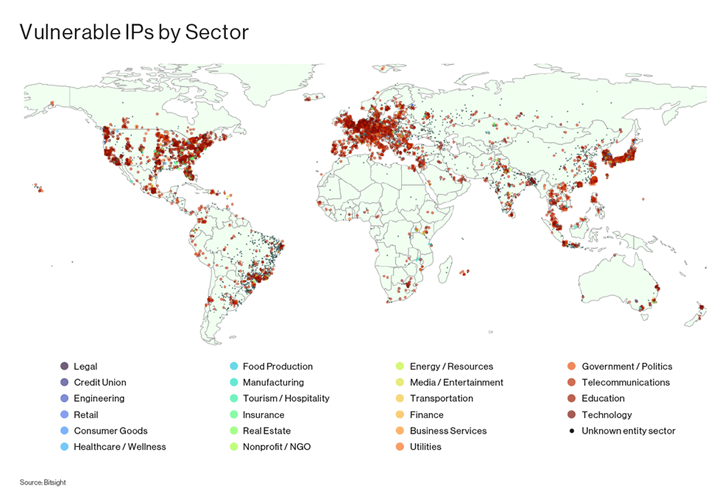

La vulnérabilité, à laquelle a été attribué l’identifiant CVE-2023-29552 (score CVSS : 8,6), aurait un impact sur plus de 2 000 organisations mondiales et plus de 54 000 instances SLP accessibles sur Internet.

Cela inclut l’hyperviseur VMWare ESXi, les imprimantes Konica Minolta, les routeurs Planex, le module de gestion intégré IBM (IMM), SMC IPMI et 665 autres types de produits.

Les 10 premiers pays comptant le plus d’organisations ayant des instances SLP vulnérables sont les États-Unis, le Royaume-Uni, le Japon, l’Allemagne, le Canada, la France, l’Italie, le Brésil, les Pays-Bas et l’Espagne.

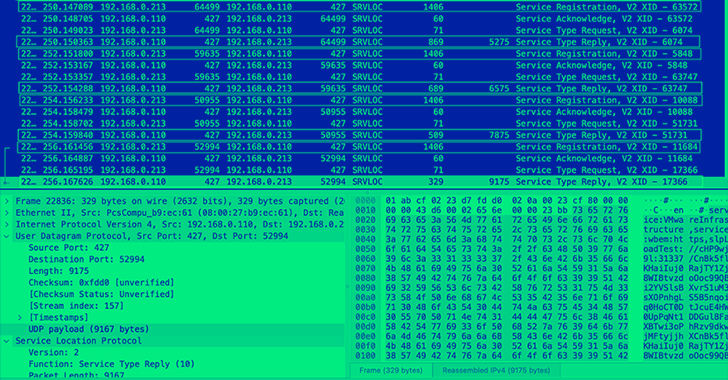

SLP est un protocole de découverte de services qui permet aux ordinateurs et autres périphériques de trouver des services dans un réseau local tels que des imprimantes, des serveurs de fichiers et d’autres ressources réseau.

L’exploitation réussie de CVE-2023-29552 pourrait permettre à un attaquant de profiter d’instances SLP sensibles pour lancer un attaque d’amplification de réflexion et submerger un serveur cible avec un faux trafic.

Pour ce faire, tout ce qu’un attaquant doit faire est de trouver un serveur SLP sur le port UDP 427 et d’enregistrer « les services jusqu’à ce que SLP refuse plus d’entrées », suivi de plusieurs fois usurper une demande à ce service avec l’IP de la victime comme adresse source.

Zero Trust + Deception : apprenez à déjouer les attaquants !

Découvrez comment Deception peut détecter les menaces avancées, arrêter les mouvements latéraux et améliorer votre stratégie Zero Trust. Rejoignez notre webinaire perspicace !

Une attaque de ce type peut produire un facteur d’amplification allant jusqu’à 2 200, entraînant des attaques DoS à grande échelle. Pour atténuer la menace, il est recommandé aux utilisateurs de désactiver SLP sur les systèmes directement connectés à Internet ou de filtrer le trafic sur les ports UDP et TCP 427.

« Il est tout aussi important d’appliquer une authentification forte et des contrôles d’accès, permettant uniquement aux utilisateurs autorisés d’accéder aux bonnes ressources réseau, l’accès étant étroitement surveillé et audité », ont déclaré les chercheurs.

La société de sécurité Web Cloudflare, dans un consultatifa déclaré qu’il « s’attend à ce que la prévalence des attaques DDoS basées sur SLP augmente de manière significative dans les semaines à venir » alors que les acteurs de la menace expérimentent le nouveau vecteur d’amplification DDoS.

Les résultats surviennent alors qu’une faille de deux ans maintenant corrigée dans la mise en œuvre SLP de VMware a été exploitée par des acteurs associés au rançongiciel ESXiArgs lors d’attaques généralisées plus tôt cette année.

Poster un commentaire