Certains articles de veille peuvent faire l'objet de traduction automatique.

Des chercheurs en cybersécurité ont découvert aujourd’hui une nouvelle vulnérabilité matérielle de haute gravité résidant dans les puces Wi-Fi largement utilisées fabriquées par Broadcom et Cypress – alimentant apparemment plus d’un milliard d’appareils, notamment des smartphones, des tablettes, des ordinateurs portables, des routeurs et des gadgets IoT.

BaptiséeKr00ket suivi comme CVE-2019-15126, la faille pourrait permettre à des attaquants distants proches d’intercepter et de décrypter certains paquets de réseau sans fil transmis par voie hertzienne par un appareil vulnérable.

L’attaquant n’a pas besoin d’être connecté au réseau sans fil de la victime et la faille fonctionne contre les appareils vulnérables utilisant les protocoles WPA2-Personal ou WPA2-Enterprise, avec un chiffrement AES-CCMP, pour protéger leur trafic réseau.

« Nos tests ont confirmé que certains appareils clients d’Amazon (Echo, Kindle), Apple (iPhone, iPad, MacBook), Google (Nexus), Samsung (Galaxy), Raspberry (Pi 3), Xiaomi (RedMi), ainsi que certains points d’accès d’Asus et Huawei, étaient vulnérables à Kr00k », ont déclaré les chercheurs d’ESET.

Selon le chercheurs, la faille Kr00k est en quelque sorte liée à la faille attaque KRACKune technique qui facilite la tâche des attaquants pour pirater les mots de passe Wi-Fi protégés par le protocole réseau WPA2 largement utilisé.

D’abord, apprenez ce que l’attaque Kr00k n’autorise pas :

Avant de passer aux détails de la nouvelle attaque Kr00k, il est important de noter que :

- La vulnérabilité ne réside pas dans le protocole de cryptage Wi-Fi, mais dans la façon dont les puces vulnérables mettent en œuvre le cryptage,

- Elle ne permet pas aux attaquants de se connecter à votre réseau Wi-Fi et de lancer d’autres attaques de type « man-in-the-middle » ou d’exploiter d’autres appareils connectés,

- Il ne permet pas aux attaquants de connaître votre mot de passe Wi-Fi, et le fait de le changer ne vous aidera pas à résoudre le problème,

- Il n’affecte pas les appareils modernes utilisant Protocole WPA3la dernière norme de sécurité Wi-Fi.

- Cependant, elle permet aux attaquants de capturer et de décrypter certains paquets sans fil (plusieurs kilo-octets), mais il n’y a aucun moyen de prédire quelles données seront incluses,

- Plus important encore, la faille brise le cryptage sur la couche sans fil mais n’a rien à voir avec le cryptage TLS qui sécurise toujours votre trafic réseau avec les sites utilisant HTTPS.

Qu’est-ce que l’attaque Kr00k et comment fonctionne-t-elle ?

Maintenant, vous vous demandez peut-être ce que l’attaque Kr00k permet aux attaquants de faire ?

En bref, une attaque réussie ne fait que dégrader votre sécurité d’un cran par rapport à celle que vous auriez sur un réseau Wi-Fi ouvert. Ainsi, les informations sensibles que les attaquants peuvent capturer à partir d’un appareil vulnérable dépendent totalement de l’absence de la couche suivante de cryptage du trafic réseau, à savoir la visite de sites Web non HTTPS.

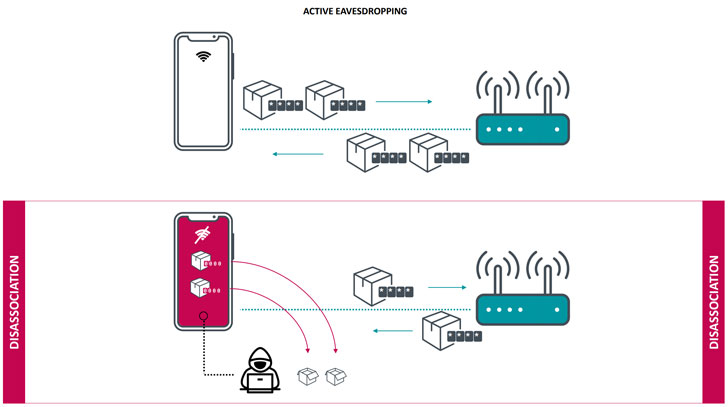

L’attaque repose sur le fait que lorsqu’un appareil est soudainement déconnecté du réseau sans fil, la puce Wi-Fi efface la clé de session dans la mémoire et la met à zéro, mais la puce transmet par inadvertance toutes les trames de données laissées dans la mémoire tampon avec une clé de chiffrement entièrement nulle, même après la dissociation.

Par conséquent, un attaquant se trouvant à proximité de dispositifs vulnérables peut utiliser cette faille pour déclencher de manière répétée des dissociations en envoyant des paquets de désauthentification par voie aérienne afin de capturer davantage de trames de données, « contenant potentiellement des données sensibles, notamment des paquets DNS, ARP, ICMP, HTTP, TCP et TLS. »

En outre, comme la faille affecte également les puces intégrées dans de nombreux routeurs sans fil, le problème permet également aux attaquants d’intercepter et de décrypter le trafic réseau transmis par des appareils connectés qui ne sont pas vulnérables à Kr00k, qu’ils soient corrigés ou qu’ils utilisent des puces Wi-Fi différentes.

Les chercheurs d’ESET ont signalé ce problème aux deux fabricants de puces concernés, Broadcom et Cypress, l’année dernière, ainsi qu’à de nombreux fabricants d’appareils concernés qui sont chargés de développer un correctif pour atténuer le problème via des mises à jour logicielles ou firmware pour leurs utilisateurs.

Apple a déjà publié des correctifs pour ses utilisateurs, certains devraient avoir publié des avis ou des correctifs de sécurité au moment de la publication, et d’autres fournisseurs testent encore le problème sur leurs appareils.

Poster un commentaire