Certains articles de veille peuvent faire l'objet de traduction automatique.

Après que la Cybersecurity and Infrastructure Security Agency (CISA) des États-Unis ait publié un décrypteur permettant aux victimes concernées de se remettre des attaques de rançongiciels ESXiArgs, les acteurs de la menace ont rebondi avec une version mise à jour qui crypte davantage de données.

L’émergence de la nouvelle variante a été signalé par un administrateur système sur un forum en ligne, où un autre participant a déclaré que les fichiers de plus de 128 Mo auront 50 % de leurs données cryptées, ce qui rend le processus de récupération plus difficile.

Un autre changement notable est la suppression de l’adresse Bitcoin de la note de rançon, les attaquants exhortant désormais les victimes à les contacter sur Tox pour obtenir les informations sur le portefeuille.

Les acteurs de la menace « ont réalisé que les chercheurs suivaient leurs paiements, et ils savaient peut-être même avant de publier le ransomware que le processus de cryptage dans la variante d’origine était relativement facile à contourner », Censys a dit dans un écrit.

« En d’autres termes : ils regardent.

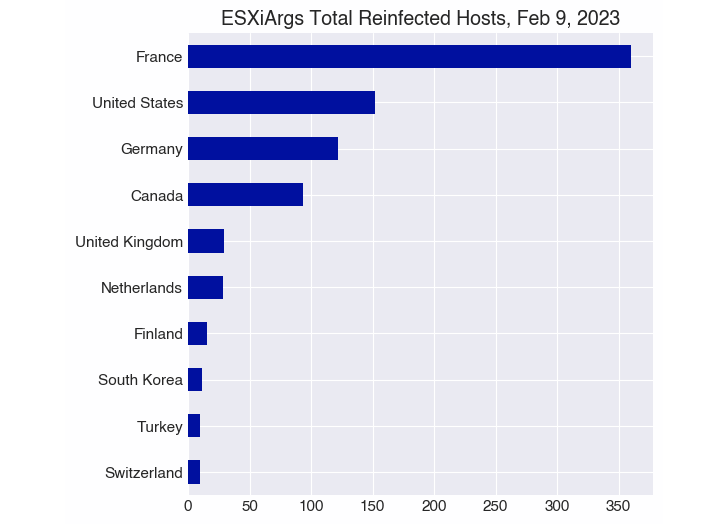

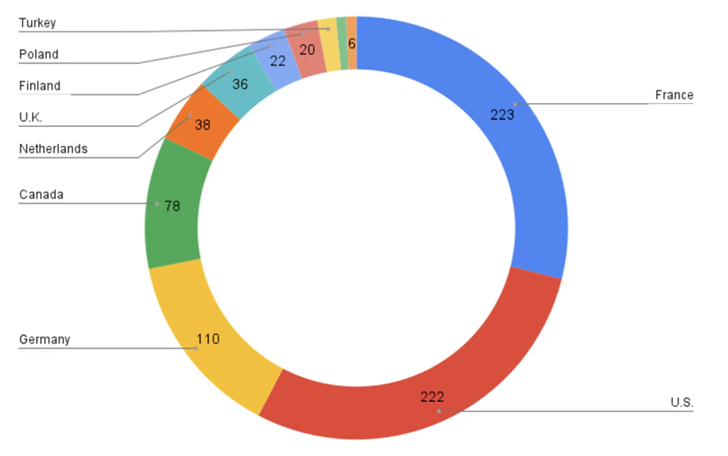

Statistiques partagées par la plateforme crowdsourcée Ransomwhere révéler que jusqu’à 1 252 serveurs ont été infectés par la nouvelle version d’ESXiArgs au 9 février 2023, dont 1 168 sont des réinfections.

Depuis le début de l’épidémie de ransomware début février, plus de 3 800 hôtes uniques ont été compromis. UN majorité des infections se situent en France, aux États-Unis, en Allemagne, au Canada, au Royaume-Uni, aux Pays-Bas, en Finlande, en Turquie, en Pologne et à Taïwan.

ESXiArgs, comme Cheerscrypt et PrideLockerest basé sur le casier Babuk, qui avait son fuite du code source dans Septembre 2021. Mais un aspect crucial qui le différencie des autres familles de rançongiciels est l’absence de site de fuite de données, indiquant qu’il ne fonctionne pas sur un rançongiciel en tant que service (RaaS) modèle.

« Les rançons sont fixées à un peu plus de deux bitcoins (47 000 dollars américains) et les victimes ont trois jours pour payer », a déclaré la société de cybersécurité Intel471. a dit.

Alors que l’on soupçonnait initialement que les intrusions impliquaient l’abus d’un bogue OpenSLP vieux de deux ans et maintenant corrigé dans VMware ESXi (CVE-2021-21974), des compromis ont été signalés dans des appareils sur lesquels le protocole de découverte de réseau est désactivé.

VMware a depuis déclaré qu’il n’avait trouvé aucune preuve suggérant qu’une vulnérabilité zero-day dans son logiciel était utilisée pour propager le ransomware.

Cela indique que les acteurs de la menace à l’origine de l’activité peuvent tirer parti plusieurs vulnérabilités connues dans ESXi à leur avantage, ce qui rend impératif que les utilisateurs agissent rapidement pour mettre à jour vers la dernière version. Les attaques n’ont pas encore été attribuées à un acteur ou à un groupe menaçant connu.

« Sur la base de la demande de rançon, la campagne est liée à un seul acteur ou groupe menaçant », déclare Arctic Wolf. souligné. « Des groupes de rançongiciels plus établis effectuent généralement un OSINT sur des victimes potentielles avant de procéder à une intrusion et fixent le paiement de la rançon en fonction de la valeur perçue. »

Entreprise de cybersécurité Rapid7 a dit il a trouvé 18 581 serveurs ESXi accessibles sur Internet qui sont vulnérables à CVE-2021-21974, ajoutant qu’il a en outre observé des acteurs de RansomExx2 ciblant de manière opportuniste des serveurs ESXi sensibles.

« Bien que l’impact en dollars de cette violation particulière puisse sembler faible, les cyber-attaquants continuent d’affliger les organisations par la mort par mille coupures », a déclaré Tony Lauro, directeur de la technologie et de la stratégie de sécurité chez Akamai.

« Le rançongiciel ESXiArgs est un excellent exemple de la raison pour laquelle les administrateurs système doivent implémenter les correctifs rapidement après leur publication, ainsi que des efforts que les attaquants devront déployer pour réussir leurs attaques. Cependant, les correctifs ne sont qu’une ligne de défense pour compter sur. »

Poster un commentaire