Certains articles de veille peuvent faire l'objet de traduction automatique.

Une nouvelle porte dérobée personnalisée baptisée Soldat furtif a été déployé dans le cadre d’une série d’attaques d’espionnage hautement ciblées en Afrique du Nord.

« Le logiciel malveillant Stealth Soldier est une porte dérobée non documentée qui exploite principalement des fonctions de surveillance telles que l’exfiltration de fichiers, l’enregistrement d’écran et de microphone, l’enregistrement des frappes au clavier et le vol d’informations sur le navigateur », a déclaré la société de cybersécurité Check Point. a dit dans un rapport technique.

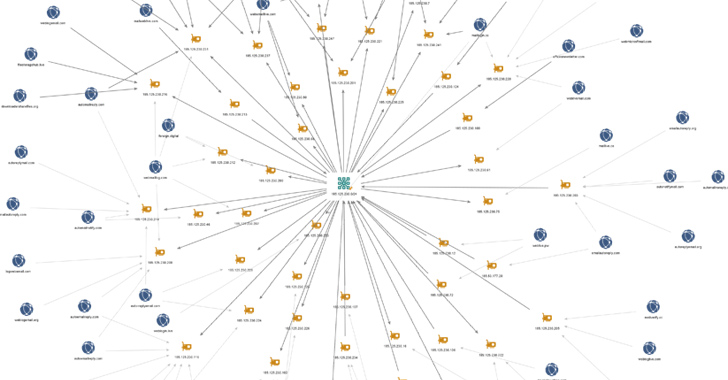

L’opération en cours se caractérise par l’utilisation de serveurs de commande et de contrôle (C&C) qui imitent des sites appartenant au ministère libyen des Affaires étrangères. Les premiers artefacts associés à la campagne remontent à octobre 2022.

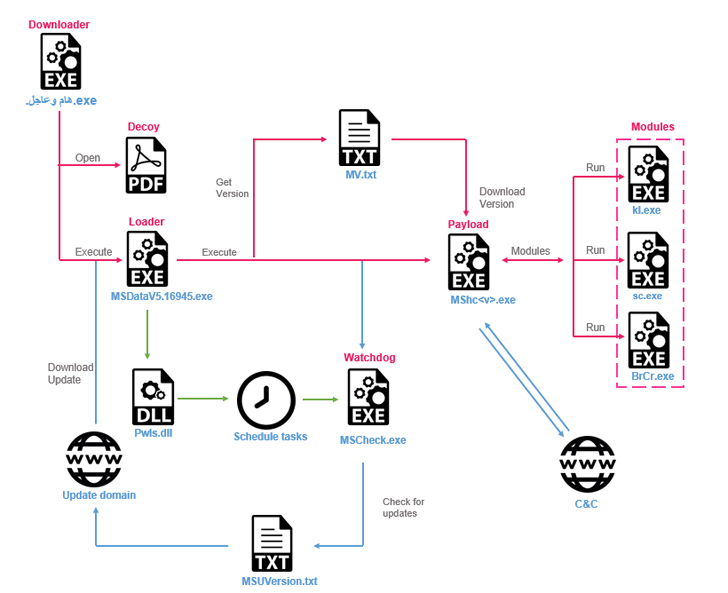

Les attaques commencent par des cibles potentielles téléchargeant de faux binaires de téléchargement qui sont livrés via des attaques d’ingénierie sociale et agissent comme un conduit pour récupérer Stealth Soldier, tout en affichant simultanément un fichier PDF vide leurre.

L’implant modulaire personnalisé, qui est censé être utilisé avec parcimonie, permet des capacités de surveillance en rassemblant des listes de répertoires et des informations d’identification du navigateur, en enregistrant les frappes au clavier, en enregistrant l’audio du microphone, en prenant des captures d’écran, en téléchargeant des fichiers et en exécutant des commandes PowerShell.

« Le malware utilise différents types de commandes : certains sont des plugins qui sont téléchargés à partir du C&C et d’autres sont des modules à l’intérieur du malware », a déclaré Check Point, ajoutant que la découverte de trois versions de Stealth Soldier indique qu’il est activement maintenu par ses opérateurs.

Certains des composants ne sont plus disponibles pour la récupération, mais les plugins de capture d’écran et de vol d’informations d’identification du navigateur auraient été inspirés par des projets open source disponibles sur GitHub.

🔐 Maîtriser la sécurité des API : Comprendre votre véritable surface d’attaque

Découvrez les vulnérabilités inexploitées de votre écosystème d’API et prenez des mesures proactives pour une sécurité à toute épreuve. Rejoignez notre webinaire perspicace !

De plus, l’infrastructure de Stealth Soldier présente des chevauchements avec l’infrastructure associée à une autre campagne de phishing baptisée Oeil sur le Nilqui ciblait des journalistes égyptiens et des militants des droits humains en 2019.

Le développement signale la « première réapparition possible de cet acteur menaçant » depuis lors, suggérant que le groupe est orienté vers la surveillance contre des cibles égyptiennes et libyennes.

« Compte tenu de la modularité du malware et de l’utilisation de plusieurs étapes d’infection, il est probable que les attaquants continueront à faire évoluer leurs tactiques et techniques et à déployer de nouvelles versions de ce malware dans un avenir proche », a déclaré Check Point.

Poster un commentaire