Certains articles de veille peuvent faire l'objet de traduction automatique.

OpenSMTPD a été trouvé vulnérable à une autre vulnérabilité critique qui pourrait permettre à des attaquants distants de prendre le contrôle complet de serveurs de messagerie fonctionnant sous les systèmes d’exploitation BSD ou Linux.

OpenSMTPDégalement connu sous le nom de OpenBSD SMTP Server, est une implémentation open-source du Simple Mail Transfer Protocol (SMTP) pour délivrer des messages sur une machine locale ou pour les relayer vers d’autres serveurs SMTP.

Il a été initialement développé dans le cadre du projet OpenBSD mais est maintenant pré-installé sur de nombreux systèmes UNIX.

Découvert par les experts de Qualys Research Labs, qui ont également signalé un problème de sécurité. faille RCE similaire dans l’application de serveur de messagerie le mois dernier, le dernier problème de lecture hors limites, repéré sous le nom de CVE-2020-8794réside dans un composant du code côté client d’OpenSMTPD qui a été introduit il y a près de 5 ans.

Tout comme le problème précédent, que les attaquants ont commencé à exploiter dans la nature Un jour seulement après sa divulgation publique, la nouvelle faille OpenSMTPD pourrait également permettre à des pirates distants d’exécuter des commandes arbitraires sur les serveurs vulnérables avec les privilèges de root ou de tout utilisateur non root.

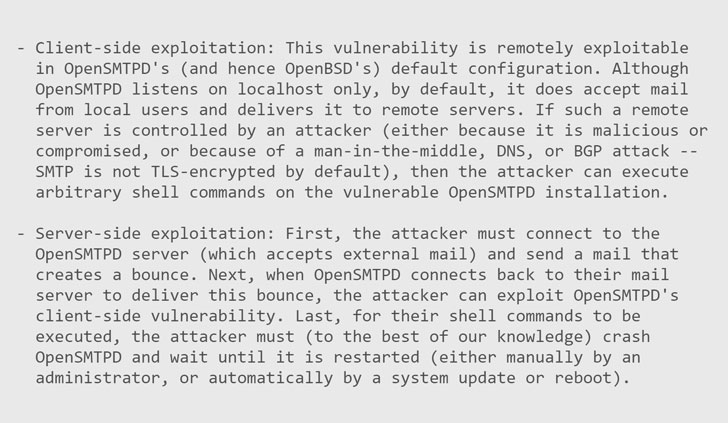

Comme décrit dans la capture d’écran de la avis, la faille peut être exploitée par un attaquant local ou distant de deux manières en envoyant des messages SMTP spécialement conçus, l’une fonctionne dans la configuration par défaut, et la seconde exploite le mécanisme de rebond des e-mails.

« Nous avons développé un programme d’exploitation simple pour cette vulnérabilité et l’avons testé avec succès contre OpenBSD 6.6 (la version actuelle), OpenBSD 5.9 (la première version vulnérable), Debian 10 (stable), Debian 11 (testing), et Fedora 31, » dit la note.

« Nous avons testé notre exploit contre les changements récents dans OpenSMTPD 6.6.3p1, et nos résultats sont les suivants : si la méthode « mbox » est utilisée pour la livraison locale (le défaut dans OpenBSD -current), alors l’exécution de commandes arbitraires en tant que root est toujours possible ; sinon (si la méthode « maildir » est utilisée, par exemple), l’exécution de commandes arbitraires en tant que n’importe quel utilisateur non-root est possible. »

Cependant, l’équipe Qualys a décidé de ne pas divulguer les détails de l’exploitation et le code d’exploitation jusqu’au 26 février, donnant aux utilisateurs vulnérables d’OpenSMTPD une fenêtre de deux jours pour corriger leurs systèmes.

Si vous utilisez également des serveurs BSD ou Linux avec une version vulnérable d’OpenSMTPD, nous vous conseillons de télécharger les fichiers suivants OpenSMTPD 6.6.4p1 et appliquer le correctif dès que possible.

Poster un commentaire