Certains articles de veille peuvent faire l'objet de traduction automatique.

Un groupe d’universitaires de l’Université de la Ruhr à Bochum et de l’Université de New York à Abu Dhabi a découvert des failles de sécurité dans les réseaux 4G LTE et 5G qui pourraient potentiellement permettre aux pirates d’usurper l’identité des utilisateurs du réseau et même de souscrire à des abonnements payants en leur nom.

L’attaque par usurpation d’identité – nommée « Attaques d’usurpation d’identité dans les réseaux 4G« (ou IMP4GT) – exploite la méthode d’authentification mutuelle utilisée par le téléphone mobile et la station de base du réseau pour vérifier leurs identités respectives afin de manipuler les paquets de données en transit.

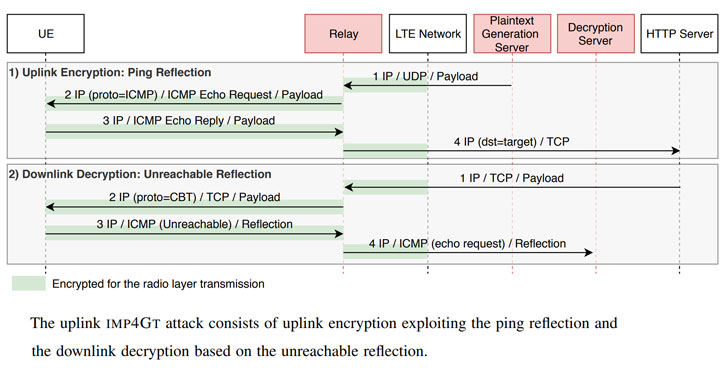

« Les attaques IMP4GT exploitent la protection d’intégrité manquante pour les données de l’utilisateur, et un mécanisme de réflexion du système d’exploitation mobile IP stack. Nous pouvons utiliser le mécanisme de réflexion pour construire un oracle de cryptage et de décryptage. En plus de l’absence de protection d’intégrité, cela permet d’injecter des paquets arbitraires et de décrypter des paquets », expliquent les chercheurs.

La recherche a été présentée au Network Distributed System Security Symposium (NDSS) le 25 février à San Diego.

La vulnérabilité a un impact sur tous les appareils qui communiquent avec LTE, ce qui inclut tous les smartphones, tablettes et appareils IoT actuellement vendus sur le marché.

« L’équipe basée à Bochum tente de combler la faille de sécurité de la dernière norme de communication mobile 5G, actuellement déployée », indiquent les chercheurs. Les failles ont été divulguées de manière responsable à l’organisme de normalisation des télécommunications GSM Association en mai dernier.

Comment fonctionne l’attaque IMP4GT ?

Les chercheurs ont réalisé les attaques en utilisant radios définies par logicielqui sont des dispositifs capables de lire les messages entre un téléphone et la station de base à laquelle il est connecté. L’attaque man-in-the-middle permet donc à un pirate de se faire passer pour un utilisateur en direction du réseau et vice-versa.

En d’autres termes, le pirate fait croire au réseau que la radio est, en fait, le téléphone (usurpation d’identité sur la liaison montante) et fait croire au téléphone que la radio logicielle est la tour cellulaire légitime (usurpation d’identité sur la liaison descendante).

« L’usurpation d’identité sur la liaison montante permet à un attaquant d’établir une connexion IP arbitraire vers l’Internet, par exemple une connexion TCP vers un serveur HTTP. Avec la variante de la liaison descendante, l’attaquant peut établir une connexion TCP vers l’UE », a déclaré l’entreprise. chercheurs ont déclaré.

Il convient de noter que l’adversaire doit se trouver à proximité du téléphone mobile de la victime – dans un rayon de 2 km – pour monter l’attaque IMP4GT. Par conséquent, ces attaques ne sont pas différentes de celles qui impliquent des simulateurs de sites cellulaires tels que Capteurs d’IMSI (alias raies) qui sont utilisées par les forces de l’ordre pour intercepter le trafic des téléphones mobiles.

Une fois ce canal de communication compromis, l’étape suivante de l’attaque consiste à profiter de l’absence de protection de l’intégrité dans la norme de communication LTE pour modifier arbitrairement les paquets de données échangés.

En falsifiant le trafic internet, l’attaque pourrait permettre à un pirate de faire des achats non autorisés, d’accéder à des sites web illégaux, de télécharger des documents sensibles en utilisant l’identité de la victime, et même de rediriger l’utilisateur vers un site malveillant, une forme différente d’attaque appelée « attaque aLTEr. »

« Cette attaque a des conséquences considérables pour les fournisseurs et les utilisateurs », indiquent les chercheurs dans leur document. « Les fournisseurs ne peuvent plus supposer qu’une connexion IP provient de l’utilisateur. Les mécanismes de facturation peuvent être déclenchés par un adversaire, entraînant l’épuisement des limites de données, et tout contrôle d’accès ou le pare-feu des fournisseurs peut être contourné. »

De plus, « en procédant ainsi, nous montrons qu’un attaquant peut contourner le mécanisme de pare-feu du fournisseur, et le téléphone est ouvert à toute connexion entrante. Une telle attaque est un tremplin pour d’autres attaques, comme le déploiement de logiciels malveillants. »

Quelle est la solution ?

La révélation de l’attaque IMP4GT fait suite à des recherches similaires entreprises par des universitaires de l’université de Purdue et de l’université de l’Iowa, qui ont mis au jour trois nouvelles failles de sécurité dans les réseaux 4G et 5G pouvant être utilisées pour écouter les appels téléphoniques et localiser les utilisateurs de téléphones portables.

La nouvelle norme 5G, qui est en train d’être déployée dans une poignée de pays, vise à offrir des vitesses plus rapides et des fonctions de sécurité qui font défaut depuis longtemps, notamment . une protection contre les capteurs IMSI. Mais avec des centaines de millions d’appareils impactés par ces failles, il est impératif que les implémentations de la 5G appliquent une sécurité et une protection des données plus robustes pour corriger les vulnérabilités.

« Les opérateurs de réseaux mobiles devraient accepter des coûts plus élevés, car la protection supplémentaire génère plus de données pendant la transmission », a déclaré David Rupprecht, l’un des coauteurs du document. « En outre, tous les téléphones mobiles devraient être remplacés, et l’antenne relais agrandie. C’est quelque chose qui ne se produira pas dans un avenir proche ».

Si l’examen minutieux de la norme 5G a permis d’attraper et de corriger les vulnérabilités potentielles avant que les réseaux 5G ne soient largement déployés, les dernières recherches sont le signe que la sécurité des réseaux cellulaires doit faire l’objet d’une attention accrue.

Poster un commentaire