Certains articles de veille peuvent faire l'objet de traduction automatique.

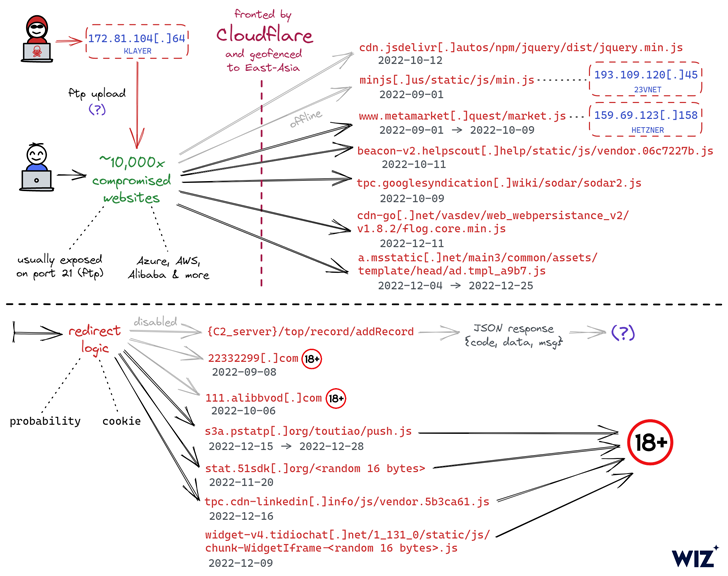

Une cyber-opération malveillante généralisée a détourné des milliers de sites Web destinés à un public d’Asie de l’Est pour rediriger les visiteurs vers du contenu pour adultes depuis début septembre 2022.

La campagne en cours consiste à injecter du code JavaScript malveillant sur les sites Web piratés, se connectant souvent au serveur Web cible à l’aide d’informations d’identification FTP légitimes que l’auteur de la menace a précédemment obtenues via une méthode inconnue.

« Dans de nombreux cas, il s’agissait d’informations d’identification FTP hautement sécurisées générées automatiquement que l’attaquant a pu acquérir et exploiter pour le piratage de sites Web », Wiz a dit dans un rapport publié ce mois-ci.

Le fait que les sites Web piratés – appartenant à la fois à de petites entreprises et à des sociétés multinationales – utilisent différentes piles technologiques et différents fournisseurs de services d’hébergement a rendu difficile la recherche d’un vecteur d’attaque commun, a noté la société de sécurité cloud.

Cela dit, l’un des dénominateurs communs entre les sites Web est qu’une majorité d’entre eux sont soit hébergés en Chine, soit hébergés dans un autre pays, mais sont destinés aux utilisateurs chinois.

De plus, les URL hébergeant le code JavaScript malveillant sont géo-clôturées pour limiter son exécution dans certains pays d’Asie de l’Est.

Il semble également que la campagne vise également Android, le script de redirection conduisant les visiteurs vers des sites Web de jeux d’argent les incitant à installer une application (nom du package APK « com.tyc9n1999co.coandroid« ).

L’identité de l’auteur de la menace n’est pas encore connue, et bien que ses motivations précises restent à identifier, on soupçonne que l’objectif est de commettre une fraude publicitaire et une manipulation SEO, ou alternativement, de générer du trafic inorganique vers ces sites Web.

Découvrez les dangers cachés des applications SaaS tierces

Êtes-vous conscient des risques associés à l’accès d’applications tierces aux applications SaaS de votre entreprise ? Rejoignez notre webinaire pour en savoir plus sur les types d’autorisations accordées et sur la façon de minimiser les risques.

Un autre aspect notable des attaques est l’absence de phishing, d’écrémage Web ou d’infection par des logiciels malveillants.

« Nous ne savons toujours pas comment l’acteur de la menace a obtenu un accès initial à tant de sites Web, et nous n’avons pas encore identifié de points communs significatifs entre les serveurs concernés autres que leur utilisation du FTP », ont déclaré les chercheurs Amitai Cohen et Barak Sharoni.

« Bien qu’il soit peu probable que l’acteur de la menace utilise une vulnérabilité de 0 jour étant donné la sophistication apparemment faible de l’attaque, nous ne pouvons pas exclure cette option. »

Poster un commentaire