Certains articles de veille peuvent faire l'objet de traduction automatique.

Un acteur de la cybercriminalité d’origine mexicaine a été lié à une campagne de logiciels malveillants mobiles Android ciblant les institutions financières du monde entier, mais avec un accent particulier sur les banques espagnoles et chiliennes, de juin 2021 à avril 2023.

L’activité est attribuée à un acteur dont le nom de code Néo_Net, selon le chercheur en sécurité Pol Thill. Les résultats ont été publiés par SentinelOne à la suite d’un Malware Research Challenge en collaboration avec vx-underground.

« Malgré l’utilisation d’outils relativement peu sophistiqués, Neo_Net a atteint un taux de réussite élevé en adaptant son infrastructure à des cibles spécifiques, entraînant le vol de plus de 350 000 EUR sur les comptes bancaires des victimes et compromettant les informations d’identification personnelle (IPI) de milliers de victimes », a déclaré Thill. a dit.

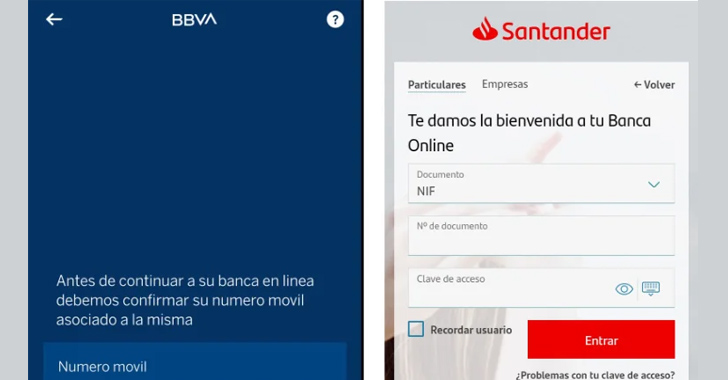

Certaines des principales cibles comprennent des banques telles que Santander, BBVA, CaixaBank, Deutsche Bank, Crédit Agricole et ING.

Neo_Net, lié à un acteur hispanophone résidant au Mexique, s’est imposé comme un cybercriminel chevronné, se livrant à la vente de panneaux de phishing, de données de victimes compromises à des tiers et d’une offre de smishing en tant que service appelée Ankarex qui est conçu pour cibler un certain nombre de pays à travers le monde.

Le point d’entrée initial de l’attaque en plusieurs étapes est le phishing par SMS, dans lequel l’auteur de la menace utilise diverses tactiques d’effarouchement pour inciter les destinataires involontaires à cliquer sur de fausses pages de destination afin de récolter et d’exfiltrer leurs informations d’identification via un bot Telegram.

« Les pages de phishing ont été méticuleusement configurées à l’aide des panneaux de Neo_Net, PRIV8, et ont mis en œuvre de multiples mesures de défense, notamment le blocage des demandes des agents utilisateurs non mobiles et la dissimulation des pages aux robots et aux scanners de réseau », a expliqué Thill.

« Ces pages ont été conçues pour ressembler étroitement à de véritables applications bancaires, complétées par des animations pour créer une façade convaincante. »

Les acteurs de la menace ont également été observés en train de tromper les clients des banques pour qu’ils installent des applications Android malveillantes sous le couvert d’un logiciel de sécurité qui, une fois installé, demande des autorisations SMS pour capturer les codes d’authentification à deux facteurs (2FA) basés sur SMS envoyés par la banque.

La plateforme Ankarex, pour sa part, est active depuis mai 2022. Elle est activement promue sur une chaîne Telegram qui compte environ 1 700 abonnés.

« Le service lui-même est accessible chez ankarex[.]net, et une fois enregistrés, les utilisateurs peuvent télécharger des fonds en utilisant des transferts de crypto-monnaie et lancer leurs propres campagnes Smishing en spécifiant le contenu SMS et les numéros de téléphone cibles », a déclaré Thill.

Le développement intervient alors que ThreatFabric a détaillé une nouvelle campagne de chevaux de Troie bancaires Anatsa (alias TeaBot) qui cible les clients bancaires aux États-Unis, au Royaume-Uni, en Allemagne, en Autriche et en Suisse depuis début mars 2023.

Poster un commentaire