Certains articles de veille peuvent faire l'objet de traduction automatique.

Les chercheurs en cybersécurité ont découvert cette semaine un nouveau type de ransomware ciblant les utilisateurs de macOS qui se propage via des applications piratées.

Selon plusieurs rapports indépendants du chercheur de logiciels malveillants K7 Lab Dinesh Devadoss, Patrick Wardle, et Malwarebytes, la variante du ransomware – surnommée « EvilQuest« – est fourni avec des applications légitimes qui, lors de l’installation, se déguisent en CrashReporter d’Apple ou Google Software Update.

En plus de crypter les fichiers de la victime, EvilQuest est également doté de capacités pour assurer la persistance, enregistrer les frappes au clavier, créer un shell inversé et voler les fichiers liés au portefeuille de crypto-monnaie.

Avec ce développement, EvilQuest rejoint une poignée de souches de ransomware qui ont exclusivement distingué macOS, y compris KeRanger et Patcher.

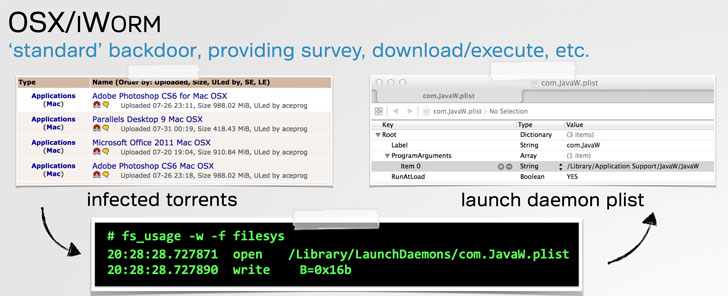

La source du malware semble être des versions trojanized de logiciels macOS populaires – tels que Little Snitch, un logiciel DJ appelé Mixed In Key 8 et Ableton Live – qui sont distribués sur des sites torrent populaires.

«Pour commencer, le programme d’installation légitime de Little Snitch est emballé de manière attrayante et professionnelle, avec un programme d’installation personnalisé bien fait qui est correctement signé par code», a déclaré Thomas Reed, directeur Mac et mobile chez Malwarebytes. « Cependant, ce programme d’installation était un simple package d’installation Apple avec une icône générique. Pire encore, le package d’installation était inutilement distribué dans un fichier image disque. »

Une fois installé sur l’hôte infecté, EvilQuest effectue une vérification du bac à sable pour détecter sleep-patching et est équipé d’une logique anti-débogage pour garantir que le programme malveillant ne s’exécute pas sous un débogueur.

« Il n’est pas inhabituel que les logiciels malveillants incluent des retards », a déclaré Reed. «Par exemple, le tout premier ransomware pour Mac, KeRanger, prévoyait un délai de trois jours entre le moment où il a infecté le système et le moment où il a commencé à chiffrer les fichiers. Cela aide à masquer la source du malware, car le comportement malveillant peut ne pas être immédiat. associé à un programme installé trois jours avant. «

Il tue également tout logiciel de sécurité (par exemple, Kaspersky, Norton, Avast, DrWeb, McAfee, Bitdefender et Bullguard) qui peut détecter ou bloquer un tel comportement malveillant sur le système, et configure la persistance à l’aide de l’agent de lancement et du démon. liste de propriétés files (« com.apple.questd.plist ») pour redémarrer automatiquement le malware chaque fois que l’utilisateur se connecte.

Dans la dernière étape, EvilQuest lance une copie de lui-même et commence à crypter les fichiers – en comptant le portefeuille de crypto-monnaie (« wallet.pdf ») et les fichiers liés au trousseau – avant d’afficher éventuellement des instructions de rançon pour payer 50 $ dans les 72 heures ou risquer de laisser les fichiers verrouillés.

Mais les fonctionnalités d’EvilQuest vont au-delà des ransomwares classiques, y compris la possibilité de communiquer avec un serveur de commande et de contrôle (« andrewka6.pythonanywhere.com ») pour exécuter à distance des commandes, lancer un enregistreur de frappe, créer un shell inversé et même exécuter directement une charge malveillante Mémoire insuffisante.

« Armé de ces capacités, l’attaquant peut garder un contrôle total sur un hôte infecté », a déclaré Wardle.

Bien que le travail soit en cours pour trouver une faiblesse dans l’algorithme de cryptage pour créer un décrypteur, il est recommandé aux utilisateurs de macOS de créer des sauvegardes pour éviter la perte de données et d’utiliser un utilitaire tel que RançonOù? pour contrecarrer de telles attaques.

« La meilleure façon d’éviter les conséquences des ransomwares est de conserver un bon ensemble de sauvegardes », a conclu Reed. « Conservez au moins deux copies de sauvegarde de toutes les données importantes, et au moins une ne doit pas rester attachée à votre Mac à tout moment. »

Poster un commentaire