Certains articles de veille peuvent faire l'objet de traduction automatique.

Le chercheur en cybersécurité Mordechai Guri, de l’université israélienne Ben Gourion du Néguev, a récemment démontré qu’un nouveau type de logiciel malveillant pouvait être utilisé pour voler secrètement des données hautement sensibles dans des systèmes de surveillance aérienne et sonore en utilisant une nouvelle bizarrerie acoustique dans les unités d’alimentation électrique qui accompagnent les appareils informatiques modernes.

Surnommé « .POWER-SUPPLaYLes dernières recherches s’appuient sur une série de techniques en tirant parti de canaux électromagnétiques, acoustiques, thermiques, optiques cachés, et même des câbles électriques pour exfiltrer les données à partir d’ordinateurs non connectés au réseau.

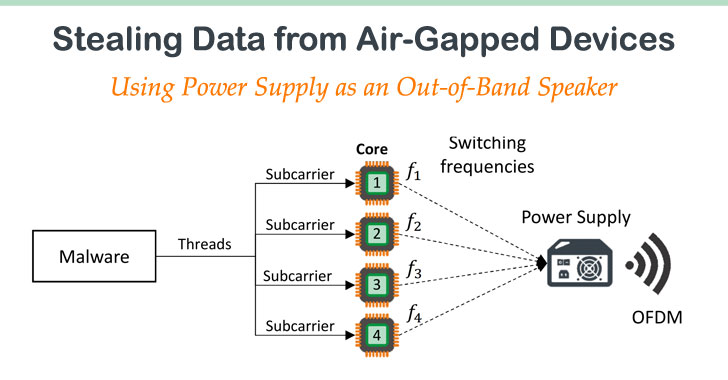

« Nos logiciels malveillants développés peuvent exploiter l’ordinateur unité d’alimentation électrique (PSU) pour jouer des sons et l’utiliser comme un haut-parleur secondaire hors bande aux capacités limitées », a souligné le Dr Guri dans un article publié aujourd’hui et partagé avec The Hacker News.

« Le code malveillant manipule la fréquence de commutation interne de l’alimentation électrique et contrôle ainsi les formes d’ondes sonores générées par ses condensateurs et ses transformateurs. »

« Nous montrons que notre technique fonctionne avec différents types de systèmes : Les stations de travail et les serveurs PC, ainsi que les systèmes embarqués et les appareils IdO qui ne disposent pas de matériel audio. Les données binaires peuvent être modulées et transmises via les signaux acoustiques ».

Utilisation de l’alimentation électrique comme haut-parleur hors bande

Les systèmes de surveillance aérienne sont considérés comme une nécessité dans les environnements où des données sensibles sont impliquées, afin de réduire le risque de fuite de données. Le matériel audio des appareils est généralement désactivé afin d’éviter que les adversaires ne profitent des haut-parleurs et des microphones intégrés pour voler des informations via ondes sonores et ultrasoniques.

Ainsi, le déploiement de logiciels malveillants à effet d’entraînement exige que les machines émettrices et réceptrices soient situées à proximité physique l’une de l’autre et qu’elles soient infectées par le logiciel malveillant approprié pour établir le lien de communication, par exemple par des campagnes d’ingénierie sociale qui exploitent les vulnérabilités du dispositif cible.

POWER-SUPPLaY fonctionne de la même manière, c’est-à-dire que le logiciel malveillant qui s’exécute sur un PC peut tirer profit de son bloc d’alimentation et l’utiliser comme haut-parleur hors bande, ce qui évite d’avoir recours à du matériel audio spécialisé.

« Cette technique permet de lire des flux audio à partir d’un ordinateur même lorsque le matériel audio est désactivé et que les haut-parleurs ne sont pas présents », a déclaré le chercheur. « Les données binaires peuvent être modulées et transmises via les signaux acoustiques. Les signaux acoustiques peuvent ensuite être interceptés par un récepteur proche (par exemple, un smartphone), qui démodule et décode les données et les envoie à l’attaquant via Internet ».

Autrement dit, le malware air-gap régule la charge de travail des unités centrales modernes pour contrôler sa consommation d’énergie et la fréquence de commutation de l’unité d’alimentation pour émettre un signal acoustique dans la gamme de 0 à 24 kHz et moduler des données binaires sur celui-ci.

Contournement de l’entrefer et suivi des dispositifs

Le malware présent dans l’ordinateur compromis ne se contente donc pas d’accumuler des données sensibles (fichiers, URL, frappes, clés de cryptage, etc.), il transmet également des données au format WAV en utilisant les ondes sonores acoustiques émises par l’alimentation électrique de l’ordinateur, qui sont décodées par le récepteur – dans ce cas, une application fonctionnant sur un smartphone Android.

Selon le chercheur, un agresseur peut exfiltrer les données des systèmes audio capturés vers le téléphone situé à proximité, à 2,5 mètres, avec un débit binaire maximal de 50 bits/seconde.

L’une des conséquences de cette attaque, qui porte atteinte à la vie privée, est suivi des dispositifs croiséscar cette technique permet au logiciel malveillant de capturer l’historique de navigation sur le système compromis et de diffuser les informations au récepteur.

En guise de contre-mesure, les chercheurs suggèrent de zoner les systèmes sensibles dans des zones restreintes où les téléphones portables et autres équipements électroniques sont interdits. La mise en place d’un système de détection d’intrusion pour surveiller les comportements suspects des processeurs et la mise en place de détecteurs de signaux et de brouilleurs matériels pourraient également contribuer à la défense contre le canal clandestin proposé.

Avec air-gapped des installations nucléaires en Iran et en Inde la cible des failles de sécurité, les nouvelles recherches rappellent une fois de plus que les attaques complexes de la chaîne d’approvisionnement peuvent être dirigées contre des systèmes isolés.

« Le code POWER-SUPPLaY peut fonctionner à partir d’un processus ordinaire en mode utilisateur et n’a pas besoin d’un accès matériel ou de privilèges root », a conclu le chercheur. « Cette méthode proposée ne fait pas appel à des appels système spéciaux ou à des ressources matérielles, et est donc très évasive ».

Poster un commentaire