Certains articles de veille peuvent faire l'objet de traduction automatique.

La cyberattaque visant Viasat qui a temporairement mis hors ligne les modems KA-SAT le 24 février 2022, le jour même où les forces militaires russes ont envahi l’Ukraine, aurait été la conséquence d’un logiciel malveillant d’essuie-glace, selon le dernières recherches de SentinelOne.

Les conclusions interviennent alors que la société de télécommunications américaine a révélé qu’elle était la cible d’une « cyberattaque multiforme et délibérée » contre son réseau KA-SAT, le reliant à une « intrusion de réseau au sol par un attaquant exploitant une mauvaise configuration dans un appareil VPN pour gagner accès à distance au segment de gestion de confiance du réseau KA-SAT. »

Après avoir obtenu l’accès, l’adversaire a émis des « commandes destructrices » sur des dizaines de milliers de modems appartenant au service haut débit par satellite qui « ont écrasé les données clés dans la mémoire flash des modems, rendant les modems incapables d’accéder au réseau, mais pas définitivement inutilisables ».

Mais SentinelOne a déclaré avoir découvert un nouveau logiciel malveillant (nommé « ukrop ») le 15 mars qui jette un nouvel éclairage sur l’ensemble de l’incident – un compromis de la chaîne d’approvisionnement du mécanisme de gestion KA-SAT pour livrer l’essuie-glace, surnommé Pluie acideaux modems et aux routeurs et obtenir une perturbation évolutive.

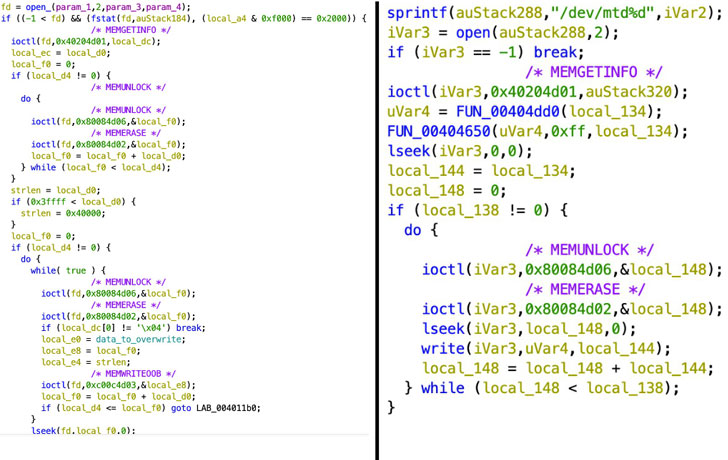

AcidRain est conçu comme un exécutable MIPS ELF 32 bits qui « effectue un nettoyage en profondeur du système de fichiers et de divers fichiers de périphériques de stockage connus », ont déclaré les chercheurs Juan Andres Guerrero-Saade et Max van Amerongen. « Si le code s’exécute en tant que root, AcidRain effectue un écrasement et une suppression récursifs initiaux des fichiers non standard dans le système de fichiers. »

Une fois le processus d’effacement terminé, l’appareil est redémarré pour le rendre inutilisable. Cela fait d’AcidRain la septième souche d’essuie-glace découverte depuis le début de l’année en lien avec la guerre russo-ukrainienne après WhisperGate, MurmureKillHermeticWiper, IsaacWiper, CaddyWiper et DoubleZero.

Une analyse plus approfondie de l’échantillon d’essuie-glace a également révélé un chevauchement de code « intéressant » avec un plugin de troisième étape (« dstr ») utilisé dans des attaques impliquant une famille de logiciels malveillants appelée VPNFilter, qui a été attribuée au groupe russe Sandworm (alias Voodoo Bear).

Fin février 2022, le National Cyber Security Center (NCSC) du Royaume-Uni, la Cybersecurity and Infrastructure Security Agency (CISA) des États-Unis, la National Security Agency (NSA) et le Federal Bureau of Investigation (FBI) ont révélé un successeur à VPNFilter, appelant le cadre de remplacement Cyclops Blink.

Cela dit, on ne sait toujours pas comment les acteurs de la menace ont eu accès au VPN. Dans une déclaration partagée avec The Hacker News, Viasat a confirmé que des logiciels malveillants destructeurs de données étaient effectivement déployés sur des modems à l’aide de commandes de « gestion légitimes », mais s’est abstenu de partager plus de détails, citant une enquête en cours.

La déclaration complète de la société est la suivante –

Les faits fournis dans le rapport d’incident de Viasat hier sont exacts. L’analyse du rapport SentinelLabs concernant le binaire « ukrop » est cohérente avec les faits de notre rapport – plus précisément, SentinelLabs identifie l’exécutable destructeur qui a été exécuté sur les modems à l’aide d’une commande de gestion légitime comme Viasat l’a décrit précédemment.

Comme indiqué dans notre rapport : « l’attaquant s’est déplacé latéralement à travers ce réseau de gestion de confiance vers un segment de réseau spécifique utilisé pour gérer et exploiter le réseau, puis a utilisé cet accès au réseau pour exécuter des commandes de gestion légitimes et ciblées sur un grand nombre de modems résidentiels simultanément. . »

De plus, nous ne considérons pas cela comme une attaque ou une vulnérabilité de la chaîne d’approvisionnement. Comme nous l’avons noté, « Viasat n’a aucune preuve que le logiciel de modem standard ou les processus de distribution ou de mise à jour du micrologiciel impliqués dans les opérations réseau normales ont été utilisés ou compromis dans l’attaque ». De plus, « il n’y a aucune preuve que des données d’utilisateurs finaux aient été consultées ou compromises ».

En raison de l’enquête en cours et pour assurer la sécurité de nos systèmes contre les attaques en cours, nous ne pouvons pas partager publiquement tous les détails médico-légaux de l’événement. Grâce à ce processus, nous avons coopéré et continuons de coopérer avec divers organismes d’application de la loi et gouvernementaux du monde entier, qui ont eu accès aux détails de l’événement.

Nous espérons pouvoir fournir des détails médico-légaux supplémentaires lorsque cette enquête sera terminée.

Poster un commentaire