Certains articles de veille peuvent faire l'objet de traduction automatique.

Un chercheur en cybersécurité de l’ESET a publié aujourd’hui une analyse d’un nouveau logiciel malveillant, dont ils ont repéré un échantillon sur le moteur d’analyse des logiciels malveillants de Virustotal et pensent que le pirate informatique qui se cache derrière est probablement intéressé par certains ordinateurs de grande valeur protégés par des réseaux piratés.

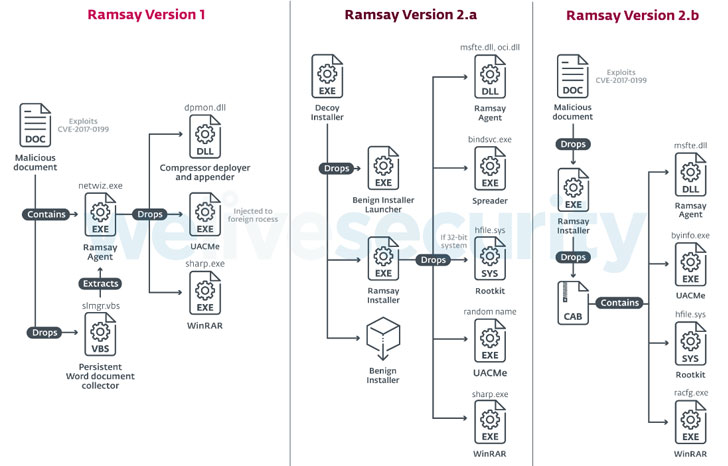

Surnommé « .RamsayLe logiciel malveillant est toujours en cours de développement et deux autres variantes (v2.a et v2.b) ont été repérées dans la nature. Il ne semble pas encore constituer un cadre d’attaque complexe basé sur les détails que les chercheurs ont partagés.

Cependant, avant de poursuivre la lecture, il est important de noter que le malware lui-même ne tire pas parti d’une technique extraordinaire ou avancée qui pourrait permettre aux attaquants de sauter par dessus les réseaux aériens pour infiltrer ou exfiltrer des données des ordinateurs ciblés.

Selon Ignacio Sanmillan, chercheur à l’ESET, Ramsay infiltre les ordinateurs ciblés par le biais de documents malveillants, potentiellement envoyés via un courriel de harponnage ou déposés à l’aide d’une clé USB, puis exploite une ancienne vulnérabilité d’exécution de code dans Microsoft Office pour s’emparer du système.

Plusieurs exemples de ces mêmes documents malveillants ont été trouvés téléchargés vers des moteurs de bac à sable publics, étiquetés comme des artefacts de test tels que access_test.docx ou Test.docx, indiquant un effort continu pour tester ce vecteur d’attaque spécifique », a déclaré le a déclaré le chercheur.

Les logiciels malveillants Ramsay se composent essentiellement de deux fonctionnalités principales :

- Rassembler tous les documents Word, PDF et archives ZIP existants dans le système de fichiers de la cible et les stocker à un emplacement prédéfini sur le même système ou directement sur un réseau ou des disques amovibles.

- Se propager à d’autres ordinateurs utilisés dans la même installation isolée en infectant tous les fichiers exécutables disponibles sur les partages réseau et les lecteurs amovibles.

Selon le chercheur, les échantillons Ramsay qu’ils ont trouvés ne disposent pas d’un protocole de communication C&C basé sur un réseau, ni d’aucune tentative de connexion à un hôte distant à des fins de communication.

La question se pose maintenant de savoir comment les attaquants sont censés exfiltrer les données d’un système compromis.

Honnêtement, il n’y a pas de réponse claire à cette question pour l’instant, mais les chercheurs pensent que le malware pourrait avoir été « adapté aux réseaux piratés » avec des scénarios similaires – en considérant que la seule option restante est d’accéder physiquement à la machine et de voler les données collectées avec une clé USB armée.

Il est important de noter qu’il y a une corrélation entre les lecteurs de cibles, les scanners Ramsay pour la propagation et la récupération des documents de contrôle, » a déclaré le chercheur de l’ESET.

« Cela permet d’évaluer la relation entre les capacités de propagation et de contrôle de Ramsay en montrant comment les opérateurs de Ramsay exploitent le cadre pour le mouvement latéral, ce qui indique la probabilité que ce cadre ait été conçu pour fonctionner au sein de réseaux aériens ».

La visibilité actuelle des cibles est faible ; d’après la télémétrie de l’ESET, peu de victimes ont été découvertes à ce jour. Nous pensons que cette rareté des victimes renforce l’hypothèse que ce cadre est en cours de développement, bien que la faible visibilité des victimes pourrait également être due à la nature des systèmes ciblés qui se trouvent dans des réseaux de surveillance aérienne », a-t-il ajouté.

Cependant, le manque de preuves techniques et statistiques ne permet pas encore d’étayer cette théorie et reste une hypothèse générale.

De plus, comme le logiciel malveillant est encore en cours de développement, il est trop tôt pour décider s’il a été conçu pour cibler uniquement les réseaux piratés.

Il est probable que les futures versions du malware pourraient avoir pour conséquence de se connecter à un serveur contrôlé par un attaquant distant pour recevoir des commandes et exfiltrer des données.

Nous avons contacté le chercheur de l’ESET pour plus de clarté sur l’affirmation concernant l’entrefer et nous mettrons à jour cette histoire dès qu’il aura répondu.

MISE À JOUR : Un chercheur explique les scénarios de « déficit d’air

Le chercheur Ignacio Sanmillan, qui a découvert et analysé le malware Ramsay, a fourni l’explication suivante à nos lecteurs.

« Nous n’avons qu’une copie de l’agent Ramsay, qui ne dispose que d’un code pour agréger et comprimer les données volées de manière très décentralisée et secrète sur le système de fichiers local de l’hôte infecté. Sur cette base, nous supposons qu’un autre composant est chargé de scanner le système de fichiers, de localiser les fichiers compressés et d’effectuer l’exfiltration proprement dite ».

En demandant si l’agresseur doit compter sur l’accès physique pour l’exfiltration des données, M. Sanmillan a répondu :

« Il y a plusieurs façons pour l’agresseur de faire cela. Nous n’avons pas vu cette opération réalisée ; cependant, nous avons quelques hypothèses sur la façon dont l’attaquant pourrait le faire. Ce ne sont là que nos meilleures hypothèses et de pures spéculations à ce stade, alors veuillez traiter ces deux scénarios hypothétiques comme tels ».

« Scénario 1 – Imaginez le système A, connecté à Internet et sous le contrôle total des opérateurs Ramsay, et le système B, un ordinateur à l’air libre infecté par l’agent Ramsay. Imaginez ensuite qu’un utilisateur légitime de ces systèmes transfère occasionnellement des fichiers entre les deux systèmes en utilisant un disque amovible ».

« Lorsque le disque est inséré dans le système A, l’attaquant pourrait décider de placer un fichier de contrôle spécial sur le disque amovible qui, une fois connecté au système B, ferait en sorte que l’agent Ramsay exécute l’exfiltrateur Ramsay qui serait construit pour récupérer les données volées par étapes et les copier sur le disque amovible pour une récupération ultérieure une fois que le disque amovible est connecté au système A. Ce scénario est une variation de la façon dont Sednit / APT28 a fait fonctionner USBStealer ».

« USBStealer a systématiquement copié les données volées sur le disque amovible utilisé entre le système A et le système B, tandis que Ramsay met en scène les données volées localement pour une future exfiltration explicite ».

« Scénario 2 – Imaginez un agent Ramsay fonctionnant pendant des jours ou des semaines dans un réseau à accès aérien, mettant en scène sur le système de fichiers local toutes les données qu’il peut trouver sur les disques du réseau et tous les disques amovibles qui se sont connectés au système ».

« Puis, à un moment donné, l’agresseur décide que c’est le moment de l’exfiltration. Il doit obtenir un accès physique au système infecté et soit obtenir l’exécution du code pour faire fonctionner l’exfiltre Ramsay, soit, si le système n’a pas de cryptage complet, démarrer le système à partir d’un disque amovible, monter le système de fichiers, l’analyser pour récupérer les données volées et partir ».

« Ce scénario est plus élaboré et nécessite la présence physique d’un agent ou d’un complice, mais il pourrait tout de même être plausible car il permettrait une opération très rapide sur place ».

Pour répondre à la question de savoir si l’auteur du malware peut intégrer le module de communication à distance C&C dans les versions futures, le chercheur a déclaré :

« Ramsay a une série de fonctionnalités communes mises en œuvre dans toutes ses versions, à savoir le protocole basé sur le fichier de contrôle et la manière dont les artefacts impliqués dans ce protocole sont récupérés à partir des supports amovibles et des partages de réseau ».

« Cela indique que l’évaluation de ces techniques a été prise en compte lors de la conception de ce malware, ce qui tend à la mise en place de capacités d’exploitation sans connexion réseau ».

« Il semble que si les attaquants exploitaient des techniques reposant sur les artefacts du réseau, ils ne seraient pas en corrélation avec la philosophie de ce malware. Nous pensons en effet que Ramsay peut être en cours de développement, mais nous sommes très enclins à croire qu’ils n’introduiront pas un composant d’exfiltration basé sur le Réseau ».

Poster un commentaire