Certains articles de veille peuvent faire l'objet de traduction automatique.

Un chercheur en cybersécurité a révélé aujourd’hui les détails techniques et la preuve de concept d’une vulnérabilité critique d’exécution de code à distance affectant OpenWrtun système d’exploitation largement utilisé basé sur Linux pour les routeurs, les passerelles résidentielles et autres appareils intégrés qui acheminent le trafic réseau.

Suivi en tant que CVE-2020-7982La vulnérabilité réside dans le gestionnaire de paquets OPKG d’OpenWrt qui existe dans la manière dont il effectue la vérification de l’intégrité des paquets téléchargés en utilisant les sommes de contrôle SHA-256 intégrées dans l’index du dépôt signé.

Alors qu’une commande « opkg install » est invoquée sur le système de la victime, la faille pourrait permettre à un attaquant distant de type « man-in-the-middle » en mesure d’intercepter la communication d’un appareil ciblé d’exécuter un code arbitraire en trompant le système pour qu’il installe un paquet malveillant ou une mise à jour logicielle sans vérification.

S’il est exploité avec succès, un attaquant distant pourrait obtenir le contrôle total du dispositif réseau OpenWrt visé, et par la suite, du trafic réseau qu’il gère.

Le jeune homme de trois ans vulnérabilité a été découvert plus tôt cette année par Guido Vranken de la société de logiciels ForAllSecure, qui l’a ensuite signalé de manière responsable à l’équipe de développement d’OpenWrt.

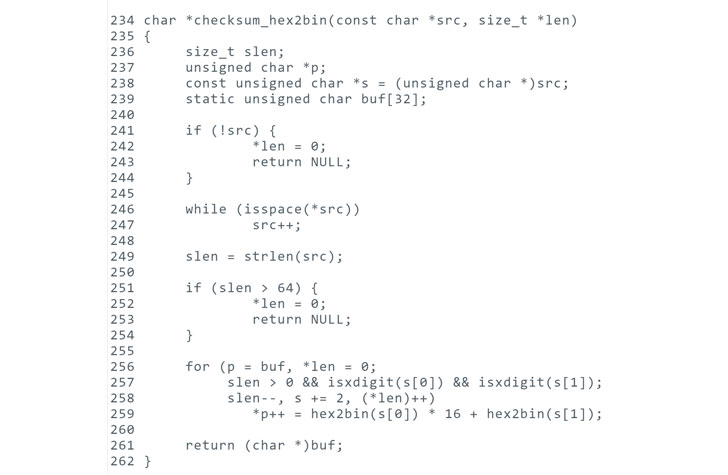

Dans un Publication d’un article de blog Aujourd’hui, M. Vranken a expliqué que lorsqu’une somme de contrôle contient des espaces de tête, l’OPKG sur les versions vulnérables d’OpenWrt omet de vérifier l’intégrité du paquet téléchargé et passe à la tâche d’installation.

« Du fait que opkg sur OpenWrt fonctionne en tant que root et a un accès en écriture à l’ensemble du système de fichiers, du code arbitraire pourrait être injecté au moyen de faux paquets .ipk avec une charge utile malveillante, » L’équipe d’OpenWrt a déclaré.

L’exploitation à distance de cette vulnérabilité est possible du fait que l’intégrité des mécanismes d’installation de logiciels basés sur Linux repose sur la signature numérique des fichiers lors du téléchargement de fichiers via une connexion HTTP non sécurisée.

En outre, pour exploiter la vulnérabilité, les attaquants doivent également servir un paquet malveillant dont la taille est égale à celle spécifiée dans la liste des paquets sur downloads.openwrt.org.

Selon l’équipe du projet, les versions OpenWrt 18.06.0 à 18.06.6 et 19.07.0, ainsi que les LEDE 17.01.0 à 17.01.7, sont concernées.

« Comme solution provisoire, OpenWRT a supprimé l’espace dans la somme SHA256 de la liste des paquets peu après que j’ai signalé le bogue », a déclaré M. Vranken.

« Cependant, ce n’est pas une solution adéquate à long terme car un attaquant peut simplement fournir une ancienne liste de paquets qui a été signée par les responsables d’OpenWRT ».

Pour résoudre ce problème, il est conseillé aux utilisateurs concernés de mettre à jour le micrologiciel de leur appareil avec les dernières versions OpenWrt 18.06.7 et 19.07.1, qui ont été publiées le mois dernier.

Poster un commentaire