Certains articles de veille peuvent faire l'objet de traduction automatique.

Un nouveau module pour Trojan bancaire TrickBot a récemment été découvert dans la nature qui permet aux attaquants de tirer parti des systèmes compromis pour lancer des attaques de force brute contre des systèmes Windows sélectionnés exécutant une connexion RDP (Remote Desktop Protocol) exposée à l’Internet.

Le module, baptisé « rdpScanDlla été découvert le 30 janvier et serait toujours en cours de développement, a déclaré la société de cybersécurité Bitdefender dans un rapport partagé avec The Hacker news.

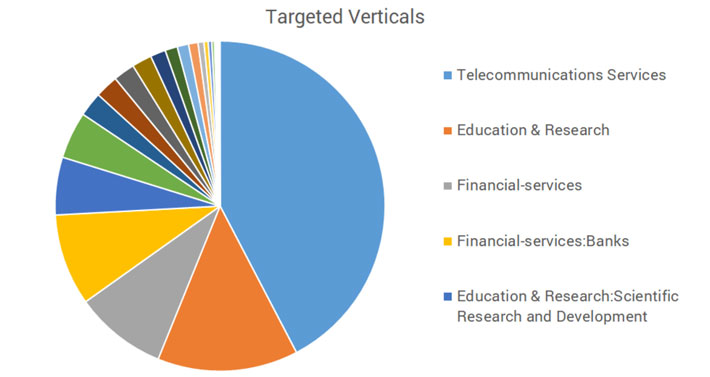

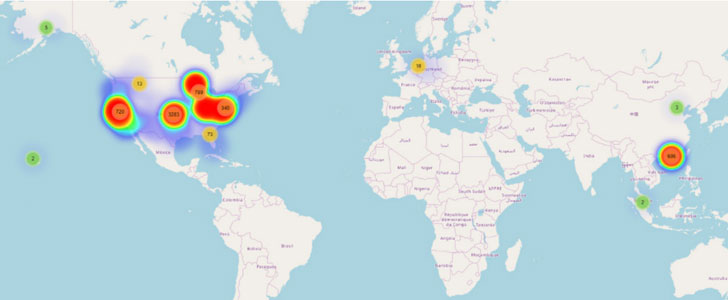

Selon les chercheurs, le module de forçage brutal rdpScanDll a jusqu’ici tenté de cibler 6 013 serveurs RDP appartenant à des entreprises des secteurs des télécommunications, de l’éducation et de la finance aux États-Unis et à Hong Kong.

Les auteurs de logiciels malveillants à l’origine de TrickBot se spécialisent dans la publication de nouveaux modules et de nouvelles versions du cheval de Troie afin de tenter d’étendre et d’affiner ses capacités.

« La flexibilité permise par cette architecture modulaire a fait de TrickBot un logiciel malveillant très complexe et sophistiqué capable d’un large éventail d’activités malveillantes, pour autant qu’il y ait un plugin pour lui », a déclaré le Les chercheurs ont déclaré.

« Des add-ons pour le vol de données sensibles d’OpenSSH et d’OpenVPN, aux modules qui effectuent Attaques par échange de cartes SIM pour prendre le contrôle du numéro de téléphone d’un utilisateur, et même en désactivant les mécanismes de sécurité intégrés à Windows avant de télécharger ses principaux modules, TrickBot est un touche-à-tout ».

Comment fonctionne le module Brute-Force de TrickBot RDP ?

Lorsque TrickBot commence son exécution, il crée un dossier contenant les charges utiles malveillantes cryptées et leurs fichiers de configuration associés, qui comprend une liste de serveurs de commande et de contrôle (C2) avec lesquels le plugin doit communiquer pour récupérer les commandes à exécuter.

Selon Bitdefender, le plugin rdpScanDll partage son fichier de configuration avec un autre module nommé « vncDll », tout en utilisant un format URL standard pour communiquer avec les nouveaux serveurs C2 – https://C&C/tag/computerID/controlEndpoint

Ici, « C&C » désigne le serveur C2, « tag », le tag de groupe utilisé par l’échantillon TrickBot, « computerID », l’identifiant de l’ordinateur utilisé par le malware, et « controlEndpoint », une liste de modes d’attaque (check, trybrute et brute) et la liste des combinaisons adresse IP-numéro de port à cibler par une attaque par force brute RDP.

Alors que le mode « check » vérifie une connexion RDP à partir de la liste des cibles, le mode « trybrute » tente une opération de force brute sur la cible sélectionnée en utilisant une liste prédéterminée de noms d’utilisateurs et de mots de passe obtenus à partir des points d’extrémité « /rdp/names » et « /rdp/dict » respectivement.

Le mode « brutal », selon les chercheurs, semble être encore en développement. Non seulement il comprend un ensemble de fonctions exécutables qui ne sont pas invoquées, mais le mode « ne va pas chercher la liste des noms d’utilisateurs, ce qui fait que le plugin utilise des mots de passe et des noms d’utilisateurs nuls pour s’authentifier sur la liste des cibles ».

Une fois que la liste initiale des adresses IP ciblées recueillies via « /rdp/domaines » est épuisée, le plugin récupère une autre série d’adresses IP fraîches en utilisant un second point d’accès « /rdp/over ».

Les deux listes, comprenant chacune 49 et 5 964 adresses IP, comprenaient des cibles situées aux États-Unis et à Hong Kong et couvrant les secteurs verticaux des télécommunications, de l’éducation, de la finance et de la recherche scientifique.

Plugins de mouvement latéral sur le dessus

En outre, le rapport Bitdefender a détaillé le mécanisme de livraison des mises à jour de TrickBot, en constatant que les modules responsables des mouvements latéraux sur le réseau (WormDll, TabDll, ShareDll) ont reçu le plus de mises à jour, suivis par les modules qui ont aidé à effectuer la reconnaissance « système et réseau » (SystemInfo, NetworkDll), et la collecte de données (ImportDll, Pwgrab, aDll) au cours des six derniers mois.

« En surveillant les mises à jour des plugins malveillants, nous avons observé que les plus fréquemment mis à jour étaient ceux qui effectuaient des mouvements latéraux : 32,07% d’entre eux étaient wormDll, 31,44% étaient shareDll, et 16,35% étaient tabDll », ont observé les chercheurs. « Le reste des plugins avait moins de 5% d’occurrences ».

De plus, les chercheurs ont pu identifier au moins 3 460 adresses IP qui ont servi de serveurs C2 dans le monde entier, dont 556 serveurs exclusivement dédiés au téléchargement de nouveaux plugins et 22 IP qui ont rempli les deux rôles.

Une histoire de capacités évolutives

Diffusé par le biais de campagnes de phishing par e-mail, TrickBot a commencé sa vie de cheval de Troie bancaire en 2016, facilitant le vol financier. Mais il a depuis évolué pour diffuser d’autres types de logiciels malveillants, dont le célèbre Ransomware Ryuk, agir comme un voleur d’informations, piller Portefeuilles de bitcoinet récolter les courriels et les références.

Les campagnes de spam qui diffusent TrickBot utilisent des marques tierces connues du destinataire, telles que les factures des services comptables et financiers entreprises.

Les courriels contiennent généralement une pièce jointe, telle qu’un document Microsoft Word ou Excel, qui, une fois ouvert, invite l’utilisateur à activer les macros – exécutant ainsi un VBScript pour lancer un script PowerShell afin de télécharger le malware.

TrickBot est également abandonné en tant que charge utile secondaire par d’autres logiciels malveillants, notamment par la campagne de spam du réseau de zombies Emotet. Pour gagner en persistance et échapper à la détection, il a été constaté que le malware créait une tâche planifiée et un service, et même qu’il désactivait et supprimait le logiciel antivirus Windows Defender.

Cela a conduit Microsoft à mettre en place un Dispositif de protection contre les manipulations pour se prémunir contre les modifications malveillantes et non autorisées des dispositifs de sécurité l’année dernière.

« Le nouveau module rdpScanDll est peut-être le dernier d’une longue série de modules utilisés par le cheval de Troie TrickBot, mais il se distingue par l’utilisation d’une liste d’adresses IP très spécifique », ont conclu les chercheurs.

« En utilisant une infrastructure existante de victimes de TrickBot, le nouveau module suggère que les attaquants pourraient également se concentrer sur des secteurs verticaux autres que financiers, tels que les services de télécommunications et l’éducation & ; la recherche ».

Poster un commentaire