Certains articles de veille peuvent faire l'objet de traduction automatique.

Le groupe APT (Advanced Persistent Threat) connu sous le nom de Dommage fort a ciblé les utilisateurs d’Android avec une version cheval de Troie de l’application Telegram via un faux site Web qui se fait passer pour un service de chat vidéo appelé Shagle.

« Un site Web copieur, imitant le service Shagle, est utilisé pour distribuer l’application de porte dérobée mobile de StrongPity », a déclaré Lukáš Štefanko, chercheur sur les logiciels malveillants chez ESET. m’a dit dans un rapport technique. « L’application est une version modifiée de l’application open source Telegram, reconditionnée avec le code de porte dérobée StrongPity. »

StrongPity, également connu sous les noms APT-C-41 et Promethium, est un groupe de cyberespionnage actif depuis au moins 2012, avec une majorité de ses opérations concentrées sur la Syrie et la Turquie. L’existence du groupe a été annoncée publiquement pour la première fois par Kaspersky en octobre 2016.

L’acteur de la menace campagnes se sont depuis étendus pour englober davantage de cibles en Afrique, en Asie, en Europe et en Amérique du Nord, les intrusions tirant parti des attaques de point d’eau et des messages de phishing pour activer la killchain.

L’une des principales caractéristiques de StrongPity est son utilisation de sites Web contrefaits qui prétendent offrir une grande variété d’outils logiciels, uniquement pour inciter les victimes à télécharger des versions contaminées d’applications légitimes.

En décembre 2021, Minerva Labs divulgué une séquence d’attaque en trois étapes résultant de l’exécution d’un fichier de configuration Notepad ++ apparemment bénin pour finalement fournir une porte dérobée aux hôtes infectés.

Cette même année, StrongPity était observé déployer un logiciel malveillant Android pour la première fois en s’introduisant éventuellement dans le portail e-gouvernement syrien et en remplaçant le fichier APK officiel d’Android par un homologue escroc.

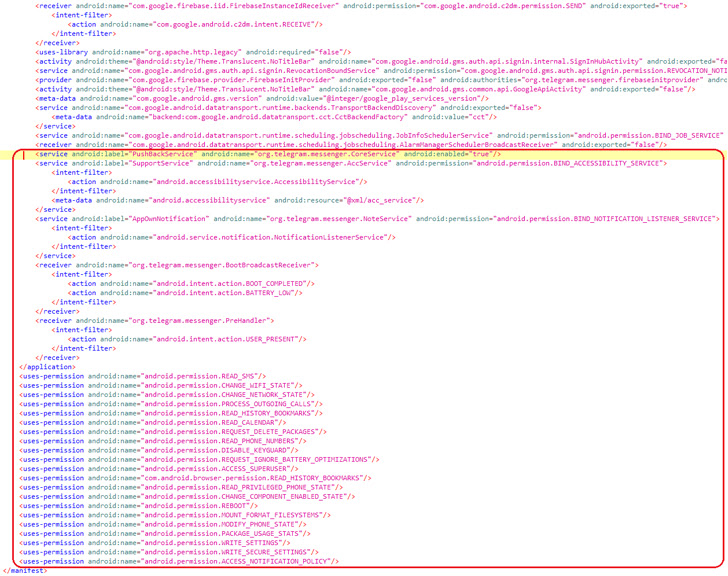

Les dernières découvertes d’ESET mettent en évidence un mode opératoire similaire conçu pour distribuer une version mise à jour de la charge utile de la porte dérobée Android, qui est équipée pour enregistrer les appels téléphoniques, suivre l’emplacement des appareils et collecter les messages SMS, les journaux d’appels, les listes de contacts et les fichiers.

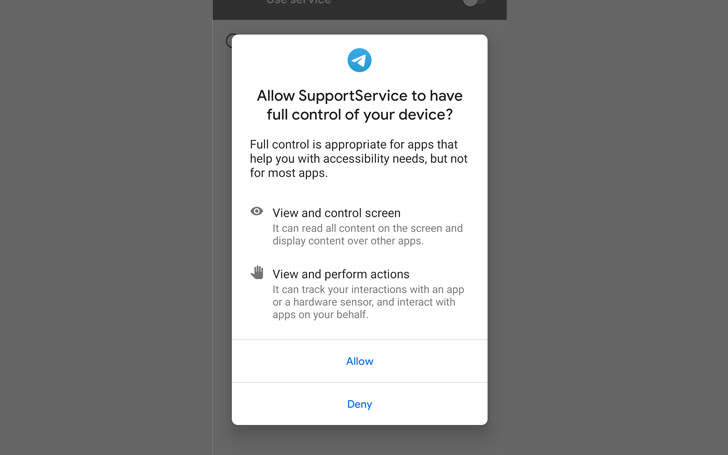

De plus, l’octroi d’autorisations aux services d’accessibilité des logiciels malveillants lui permet de siphonner les notifications et les messages entrants de diverses applications telles que Gmail, Instagram, Kik, LINE, Messenger, Skype, Snapchat, Telegram, Tinder, Twitter, Viber et WeChat.

La société slovaque de cybersécurité a décrit l’implant comme modulaire et capable de télécharger des composants supplémentaires à partir d’un serveur de commande et de contrôle (C2) à distance afin de répondre aux objectifs évolutifs des campagnes de StrongPity.

La fonctionnalité de porte dérobée est dissimulée dans une version légitime de l’application Android de Telegram qui était disponible en téléchargement vers le 25 février 2022. Cela dit, le faux site Web Shagle n’est plus actif, bien qu’il semble que l’activité soit « très étroitement ciblée » en raison de le manque de données télémétriques.

Il n’y a également aucune preuve que l’application a été publiée sur le Google Play Store officiel. On ne sait pas actuellement comment les victimes potentielles sont attirées vers le faux site Web et si cela implique des techniques telles que l’ingénierie sociale, l’empoisonnement des moteurs de recherche ou les publicités frauduleuses.

Il n’y a également aucune preuve que l’application (« vidéo.apk« ) a été publié sur le Google Play Store officiel. On ne sait pas actuellement comment les victimes potentielles sont attirées vers le faux site Web, et si cela implique des techniques telles que l’ingénierie sociale, l’empoisonnement des moteurs de recherche ou les publicités frauduleuses.

« Le domaine malveillant a été enregistré le même jour, de sorte que le site imitateur et la fausse application Shagle sont peut-être disponibles au téléchargement depuis cette date », a souligné Štefanko.

Un autre aspect notable de l’attaque est que la version falsifiée de Telegram utilise le même nom de package que l’application Telegram authentique, ce qui signifie que la variante dérobée ne peut pas être installée sur un appareil sur lequel Telegram est déjà installé.

« Cela peut signifier l’une des deux choses suivantes : soit l’acteur de la menace communique d’abord avec les victimes potentielles et les pousse à désinstaller Telegram de leurs appareils s’il est installé, soit la campagne se concentre sur les pays où l’utilisation de Telegram est rare pour la communication », a déclaré Štefanko.

Poster un commentaire