Certains articles de veille peuvent faire l'objet de traduction automatique.

SonicWall a publié un consultatif avertissement d’un trio de failles de sécurité dans ses appliances Secure Mobile Access (SMA) 1000, y compris une vulnérabilité de contournement d’authentification de haute gravité.

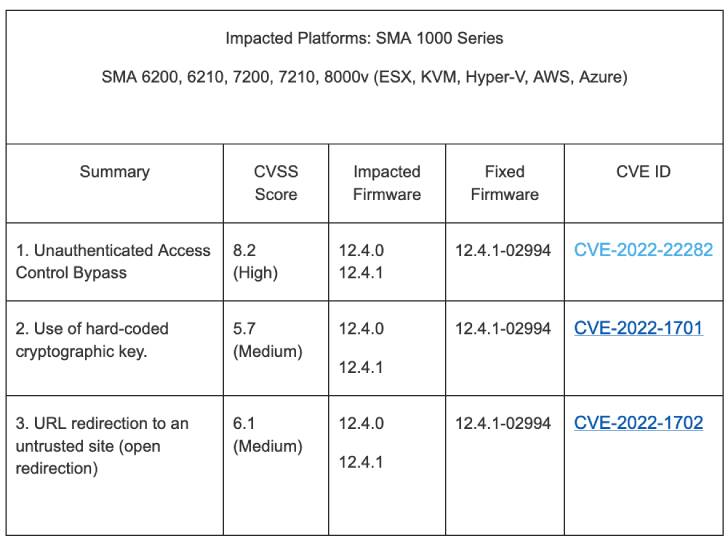

Les faiblesses en question impactent les SMA 6200, 6210, 7200, 7210, 8000v exécutant les versions de firmware 12.4.0 et 12.4.1. La liste des vulnérabilités est ci-dessous –

- CVE-2022-22282 (Score CVSS : 8,2) – Contournement du contrôle d’accès non authentifié

- CVE-2022-1702 (Score CVSS : 6,1) – Redirection d’URL vers un site non approuvé (redirection ouverte)

- CVE-2022-1701 (Score CVSS : 5,7) – Utilisation d’une clé cryptographique partagée et codée en dur

L’exploitation réussie des bogues susmentionnés pourrait permettre à un attaquant d’accéder sans autorisation aux ressources internes et même de rediriger les victimes potentielles vers des sites Web malveillants.

Tom Wyatt de l’équipe de sécurité offensive de Mimecast a été crédité d’avoir découvert et signalé les vulnérabilités.

SonicWall a noté que les failles n’affectent pas les versions exécutant la série SMA 1000 antérieures à 12.4.0, la série SMA 100, les serveurs de gestion centrale (CMS) et les clients d’accès à distance.

Bien qu’il n’y ait aucune preuve que ces vulnérabilités soient exploitées dans la nature, il est recommandé aux utilisateurs d’appliquer les correctifs à la lumière du fait que les appliances SonicWall ont présenté une cible attrayante dans le passé pour les attaques de ransomwares.

« Il n’y a pas d’atténuations temporaires », la société de sécurité réseau mentionné. « SonicWall exhorte les clients concernés à mettre en œuvre les correctifs applicables dès que possible. »

Poster un commentaire