Certains articles de veille peuvent faire l'objet de traduction automatique.

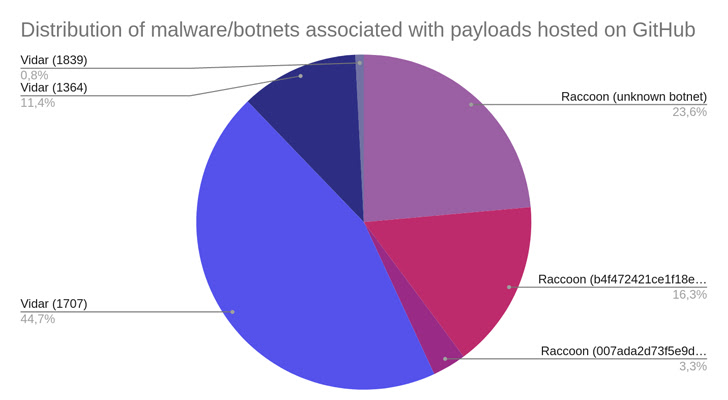

Une « grande infrastructure résiliente » comprenant plus de 250 domaines est utilisée pour distribuer des logiciels malveillants voleurs d’informations tels que Raccoon et Vidar depuis début 2020.

La chaîne d’infection « utilise une centaine de faux sites Web de catalogues de logiciels piratés qui redirigent vers plusieurs liens avant de télécharger la charge utile hébergée sur des plateformes de partage de fichiers, telles que GitHub », a déclaré la société de cybersécurité SEKOIA. m’a dit dans une analyse publiée plus tôt ce mois-ci.

La société française de cybersécurité a évalué les domaines devant être exploités par un acteur malveillant exécutant un système de direction du trafic (TDS), qui permet à d’autres cybercriminels de louer le service pour distribuer leurs logiciels malveillants.

Les attaques ciblent les utilisateurs à la recherche de versions piratées de logiciels et de jeux sur des moteurs de recherche comme Google, faisant apparaître des sites Web frauduleux en tirant parti d’une technique appelée empoisonnement à l’optimisation des moteurs de recherche (SEO) pour inciter les victimes à télécharger et à exécuter les charges utiles malveillantes.

Le résultat empoisonné est accompagné d’un lien de téléchargement vers le logiciel promis qui, lors d’un clic, déclenche une séquence de redirection d’URL en cinq étapes pour amener l’utilisateur vers une page Web affichant un lien raccourci, qui pointe vers un fichier d’archive RAR protégé par mot de passe hébergé sur GitHub, ainsi que son mot de passe.

« L’utilisation de plusieurs redirections complique l’analyse automatisée par les solutions de sécurité », ont déclaré les chercheurs. « Découper l’infrastructure en tant que telle est presque certainement conçu pour assurer la résilience, ce qui facilite et accélère la mise à jour ou la modification d’une étape. »

Si la victime décompresse l’archive RAR et exécute le prétendu exécutable d’installation qu’elle contient, l’une des deux familles de logiciels malveillants, Raccoon ou Vidar, est installée sur le système.

Le développement vient comme Cyble détaillé une campagne Google Ads malveillante qui utilise des logiciels largement utilisés tels que AnyDesk, Bluestacks, Notepad ++ et Zoom comme leurres pour fournir un voleur riche en fonctionnalités connu sous le nom de Rhadamanthys Stealer.

Une variante alternative de la chaîne d’attaque a été observée, tirant parti des e-mails de phishing se faisant passer pour des relevés bancaires pour inciter les utilisateurs involontaires à cliquer sur des liens frauduleux.

Des sites Web fabriqués imitant la populaire solution de bureau à distance ont également été utilisés dans le passé pour propager un voleur d’informations basé sur Python appelé Voleur Mitsu.

Les deux logiciels malveillants sont équipés pour siphonner un large éventail d’informations personnelles à partir de machines compromises, collecter des informations d’identification à partir de navigateurs Web et voler des données à partir de divers portefeuilles de crypto-monnaie.

Il est conseillé aux utilisateurs de s’abstenir de télécharger des logiciels piratés et d’appliquer l’authentification multifacteur dans la mesure du possible pour renforcer les comptes.

« Il est crucial que les utilisateurs fassent preuve de prudence lorsqu’ils reçoivent des spams ou visitent des sites Web de phishing et vérifient la source avant de télécharger des applications », ont déclaré les chercheurs.

Poster un commentaire