Certains articles de veille peuvent faire l'objet de traduction automatique.

Des entités gouvernementales en Ukraine ont été violées dans le cadre d’une nouvelle campagne qui a exploité des versions trojanisées des fichiers d’installation de Windows 10 pour mener des activités de post-exploitation.

Mandiant, qui a découvert l’attaque de la chaîne d’approvisionnement vers la mi-juillet 2022, a déclaré que les fichiers ISO malveillants avaient été distribués via des sites Web Torrent en ukrainien et en russe. Il suit le cluster de menaces comme UNC4166.

« Lors de l’installation du logiciel compromis, le logiciel malveillant recueille des informations sur le système compromis et les exfiltre », a déclaré la société de cybersécurité. a dit dans une plongée technique approfondie publiée jeudi.

Bien que la provenance du collectif contradictoire soit inconnue, les intrusions auraient ciblé des organisations qui avaient été auparavant victimes d’attaques d’essuie-glace perturbatrices attribuées à APT28, un acteur parrainé par l’État russe.

Le fichier ISO, par la société de renseignement sur les menaces appartenant à Google, a été conçu pour désactiver la transmission des données de télémétrie de l’ordinateur infecté à Microsoft, installer des portes dérobées PowerShell, ainsi que bloquer les mises à jour automatiques et la vérification des licences.

L’objectif principal de l’opération semble avoir été la collecte d’informations, avec des implants supplémentaires déployés sur les machines, mais seulement après avoir effectué une reconnaissance initiale de l’environnement compromis pour déterminer s’il contient l’intelligence de valeur.

Ceux-ci comprenaient Passager clandestinun outil proxy open source, Cobalt Strike Beacon, et SPAREPART, une porte dérobée légère programmée en C, permettant à l’auteur de la menace d’exécuter des commandes, de récolter des données, de capturer des frappes et des captures d’écran, et d’exporter les informations vers un serveur distant.

Dans certains cas, l’adversaire a tenté de télécharger le navigateur d’anonymat TOR sur l’appareil de la victime. Bien que la raison exacte de cette action ne soit pas claire, on soupçonne qu’elle a pu servir de voie d’exfiltration alternative.

SPAREPART, comme son nom l’indique, est considéré comme un logiciel malveillant redondant déployé pour maintenir l’accès à distance au système en cas d’échec des autres méthodes. Il est également fonctionnellement identique aux portes dérobées PowerShell abandonnées au début de la chaîne d’attaque.

« L’utilisation d’ISO contenant des chevaux de Troie est nouvelle dans les opérations d’espionnage et les capacités anti-détection incluses indiquent que les acteurs derrière cette activité sont soucieux de la sécurité et patients, car l’opération aurait nécessité un temps et des ressources importants pour développer et attendre que l’ISO soit installé sur un réseau d’intérêt », a déclaré Mandiant.

Cloud Atlas frappe la Russie et la Biélorussie

Les découvertes arrivent comme Point de contrôle et Technologies positives divulgué des attaques mises en scène par un groupe d’espionnage surnommé Atlas des nuages contre le secteur gouvernemental en Russie, en Biélorussie, en Azerbaïdjan, en Turquie et en Slovénie dans le cadre d’une campagne persistante.

L’équipe de piratage, active depuis 2014, a un historique d’attaques contre des entités en Europe de l’Est et en Asie centrale. Mais depuis le déclenchement de la guerre russo-ukrainienne, on l’a observé ciblant principalement des entités en Russie, en Biélorussie et en Transnistrie.

« Les acteurs maintiennent également leur concentration sur les régions annexées par la Russie de la péninsule de Crimée, de Lougansk et de Donetsk », a déclaré Check Point dans une analyse la semaine dernière.

Atlas des nuageségalement appelé Clean Ursa, Inception et Oxygen, reste non attribué à ce jour, rejoignant les goûts d’autres APT comme TajMahal, DarkUniverse et Metador. Le groupe tire son nom de sa dépendance à l’égard de services cloud comme OpenDrive pour héberger des logiciels malveillants et pour la commande et le contrôle (C2).

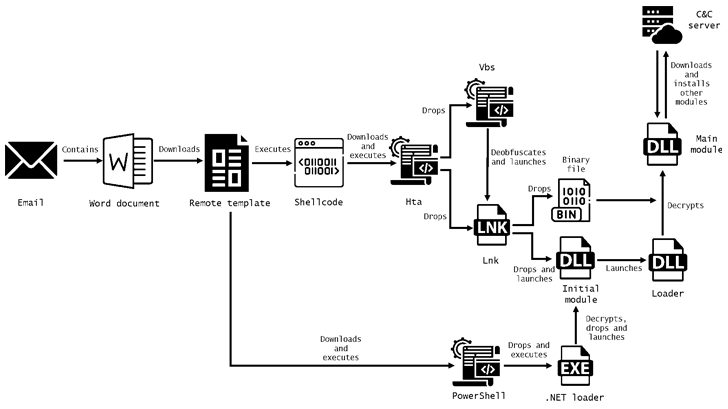

Les chaînes d’attaque orchestrées par l’adversaire utilisent généralement des e-mails de phishing contenant des pièces jointes leurres comme vecteur d’intrusion initial, ce qui conduit finalement à la livraison d’une charge utile malveillante via une séquence complexe en plusieurs étapes.

Le logiciel malveillant entre ensuite en contact avec un serveur C2 contrôlé par un acteur pour récupérer des portes dérobées supplémentaires capables de voler des fichiers avec des extensions spécifiques à partir des terminaux piratés.

Les attaques observées par Check Point, en revanche, aboutissent à une porte dérobée basée sur PowerShell appelée PowerShower, qui a été d’abord documenté par Palo Alto Networks Unit 42 en novembre 2018.

Certaines de ces intrusions en juin 2022 se sont également avérées fructueuses, permettant à l’auteur de la menace d’obtenir un accès complet au réseau et d’utiliser des outils comme Chocolatey, AnyDesk et PuTTY pour approfondir sa présence.

« Avec l’escalade du conflit entre la Russie et l’Ukraine, ils se sont concentrés l’année dernière sur la Russie et la Biélorussie et leurs secteurs diplomatique, gouvernemental, énergétique et technologique, ainsi que sur les régions annexées de l’Ukraine », a ajouté Check Point.

Poster un commentaire