Certains articles de veille peuvent faire l'objet de traduction automatique.

Pas moins de 722 attaques de ransomwares ont été observées au cours du quatrième trimestre 2021, LockBit 2.0, Conti, PYSA, Hive et Grief apparaissant comme les souches les plus répandues, selon une nouvelle étude publiée par Intel 471.

Les attaques marquent une augmentation de 110 et 129 attaques par rapport aux troisième et deuxième trimestres de 2021, respectivement. Au total, 34 variantes différentes de ransomwares ont été détectées au cours de la période de trois mois entre octobre et décembre 2021.

« La souche de ransomware la plus répandue au quatrième trimestre 2021 était LockBit 2.0, qui était responsable de 29,7 % de tous les incidents signalés, suivi de Conti à 19 %, PYSA à 10,5 % et Hive à 10,1 % », ont déclaré les chercheurs dans une rapport partagé avec The Hacker News.

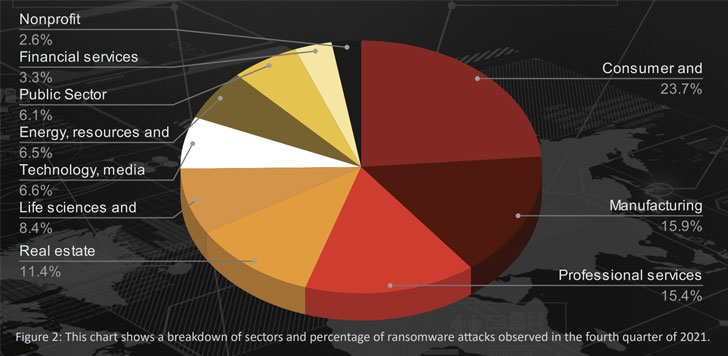

Certains des secteurs les plus touchés au cours de la période trimestrielle étaient les produits de consommation et industriels ; fabrication; services professionnels et conseils; immobilier; sciences de la vie et soins de santé; technologie, médias et télécommunications; énergie, ressources et agriculture; secteur public; services financiers; et les entités à but non lucratif.

De toutes les attaques LockBit 2.0 enregistrées, les pays les plus touchés sont les États-Unis, suivis de l’Italie, de l’Allemagne, de la France et du Canada. La majorité des infections à Conti ont également été signalées aux États-Unis, en Allemagne et en Italie. Les États-Unis sont également restés le pays le plus touché par les attaques de rançongiciels PYSA et Hive.

« Les attaques touchant le secteur des produits de consommation et industriels ont augmenté de 22,2 % par rapport au troisième trimestre 2021, ce qui en fait le secteur le plus touché au cours du quatrième trimestre », ont déclaré les chercheurs.

Les découvertes surviennent alors qu’une souche de ransomware relativement inconnue appelée Nokoyawa avec des « similitudes frappantes » avec le ransomware Hive a été révélée, la plupart de ses cibles étant principalement situées en Argentine.

« Nokoyawa et Hive incluent l’utilisation de Cobalt Strike dans le cadre de la phase d’arrivée de l’attaque, ainsi que l’utilisation d’outils légitimes, mais couramment abusés, tels que les scanners anti-rootkit GMER et PC Hunter pour l’évasion de la défense », Chercheurs de Trend Micro détaillé La semaine dernière.

Poster un commentaire