Certains articles de veille peuvent faire l'objet de traduction automatique.

Plusieurs vulnérabilités de type « zero-day » dans les enregistreurs vidéo numériques (DVR) pour les systèmes de surveillance fabriqués par la société LILIN basée à Taiwan ont été exploités par des opérateurs de botnet pour infecter et coopter des dispositifs vulnérables dans une famille de robots de déni de service.

Les conclusions proviennent d’une société de sécurité chinoise Qihoo 360L’équipe de Netlab, qui affirme que différents groupes d’attaque ont utilisé les vulnérabilités « zero-day » de LILIN DVR pour diffuser Chalubo, FBotet Moobot botnets au moins depuis le 30 août 2019.

Les chercheurs de Netlab ont déclaré avoir contacté le LILIN le 19 janvier 2020, bien que ce ne soit qu’un mois plus tard que le vendeur a publié un mise à jour du microprogramme (2.0b60_20200207) qui traite des vulnérabilités.

Cette évolution intervient alors que les dispositifs IdO sont de plus en plus utilisés comme surface d’attaque pour lancer des attaques DDoS et comme mandataires pour s’engager dans diverses formes de cybercriminalité.

En quoi consistent les « LILIN Zero Days » ?

La faille en elle-même concerne une chaîne de vulnérabilités qui utilisent des identifiants de connexion codés en dur (root/icatch99 et report/8Jg0SR8K50), ce qui donne potentiellement à un attaquant la possibilité de modifier le fichier de configuration d’un DVR et d’injecter des commandes de porte dérobée lorsque les configurations des serveurs FTP ou NTP sont synchronisées.

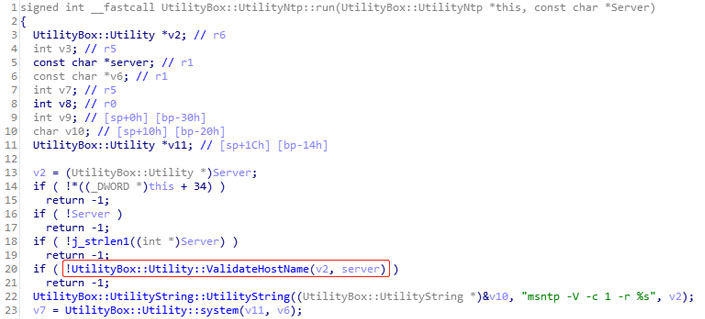

Dans un autre scénario, les chercheurs ont découvert que le processus responsable de la synchronisation temporelle du NTP (NTPUpdate) ne vérifie pas les caractères spéciaux dans le serveur transmis en entrée, ce qui permet aux attaquants d’injecter et d’exécuter des commandes système.

La nouvelle version corrigée corrige les défauts en validant le nom d’hôte de manière à empêcher l’exécution des commandes.

Faire respecter des mots de passe forts

Netlab a déclaré que les opérateurs derrière le botnet Chalubo ont été les premiers à exploiter la vulnérabilité de NTPUpdate pour détourner les DVR de LILIN en août dernier. Par la suite, le botnet FBot a été découvert en utilisant les failles FTP / NTP au début du mois de janvier. Deux semaines plus tard, Moobot a commencé à se propager grâce à la vulnérabilité FTP 0-day de LILIN.

Les chercheurs ont déclaré avoir contacté le LILIN à deux reprises, d’abord après les attaques de FBot, puis une seconde fois après les infections de Moobot.

Bien que Netlab n’ait pas précisé les motifs des infections, il ne serait pas surprenant qu’elles soient utilisées par des acteurs de la menace pour effectuer des attaques par déni de service distribué (DDoS) sur des sites web et des services DNS.

« Les utilisateurs du LILIN devraient vérifier et mettre à jour les firmwares de leurs appareils en temps utile, et des identifiants de connexion solides devraient être mis en place pour les appareils », ont déclaré les chercheurs de Netlab.

Poster un commentaire