Certains articles de veille peuvent faire l'objet de traduction automatique.

Une campagne malveillante a exploité des applications Android apparemment inoffensives sur le Google Play Store pour compromettre les appareils des utilisateurs avec des logiciels malveillants bancaires.

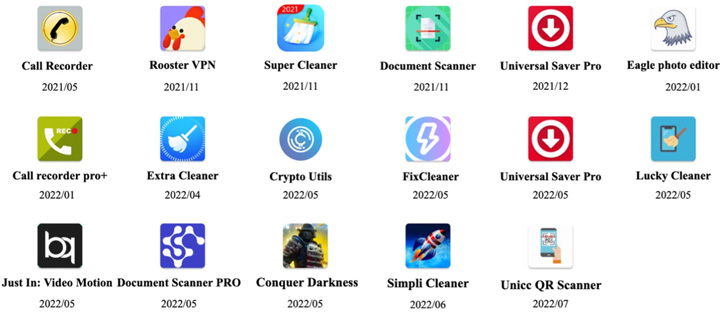

Ces 17 applications de compte-gouttes, collectivement surnommées DawDropper par Trend Micro, déguisées en applications de productivité et utilitaires telles que des scanners de documents, des lecteurs de code QR, des services VPN et des enregistreurs d’appels, entre autres. Toutes ces applications en question ont été supprimées du marché des applications.

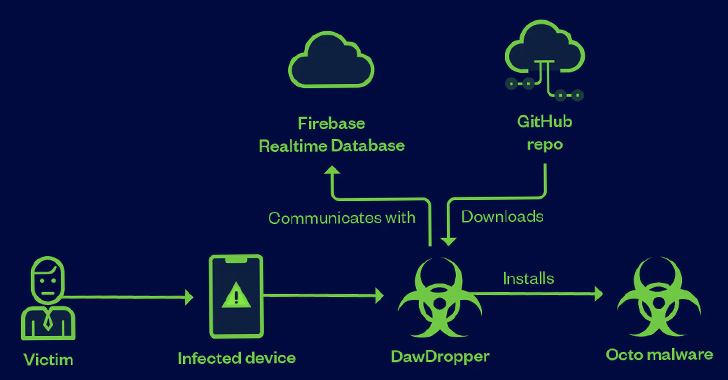

« DawDropper utilise Firebase Realtime Database, un service cloud tiers, pour échapper à la détection et obtenir dynamiquement une adresse de téléchargement de charge utile », ont déclaré les chercheurs. a dit. « Il héberge également des charges utiles malveillantes sur GitHub. »

Les compte-gouttes sont des applications conçues pour contourner les contrôles de sécurité du Play Store de Google, après quoi ils sont utilisés pour télécharger des logiciels malveillants plus puissants et intrusifs sur un appareil, dans ce cas, Octo (Coper), Hydra, Ermac et TeaBot.

Les chaînes d’attaque impliquaient que le logiciel malveillant DawDropper établisse des connexions avec une base de données en temps réel Firebase pour recevoir l’URL GitHub nécessaire au téléchargement du fichier APK malveillant.

La liste des applications malveillantes précédemment disponibles sur l’App Store est ci-dessous –

- Enregistreur d’appel APK (com.caduta.aisevsk)

- VPN Coq (com.vpntool.androidweb)

- Super Cleaner – hyper et intelligent (com.j2ca.callrecorder)

- Scanner de documents – Créateur de PDF (com.codeword.docscann)

- Universal Saver Pro (com.virtualapps.universalsaver)

- Éditeur de photos Eagle (com.techmediapro.photoediting)

- Enregistreur d’appel pro+ (com.chestudio.callrecorder)

- Nettoyant supplémentaire (com.casualplay.leadbro)

- Utilitaires de chiffrement (com.utilsmycrypto.mainer)

- FixCleaner (com.cleaner.fixgate)

- À l’instant : Video Motion (com.olivia.openpuremind)

- com.myunique.sequencestore

- com.flowmysequto.yamer

- com.qaz.universalsaver

- Lucky Cleaner (com.luckyg.cleaner)

- Nettoyeur Simpli (com.scando.qukscanner)

- Scanner QR Unicc (com.qrdscannerratedx)

Parmi les compte-gouttes se trouve une application nommée « Unicc QR Scanner » qui a été précédemment signalée par Zscaler plus tôt ce mois-ci comme distribuant le cheval de Troie bancaire Coper, une variante du malware mobile Exobot.

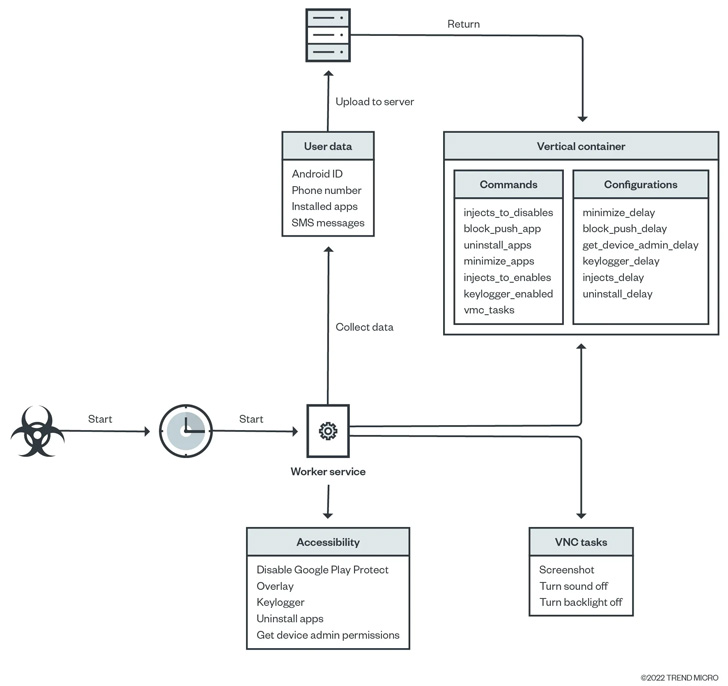

Octo est également connu pour désactiver Google Play Protect et utiliser l’informatique de réseau virtuel (VNC) pour enregistrer l’écran d’un appareil victime, y compris des informations sensibles telles que les informations d’identification bancaires, les adresses e-mail et les mots de passe, et les codes PIN, qui sont tous ensuite exfiltrés vers un serveur distant.

Les compte-gouttes bancaires, pour leur part, ont évolué depuis le début de l’année, passant des adresses de téléchargement de charge utile codées en dur à l’utilisation d’un intermédiaire pour dissimuler l’adresse hébergeant le logiciel malveillant.

« Les cybercriminels trouvent constamment des moyens d’échapper à la détection et d’infecter autant d’appareils que possible », ont déclaré les chercheurs.

« De plus, comme il existe une forte demande pour de nouvelles façons de distribuer des logiciels malveillants mobiles, plusieurs acteurs malveillants affirment que leurs droppers pourraient aider d’autres cybercriminels à diffuser leurs logiciels malveillants sur Google Play Store, ce qui aboutit à un modèle de dropper-as-a-service (DaaS). . »

Poster un commentaire