Certains articles de veille peuvent faire l'objet de traduction automatique.

Des chercheurs en cybersécurité ont découvert un nouveau voleur d’informations surnommé SYS01voleur ciblant les employés des infrastructures gouvernementales essentielles, les entreprises manufacturières et d’autres secteurs.

« Les acteurs de la menace derrière la campagne ciblent les comptes professionnels Facebook en utilisant des publicités Google et de faux profils Facebook qui font la promotion de choses comme des jeux, du contenu pour adultes et des logiciels piratés, etc. pour inciter les victimes à télécharger un fichier malveillant », a déclaré Morphisec dans un communiqué. rapport partagé avec The Hacker News.

« L’attaque est conçue pour voler des informations sensibles, notamment des données de connexion, des cookies, des publicités Facebook et des informations sur les comptes professionnels. »

La société israélienne de cybersécurité a déclaré que la campagne était initialement liée à une opération cybercriminelle à motivation financière baptisée Ducktail par Zscaler.

Cependant, WithSecure, qui a documenté pour la première fois le cluster d’activités Ducktail en juillet 2022, a déclaré que les deux ensembles d’intrusions sont différents l’un de l’autre, indiquant comment les acteurs de la menace ont réussi à confondre les efforts d’attribution et à échapper à la détection.

La chaîne d’attaque, selon Morphisec, commence lorsqu’une victime est amenée à cliquer sur une URL à partir d’un faux profil Facebook ou d’une publicité pour télécharger une archive ZIP qui prétend être un logiciel piraté ou un contenu pour adultes.

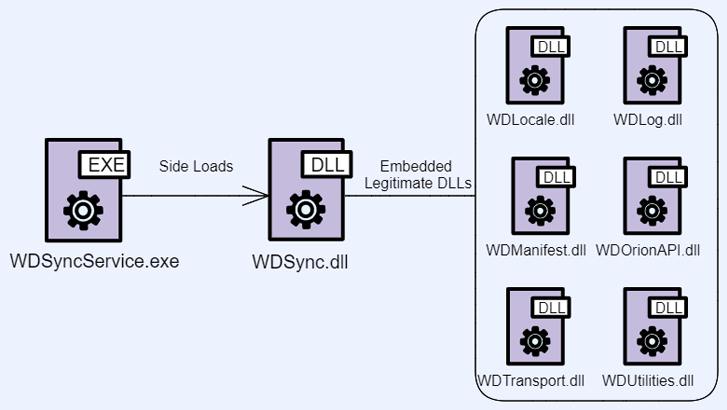

L’ouverture du fichier ZIP lance un chargeur basé – généralement une application C # légitime – qui est vulnérable à Chargement latéral de DLLpermettant ainsi de charger un fichier de bibliothèque de liens dynamiques (DLL) malveillant à côté de l’application.

Certaines des applications utilisées pour charger la DLL malveillante sont WDSyncService.exe de Western Digital et ElevatedInstaller.exe de Garmin. Dans certains cas, la DLL à chargement latéral agit comme un moyen de déployer des exécutables intermédiaires basés sur Python et Rust.

Quelle que soit l’approche employée, tous les chemins mènent à la livraison d’un programme d’installation qui dépose et exécute le malware SYS01stealer basé sur PHP.

Le voleur est conçu pour récolter les cookies Facebook des navigateurs Web basés sur Chromium (par exemple, Google Chrome, Microsoft Edge, Brave, Opera et Vivaldi), exfiltrer les informations Facebook de la victime vers un serveur distant, et télécharger et exécuter des fichiers arbitraires.

Découvrez les dernières tactiques d’évasion et stratégies de prévention des logiciels malveillants

Prêt à briser les 9 mythes les plus dangereux sur les attaques basées sur des fichiers ? Rejoignez notre prochain webinaire et devenez un héros dans la lutte contre les infections du patient zéro et les événements de sécurité du jour zéro !

Il est également équipé pour télécharger des fichiers de l’hôte infecté vers le serveur de commande et de contrôle (C2), exécuter des commandes envoyées par le serveur et se mettre à jour lorsqu’une nouvelle version est disponible.

Le développement intervient alors que Bitdefender a révélé une campagne de vol similaire connue sous le nom de S1deload, conçue pour détourner les comptes Facebook et YouTube des utilisateurs et exploiter les systèmes compromis pour exploiter la crypto-monnaie.

« Le chargement latéral de DLL est une technique très efficace pour inciter les systèmes Windows à charger du code malveillant », a déclaré Morphisec.

« Lorsqu’une application se charge en mémoire et que l’ordre de recherche n’est pas appliqué, l’application charge le fichier malveillant au lieu du fichier légitime, permettant aux acteurs de la menace de détourner des applications légitimes, fiables et même signées pour charger et exécuter des charges utiles malveillantes. »

Poster un commentaire