Certains articles de veille peuvent faire l'objet de traduction automatique.

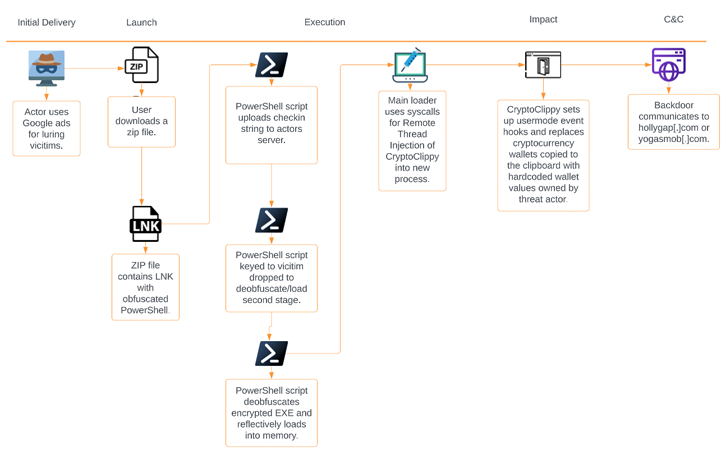

Les utilisateurs portugais sont ciblés par un nouveau malware nommé CryptoClippy qui est capable de voler de la crypto-monnaie dans le cadre d’une campagne de publicité malveillante.

L’activité tire parti des techniques d’empoisonnement SEO pour inciter les utilisateurs à la recherche de « Web WhatsApp » à des domaines escrocs hébergeant le malware, Palo Alto Networks Unit 42 a dit dans un nouveau rapport publié aujourd’hui.

CryptoClippy, un exécutable basé sur C, est un type de cryware connu sous le nom de malware clipper qui surveille le presse-papiers d’une victime pour le contenu correspondant aux adresses de crypto-monnaie et les remplace par une adresse de portefeuille sous le contrôle de l’acteur de la menace.

« Le logiciel malveillant clipper utilise des expressions régulières (regex) pour identifier le type de crypto-monnaie auquel l’adresse appartient », ont déclaré les chercheurs de l’unité 42.

« Il remplace ensuite l’entrée du presse-papiers par une adresse de portefeuille visuellement similaire mais contrôlée par l’adversaire pour la crypto-monnaie appropriée. Plus tard, lorsque la victime colle l’adresse du presse-papiers pour effectuer une transaction, elle envoie en fait la crypto-monnaie directement à l’acteur de la menace. »

On estime que le stratagème illicite a rapporté à ses opérateurs environ 983 $ jusqu’à présent, avec des victimes trouvées dans les secteurs de la fabrication, des services informatiques et de l’immobilier.

Il convient de noter que l’utilisation de résultats de recherche empoisonnés pour diffuser des logiciels malveillants a été adoptée par les acteurs de la menace associés au GootLoader. malware.

Apprenez à sécuriser le périmètre d’identité – Stratégies éprouvées

Améliorez la sécurité de votre entreprise grâce à notre prochain webinaire sur la cybersécurité dirigé par des experts : Explorez les stratégies de périmètre d’identité !

Une autre approche utilisée pour déterminer les cibles appropriées est un système de direction du trafic (TDS), qui vérifie si la langue préférée du navigateur est le portugais et, le cas échéant, dirige l’utilisateur vers une page de destination malveillante.

Les utilisateurs qui ne répondent pas aux critères requis sont redirigés vers le domaine Web WhatsApp légitime sans aucune autre activité malveillante, évitant ainsi la détection.

Les résultats arrivent quelques jours après que SecurityScorecard a détaillé un voleur d’informations appelé Lumma capable de collecter des données à partir de navigateurs Web, de portefeuilles de crypto-monnaie et de diverses applications telles que AnyDesk, FileZilla, KeePass, Steam et Telegram.

Poster un commentaire