Certains articles de veille peuvent faire l'objet de traduction automatique.

Les routeurs Linux au Japon sont la cible d’un nouveau cheval de Troie d’accès à distance Golang appelé GobRAT.

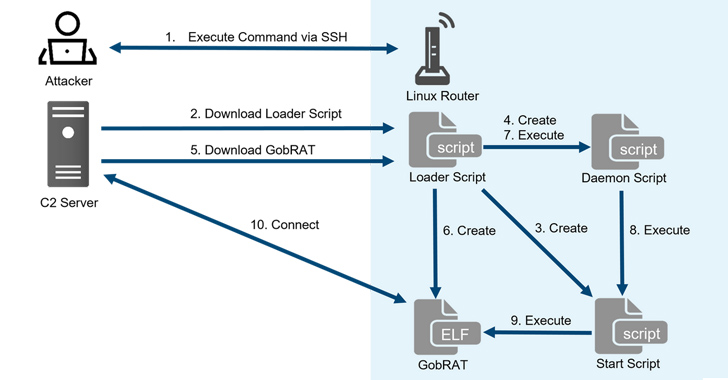

« Dans un premier temps, l’attaquant cible un routeur dont la WEBUI est ouverte au public, exécute des scripts éventuellement en utilisant des vulnérabilités, et finalement infecte le GobRAT », a déclaré le Centre de coordination JPCERT (JPCERT/CC). a dit dans un rapport publié aujourd’hui.

La compromission d’un routeur exposé à Internet est suivie du déploiement d’un script de chargement qui agit comme un conduit pour fournir GobRAT, qui, une fois lancé, se fait passer pour le processus démon Apache (apached) pour échapper à la détection.

Le chargeur est également équipé pour désactiver les pare-feu, établir la persistance à l’aide du planificateur de tâches cron et enregistrer une clé publique SSH dans le fichier .ssh/authorized_keys pour un accès à distance.

GobRAT, quant à lui, communique avec un serveur distant via le Transport Layer Security (TLS) pour recevoir jusqu’à 22 commandes cryptées différentes à exécuter.

Certaines des principales commandes sont les suivantes –

- Obtenir des informations sur la machine

- Exécuter le shell inversé

- Lire/écrire des fichiers

- Configurer la nouvelle commande et contrôle (C2) et le protocole

- Démarrer le proxy SOCKS5

- Exécuter le fichier dans /zone/FRPCet

- Tentative de connexion aux services sshd, Telnet, Redis, MySQL, PostgreSQL exécutés sur une autre machine

Les conclusions surviennent près de trois mois après que Lumen Black Lotus Labs a révélé que des routeurs de qualité professionnelle avaient été victimes d’espionnage de victimes en Amérique latine, en Europe et en Amérique du Nord à l’aide d’un logiciel malveillant appelé HiatusRAT.

Poster un commentaire