Certains articles de veille peuvent faire l'objet de traduction automatique.

Quatre vulnérabilités de gravité élevée ont été divulguées dans un cadre utilisé par les applications système Android préinstallées avec des millions de téléchargements.

Les problèmes, désormais résolus par son développeur israélien MCE Systems, auraient potentiellement permis aux acteurs de la menace d’organiser des attaques à distance et locales ou d’être abusés comme vecteurs pour obtenir des informations sensibles en profitant de leurs privilèges système étendus.

« Comme c’est le cas avec de nombreuses applications préinstallées ou par défaut fournies avec la plupart des appareils Android de nos jours, certaines des applications concernées ne peuvent pas être entièrement désinstallées ou désactivées sans obtenir un accès root à l’appareil », a déclaré l’équipe de recherche Microsoft 365 Defender. a dit dans un rapport publié vendredi.

Les faiblesses, qui vont de l’injection de commandes à l’élévation locale des privilèges, ont reçu les identifiants CVE-2021-42598, CVE-2021-42599, CVE-2021-42600 et CVE-2021-42601, avec des scores CVSS compris entre 7,0 et 8.9.

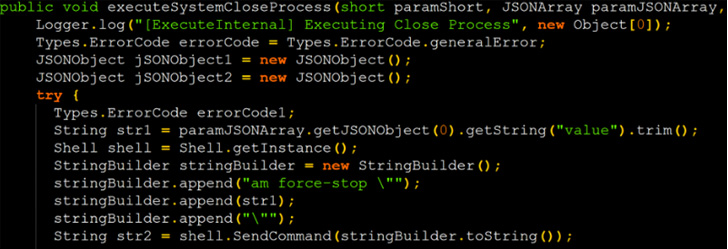

|

| Code d’exploitation de preuve de concept (POC) d’injection de commande |

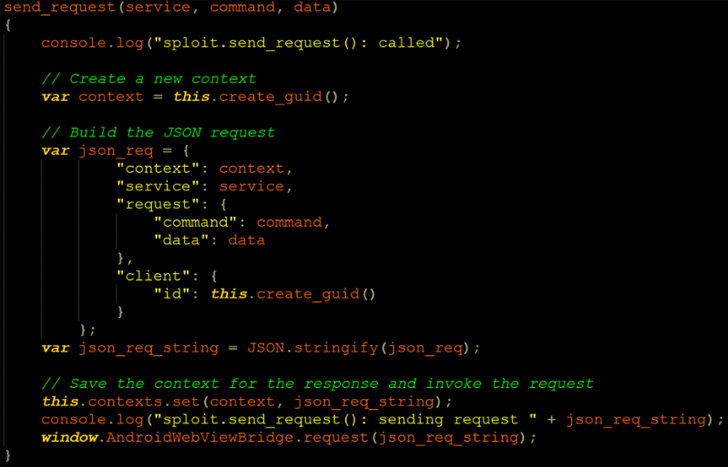

|

| Injecter un code JavaScript similaire dans la WebView |

Les vulnérabilités ont été découvertes et signalées en septembre 2021 et rien ne prouve que les lacunes soient exploitées à l’état sauvage.

Microsoft n’a pas divulgué la liste complète des applications qui utilisent le framework vulnérable en question, qui est conçu pour offrir des mécanismes d’autodiagnostic pour identifier et résoudre les problèmes affectant un appareil Android.

Cela signifiait également que le cadre disposait de larges autorisations d’accès, y compris celles de l’audio, de la caméra, de l’alimentation, de l’emplacement, des données de capteur et du stockage, pour exécuter ses fonctions. Couplé aux problèmes identifiés dans le service, Microsoft a déclaré qu’il pourrait permettre à un attaquant d’implanter des portes dérobées persistantes et de prendre le contrôle.

Certaines des applications concernées proviennent de grands fournisseurs de services mobiles internationaux tels que Telus, AT&T, Rogers, Freedom Mobile et Bell Canada –

De plus, Microsoft recommande aux utilisateurs de rechercher le package d’application « com.mce.mceiotraceagent » – une application qui peut avoir été installée par des ateliers de réparation de téléphones mobiles – et de la supprimer des téléphones, si elle est trouvée.

Les applications sensibles, bien que préinstallées par les fournisseurs de téléphonie, sont également disponibles sur le Google Play Store et auraient passé les contrôles de sécurité automatiques de la vitrine de l’application sans déclencher de signal d’alarme, car le processus n’a pas été conçu pour rechercher ces problèmes. , chose qui a depuis été rectifiée.

Poster un commentaire