Certains articles de veille peuvent faire l'objet de traduction automatique.

Microsoft a mis en lumière quatre familles de rançongiciels différentes – KeRangerFileCoder, MacRansom et EvilQuest – qui sont connus pour avoir un impact sur les systèmes Apple macOS.

« Bien que ces familles de logiciels malveillants soient anciennes, elles illustrent la gamme de capacités et de comportements malveillants possibles sur la plate-forme », a déclaré l’équipe Security Threat Intelligence du géant de la technologie. m’a dit dans un rapport jeudi.

Le vecteur initial de ces familles de rançongiciels implique ce que le fabricant de Windows appelle des « méthodes assistées par l’utilisateur », dans lesquelles la victime télécharge et installe des applications trojanisées.

Alternativement, il peut également arriver en tant que charge utile de deuxième étape qui est abandonnée par un logiciel malveillant déjà existant sur l’hôte infecté ou dans le cadre d’une attaque de la chaîne d’approvisionnement.

Quel que soit le modus operandi employé, les attaques se déroulent de la même manière, les acteurs de la menace s’appuyant sur des fonctionnalités légitimes du système d’exploitation et exploitant les vulnérabilités pour s’introduire dans les systèmes et chiffrer les fichiers qui les intéressent.

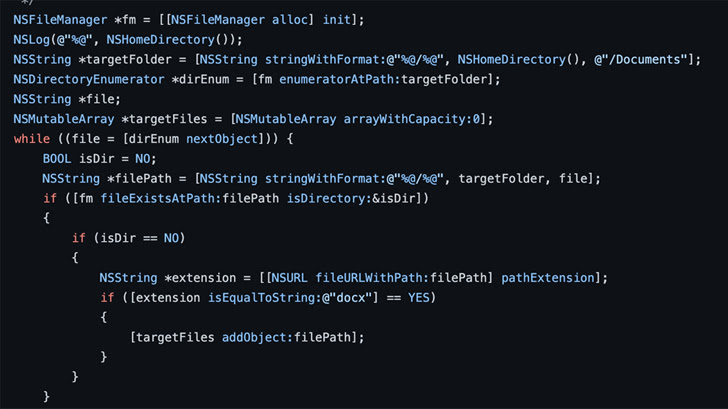

Cela inclut l’utilisation de l’utilitaire de recherche Unix ainsi que des fonctions de bibliothèque telles que opendir, readdir et closedir pour énumérer les fichiers. Une autre méthode évoquée par Microsoft, mais non adoptée par les souches de rançongiciels, consiste à NSFileManager Interface Objective-C.

Il a également été observé que KeRanger, MacRansom et EvilQuest utilisent une combinaison de vérifications matérielles et logicielles pour déterminer si le logiciel malveillant s’exécute dans un environnement virtuel dans le but de résister aux tentatives d’analyse et de débogage.

KeRanger, notamment, utilise une technique connue sous le nom d’exécution retardée pour échapper à la détection. Il y parvient en dormant pendant trois jours après son lancement avant de lancer ses fonctions malveillantes.

La persistance, essentielle pour garantir l’exécution du programme malveillant même après un redémarrage du système, est établie au moyen de agents de lancement et files d’attente du noyaua souligné Microsoft.

Alors que FileCoder utilise l’utilitaire ZIP pour crypter les fichiers, KeRanger utilise Cryptage AES dans le chaînage de blocs de chiffrement (Radio-Canada) mode pour atteindre ses objectifs. MacRansom et EvilQuest, d’autre part, tirent parti d’un cryptage symétrique algorithme.

EvilQuest, qui a été exposé pour la première fois en juillet 2020, va plus loin que les logiciels de rançon typiques pour incorporer d’autres fonctionnalités de type cheval de Troie, telles que l’enregistrement de frappe, la compromission des fichiers Mach-O en injectant du code arbitraire et la désactivation des logiciels de sécurité.

Il intègre également des capacités pour exécuter n’importe quel fichier directement à partir de la mémoire, ne laissant aucune trace de la charge utile sur le disque.

« Les ransomwares continuent d’être l’une des menaces les plus répandues et les plus percutantes qui affectent les organisations, les attaquants faisant constamment évoluer leurs techniques et élargissant leur savoir-faire pour élargir leur réseau de cibles potentielles », a déclaré Microsoft.

Poster un commentaire