Certains articles de veille peuvent faire l'objet de traduction automatique.

Des groupes d’États-nations iraniens ont maintenant rejoint des acteurs motivés financièrement pour exploiter activement une faille critique dans le logiciel de gestion d’impression PaperCut, a déclaré Microsoft.

L’équipe de renseignement sur les menaces du géant de la technologie a déclaré avoir observé à la fois Mango Sandstorm (Mercury) et Mint Sandstorm (Phosphorus) armant CVE-2023-27350 dans leurs opérations pour obtenir un accès initial.

« Cette activité montre la capacité continue de Mint Sandstorm à intégrer rapidement [proof-of-concept] exploits dans leurs opérations », Microsoft a dit dans une série de tweets.

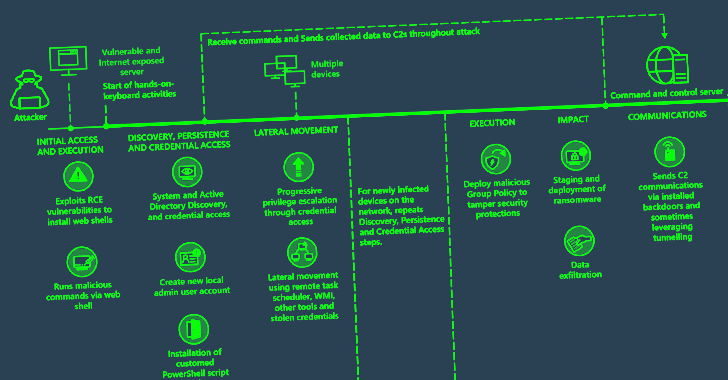

D’autre part, l’activité d’exploitation CVE-2023-27350 associée à Mango Sandstorm serait à l’extrémité inférieure du spectre, le groupe parrainé par l’État « utilisant des outils d’intrusions antérieures pour se connecter à leur infrastructure C2 ».

Il convient de noter que Mango Sandstorm est lié au ministère iranien du renseignement et de la sécurité (MOIS) et que Mint Sandstorm serait associé au Corps des gardiens de la révolution islamique (CGRI).

L’assaut en cours survient des semaines après que Microsoft a confirmé l’implication de Lace Tempest, un gang de cybercriminalité qui chevauche d’autres groupes de piratage comme FIN11, TA505 et Evil Corp, en abusant de la faille pour fournir les rançongiciels Cl0p et LockBit.

CVE-2023-27350 (score CVSS : 9,8) concerne une faille critique dans les installations PaperCut MF et NG qui pourrait être exploitée par un attaquant non authentifié pour exécuter du code arbitraire avec les privilèges SYSTEM.

Un correctif a été mis à disposition par PaperCut le 8 mars 2023. L’initiative Zero Day Initiative (ZDI) de Trend Micro, qui a découvert et signalé le problème, devrait publier plus d’informations techniques à ce sujet le 10 mai 2023.

La semaine dernière, la société de cybersécurité VulnCheck a publié des détails sur une nouvelle ligne d’attaque qui peut contourner les détections existantes, permettant aux adversaires d’exploiter la faille sans entrave.

Apprenez à arrêter les ransomwares avec une protection en temps réel

Rejoignez notre webinaire et découvrez comment arrêter les attaques de ransomwares dans leur élan grâce à la MFA en temps réel et à la protection des comptes de service.

Alors que de plus en plus d’attaquants se lancent dans le train en marche de l’exploitation PaperCut pour violer les serveurs vulnérables, il est impératif que les entreprises agissent rapidement pour appliquer les mises à jour nécessaires (versions 20.1.7, 21.2.11 et 22.0.9 et ultérieures).

Le développement fait également suite à un rapport de Microsoft qui a révélé que les acteurs iraniens de la menace en Iran s’appuient de plus en plus sur une nouvelle tactique qui combine des cyberopérations offensives avec des opérations d’influence à plusieurs volets pour «alimenter le changement géopolitique en alignement avec les objectifs du régime».

Ce changement coïncide avec une accélération du rythme d’adoption des vulnérabilités nouvellement signalées, l’utilisation de sites Web compromis pour le commandement et le contrôle afin de mieux dissimuler la source des attaques, et l’exploitation d’outils et d’artisanat personnalisés pour un impact maximal.

Poster un commentaire