Certains articles de veille peuvent faire l'objet de traduction automatique.

Microsoft exhorte les clients à maintenir leurs serveurs Exchange à jour et à prendre des mesures pour renforcer l’environnement, telles que l’activation Protection étendue de Windows et configuration signature basée sur des certificats des charges utiles de sérialisation PowerShell.

« Les attaquants qui cherchent à exploiter des serveurs Exchange non corrigés ne vont pas disparaître », a déclaré l’équipe Exchange du géant de la technologie. m’a dit dans un poste. « Il y a trop d’aspects des environnements Exchange sur site non corrigés qui sont précieux pour les acteurs malveillants qui cherchent à exfiltrer des données ou à commettre d’autres actes malveillants. »

Microsoft a également souligné que les mesures d’atténuation émises par la société ne sont qu’une solution palliative et qu’elles peuvent « devenir insuffisantes pour se protéger contre toutes les variantes d’une attaque », obligeant les utilisateurs à installer les mises à jour de sécurité nécessaires pour sécuriser les serveurs.

Exchange Server s’est avéré être un vecteur d’attaque lucratif ces dernières années, avec un certain nombre de failles de sécurité dans le logiciel transformées en armes de type zero-day pour pirater les systèmes.

Au cours des deux dernières années seulement, plusieurs ensembles de vulnérabilités ont été découverts dans Exchange Server – y compris ProxyLogon, ProxyOracle, ProxyShell, ProxyToken, ProxyNotShell et un contournement d’atténuation ProxyNotShell connu sous le nom d’OWASSRF – dont certains ont fait l’objet d’une exploitation généralisée dans la nature.

Bitdefender, dans un avis technique publié cette semaine, a décrit Exchange comme une « cible idéale », tout en relatant certaines des attaques réelles impliquant les chaînes d’exploitation ProxyNotShell / OWASSRF depuis fin novembre 2022.

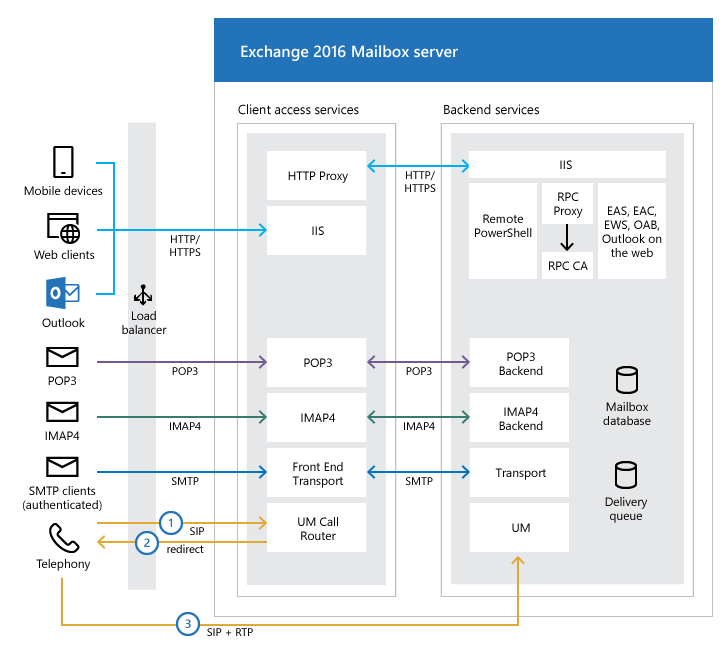

« Il y a un réseau complexe de services frontend et backend [in Exchange]avec un code hérité pour assurer la rétrocompatibilité », Martin Zugec de Bitdefender c’est noté. « Les services backend font confiance aux requêtes du front-end [Client Access Services] couche. »

Une autre raison est le fait que plusieurs services principaux s’exécutent en tant qu’Exchange Server lui-même, qui est fourni avec des privilèges SYSTEM, et que les exploits pourraient accorder à l’attaquant un accès malveillant au PowerShell distant service, ouvrant ainsi la voie à l’exécution de commandes malveillantes.

À cette fin, les attaques militarisant les failles ProxyNotShell et OWASSRF ont ciblé les secteurs des arts et du divertissement, du conseil, du droit, de la fabrication, de l’immobilier et de la vente en gros situés en Autriche, au Koweït, en Pologne, en Turquie et aux États-Unis.

« Ces types de falsification de requête côté serveur (SSRF) permettent à un adversaire d’envoyer une requête spécialement conçue à partir d’un serveur vulnérable à d’autres serveurs pour accéder à des ressources ou des informations qui ne sont autrement pas directement accessibles », a déclaré la société roumaine de cybersécurité.

La plupart des attaques seraient opportunistes plutôt que ciblées et ciblées, les infections aboutissant à la tentative de déploiement de shells Web et de logiciels de surveillance et de gestion à distance (RMM) tels que ConnectWise Control et GoTo Resolve.

Les shells Web offrent non seulement un mécanisme d’accès à distance persistant, mais permettent également aux acteurs criminels de mener un large éventail d’activités de suivi et même de vendre l’accès à d’autres groupes de pirates à des fins lucratives.

Dans certains cas, les serveurs intermédiaires utilisés pour héberger les charges utiles ont été compromis par les serveurs Microsoft Exchange eux-mêmes, ce qui suggère que la même technique a pu être appliquée pour étendre l’échelle des attaques.

On a également observé des efforts infructueux entrepris par des adversaires pour télécharger Cobalt Strike ainsi qu’un implant basé sur Go nommé GoBackClient qui est livré avec des capacités pour collecter des informations système et générer des coques inversées.

L’abus des vulnérabilités de Microsoft Exchange a également été une tactique récurrente employée par UNC2596 (alias Tropical Scorpius), les opérateurs de Cuba (aka COLDDRAW) ransomware, avec une attaque tirant parti de la séquence d’exploitation ProxyNotShell pour supprimer le BUGHATCH téléchargeur.

« Alors que le vecteur d’infection initial continue d’évoluer et que les acteurs de la menace exploitent rapidement toute nouvelle opportunité, leurs activités post-exploitation sont familières », a déclaré Zugec. « La meilleure protection contre les cyberattaques modernes est une architecture de défense en profondeur. »

Poster un commentaire