Certains articles de veille peuvent faire l'objet de traduction automatique.

Microsoft a annoncé aujourd’hui qu’elle a réussi à démanteler le réseau de zombies du logiciel malveillant Necurs, qui a infecté plus de 9 millions d’ordinateurs dans le monde, et a également détourné la majorité de son infrastructure.

Le dernier démantèlement du botnet est le résultat d’une opération coordonnée impliquant la police internationale et des entreprises technologiques privées dans 35 pays.

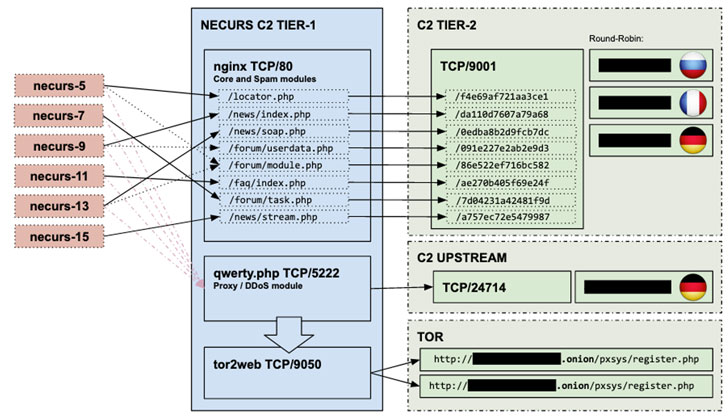

L’opération a été menée avec succès après que les chercheurs ont réussi à casser l’algorithme de génération de domaines (DGA) mis en œuvre par le malware Necurs, ce qui lui a permis de rester résistant pendant longtemps.

Le DGA est essentiellement une technique permettant de générer de manière imprévisible de nouveaux noms de domaine à intervalles réguliers, ce qui aide les auteurs de logiciels malveillants à changer continuellement l’emplacement des serveurs C&C et à maintenir une communication numérique ininterrompue avec les machines infectées.

« Nous avons ensuite été en mesure de prédire avec précision plus de six millions de domaines uniques qui seraient créés au cours des 25 prochains mois. Microsoft a signalé ces domaines à leurs registres respectifs dans les pays du monde entier afin que les sites Web puissent être bloqués et ainsi empêchés de faire partie de l’infrastructure de Necurs ». Microsoft a déclaré.

En outre, à l’aide d’ordonnances judiciaires, Microsoft a également obtenu le contrôle de l’infrastructure basée aux États-Unis que Necurs utilise pour distribuer des logiciels malveillants et infecter les ordinateurs des victimes.

« En prenant le contrôle des sites web existants et en inhibant la capacité d’en enregistrer de nouveaux, nous avons considérablement perturbé le botnet. »

Détecté pour la première fois en 2012, Necurs est l’un des botnets de spam les plus prolifiques au monde, qui infecte les systèmes avec… logiciels bancaires malveillants, cryptojacking malware et les ransomwares, puis en abuse pour envoyer des quantités massives d’e-mails de spam à de nouvelles victimes.

Pour éviter la détection et maintenir la persistance sur les ordinateurs ciblés, Necurs utilise son rootkit en mode noyau qui désactive un grand nombre d’applications de sécurité, notamment le pare-feu Windows.

Necurs a été remarqué principalement en 2017, lorsqu’il a commencé à diffuser Dridex et… Locky ransomware au rythme de 5 millions d’e-mails par heure sur les ordinateurs du monde entier.

« De 2016 à 2019, il s’agissait de la méthode la plus importante de diffusion de spams et de logiciels malveillants par les criminels et était responsable de 90 % des logiciels malveillants diffusés par courrier électronique dans le monde entier », expliquent les chercheurs de l’institut de recherche de l’université de Paris. BitSight a déclaré dans un rapport distinct publié aujourd’hui.

« Pendant 58 jours d’enquête, par exemple, nous avons observé qu’un ordinateur infecté par Necurs a envoyé un total de 3,8 millions de courriels de spam à plus de 40,6 millions de victimes potentielles », a déclaré Microsoft.

Dans certains cas, les attaquants ont même commencé à faire chanter les victimes pour obtenir une rançon en affirmant qu’ils avaient connaissance de leurs aventures extraconjugales et en menaçant d’envoyer des preuves au conjoint, à la famille, aux amis et aux collègues de la victime.

Selon les dernières statistiques publiées par les chercheurs, l’Inde, l’Indonésie, la Turquie, le Vietnam, le Mexique, la Thaïlande, l’Iran, les Philippines et le Brésil sont les principaux pays touchés par le malware Necurs.

Poster un commentaire