Certains articles de veille peuvent faire l'objet de traduction automatique.

Meta a déclaré avoir pris des mesures pour supprimer plus de 1 000 URL malveillantes du partage entre ses services qui se sont avérées exploiter le ChatGPT d’OpenAI comme leurre pour propager environ 10 familles de logiciels malveillants depuis mars 2023.

Le développement s’inscrit dans le contexte de fausses extensions de navigateur Web ChatGPT qui sont de plus en plus utilisées pour voler les identifiants de compte Facebook des utilisateurs dans le but de diffuser des publicités non autorisées à partir de comptes professionnels piratés.

« Les acteurs de la menace créent des extensions de navigateur malveillantes disponibles dans les magasins Web officiels qui prétendent offrir des outils basés sur ChatGPT », a déclaré Meta a dit. « Ils feraient ensuite la promotion de ces extensions malveillantes sur les réseaux sociaux et par le biais de résultats de recherche sponsorisés pour inciter les gens à télécharger des logiciels malveillants. »

Le géant des médias sociaux a déclaré avoir bloqué plusieurs itérations d’une campagne de logiciels malveillants à plusieurs volets baptisée Ducktail au fil des ans, ajoutant qu’il avait émis une lettre de cessation et d’abstention aux personnes derrière l’opération qui se trouvent au Vietnam.

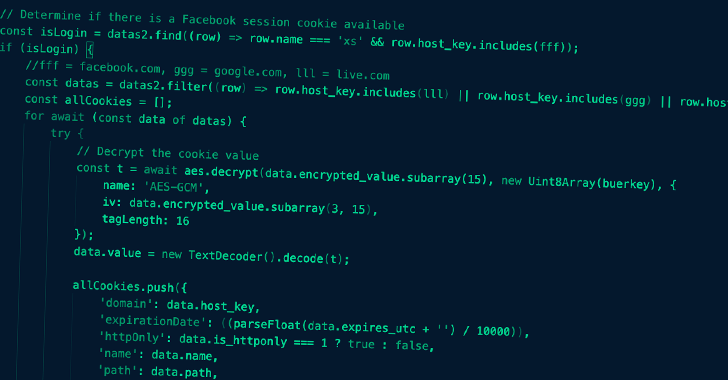

Trend Micro, dans un série de tweets la semaine dernière, a détaillé un voleur d’informations déguisé en client de bureau Windows pour ChatGPT afin d’extraire les mots de passe, les cookies de session et l’historique des navigateurs alimentés par Chromium. La société a déclaré que le malware partageait des similitudes avec Ducktail.

Outre ChatGPT, les acteurs de la menace ont également été observés se déplaçant vers d’autres « problèmes de boutons chauds et sujets populaires » comme Google Bard, les outils de marketing TikTok, les logiciels et films piratés et les utilitaires Windows pour inciter les gens à cliquer sur de faux liens.

« Ces changements sont probablement une tentative des acteurs de la menace de s’assurer qu’un service n’a qu’une visibilité limitée sur l’ensemble de l’opération », a déclaré Guy Rosen, responsable de la sécurité de l’information chez Meta, a dit.

Les chaînes d’attaque sont principalement conçues pour cibler les comptes personnels des utilisateurs qui gèrent ou sont connectés à des pages professionnelles et à des comptes publicitaires sur Facebook.

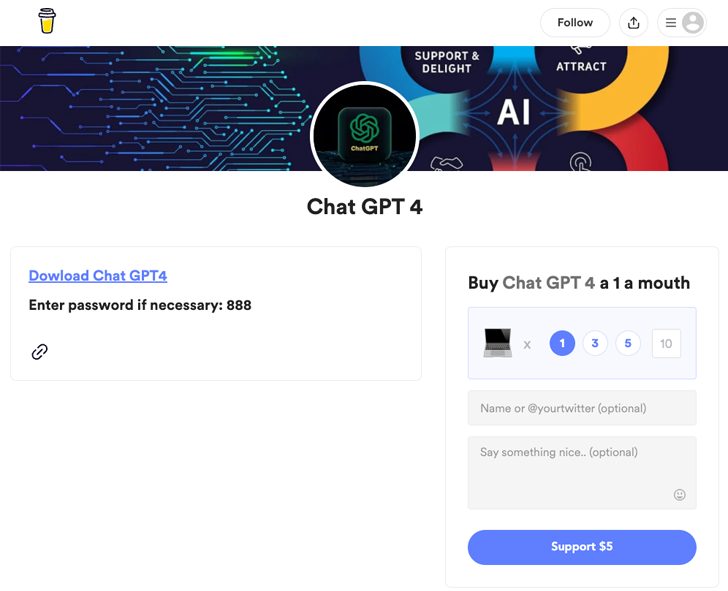

En plus d’utiliser les médias sociaux pour propager les URL malveillantes sur le thème de ChatGPT, le malware est hébergé sur une variété de services légitimes tels que Buy Me a Coffee, Discord, Dropbox, Google Drive, iCloud, MediaFire, Mega, Microsoft OneDrive et Trello.

Ducktail n’est pas le seul malware voleur détecté dans la nature, car Meta a révélé qu’il a découvert une autre nouvelle souche appelée NodeStealer qui est capable de piller les cookies et les mots de passe des navigateurs Web pour finalement compromettre les comptes Facebook, Gmail et Outlook.

Le logiciel malveillant est considéré comme étant d’origine vietnamienne, Meta notant qu’il « a pris des mesures pour le perturber et aider les personnes susceptibles d’avoir été ciblées à récupérer leurs comptes » dans les deux semaines suivant son déploiement fin janvier 2023.

Apprenez à arrêter les ransomwares avec une protection en temps réel

Rejoignez notre webinaire et découvrez comment arrêter les attaques de ransomwares dans leur élan grâce à la MFA en temps réel et à la protection des comptes de service.

Les échantillons analysés par la société montrent que le binaire NodeStealer est distribué via des exécutables Windows déguisés en fichiers PDF et XLSX avec des noms de fichiers liés au marketing et aux budgets mensuels. Les fichiers, lorsqu’ils sont ouverts, fournissent du code JavaScript conçu pour exfiltrer les données sensibles des navigateurs basés sur Chromium.

NodeStealer tire son nom de l’utilisation de l’environnement d’exécution JavaScript multiplateforme Node.js, qui est fourni avec la charge utile principale, pour configurer la persistance et exécuter le malware. Aucun nouvel artefact n’a été identifié au 27 février 2023.

« Après avoir récupéré les informations d’identification Facebook à partir des données du navigateur de la cible, le logiciel malveillant les utilise pour effectuer plusieurs demandes non autorisées aux URL Facebook afin d’énumérer les informations de compte liées à la publicité », a déclaré Meta. « Les informations volées permettent ensuite à l’auteur de la menace d’évaluer puis d’utiliser les comptes publicitaires des utilisateurs pour diffuser des publicités non autorisées. »

Dans une tentative de passer sous le radar des systèmes anti-abus de l’entreprise, les requêtes frauduleuses sont faites depuis l’appareil de l’utilisateur ciblé vers les API Facebook, donnant un vernis de légitimité à l’activité.

Pour contrer de telles menaces, Meta a déclaré qu’il était lancement un nouvel outil d’assistance qui guide les utilisateurs pour identifier et supprimer les logiciels malveillants, permet aux entreprises de vérifier les comptes Business Manager connectés et exige une authentification supplémentaire lors de l’accès à une ligne de crédit ou du changement d’administrateur d’entreprise.

Poster un commentaire