Certains articles de veille peuvent faire l'objet de traduction automatique.

Une nouvelle campagne de phishing par e-mail a été repérée, tirant parti de la tactique du détournement de conversation pour livrer le Logiciel malveillant voleur d’informations IcedID sur des machines infectées en utilisant des serveurs Microsoft Exchange non corrigés et exposés au public.

« Les e-mails utilisent une technique d’ingénierie sociale de détournement de conversation (également connue sous le nom de détournement de fil) », a déclaré la société israélienne Intezer dans un communiqué. rapport partagé avec The Hacker News. « Une réponse falsifiée à un précédent e-mail volé est utilisée pour convaincre le destinataire d’ouvrir la pièce jointe. Ceci est remarquable car cela augmente la crédibilité de l’e-mail de phishing et peut entraîner un taux d’infection élevé. »

La dernière vague d’attaques, détectée à la mi-mars 2022, aurait ciblé des organisations des secteurs de l’énergie, de la santé, du droit et de la pharmacie.

IcedID, alias BokBot, comme ses homologues TrickBot et émoticôneest un cheval de Troie bancaire qui a évolué pour devenir un point d’entrée pour des menaces plus sophistiquées, y compris les rançongiciels humains et le Frappe de cobalt outil de simulation d’adversaire.

Il est capable de se connecter à un serveur distant et de télécharger des implants et des outils de niveau supérieur qui permettent aux attaquants d’effectuer des activités de suivi et de se déplacer latéralement sur les réseaux affectés pour distribuer des logiciels malveillants supplémentaires.

En juin 2021, la société de sécurité d’entreprise Proofpoint a révélé une tactique évolutive dans le paysage de la cybercriminalité dans laquelle des courtiers d’accès initiaux ont été observés infiltrant les réseaux cibles via des charges utiles de logiciels malveillants de première étape telles que IcedID pour déployer les charges utiles de rançongiciels Egregor, Maze et REvil.

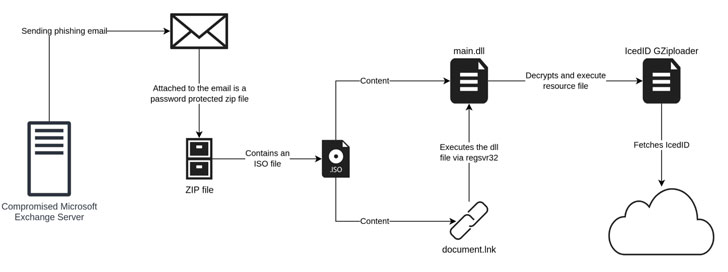

Alors que les campagnes IcedID précédentes ont profité de formulaires de contact du site web pour envoyer des liens contenant des logiciels malveillants aux organisations, la version actuelle des attaques s’appuie sur des serveurs Microsoft Exchange vulnérables pour envoyer les e-mails leurres à partir d’un compte piraté, indiquant une nouvelle évolution du système d’ingénierie sociale.

« La charge utile est également passée de l’utilisation de documents Office à l’utilisation de fichiers ISO avec un fichier Windows LNK et un fichier DLL », ont déclaré les chercheurs Joakim Kennedy et Ryan Robinson. « L’utilisation de fichiers ISO permet à l’auteur de la menace de contourner le Contrôles Mark-of-the-Webentraînant l’exécution du logiciel malveillant sans avertissement pour l’utilisateur. »

L’idée est d’envoyer des réponses frauduleuses à un fil de discussion déjà existant pillé du compte de la victime en utilisant l’adresse e-mail de l’individu compromis pour rendre les e-mails de phishing plus légitimes.

« L’utilisation du détournement de conversation est une puissante technique d’ingénierie sociale qui peut augmenter le taux de réussite d’une tentative de phishing », ont conclu les chercheurs. « En utilisant cette approche, l’e-mail apparaît plus légitime et est acheminé par les canaux normaux qui peuvent également inclure des produits de sécurité. »

Poster un commentaire