Certains articles de veille peuvent faire l'objet de traduction automatique.

Lors d’une récente attaque très ciblée de la BEC, des pirates informatiques ont réussi à tromper trois sociétés de capital-investissement britanniques en transférant par câble un total de 1,3 million de dollars sur les comptes bancaires auxquels les fraudeurs ont accès – alors que les dirigeants victimes pensaient avoir conclu un accord d’investissement avec certaines start-ups.

Selon la société de cybersécurité Check Point, qui a partagé sa dernière enquête avec The Hacker News, près de 700 000 dollars du montant total des virements ont été définitivement perdus par les attaquants, le reste ayant été récupéré après que les chercheurs aient alerté à temps les sociétés visées.

Surnommé « .Le banquier florentinLe gang de cybercriminalité sophistiqué qui est à l’origine de cette attaque « semble avoir perfectionné ses techniques au fil de multiples attaques, après au moins plusieurs années d’activité, et s’est révélé être un adversaire ingénieux, s’adaptant rapidement à de nouvelles situations », ont déclaré les chercheurs.

Les techniques qu’ils utilisent, en particulier celle des domaines ressemblants, représentent une grave menace, non seulement pour l’organisation attaquée à l’origine, mais aussi pour les tiers avec lesquels ils communiquent en utilisant le domaine ressemblant.

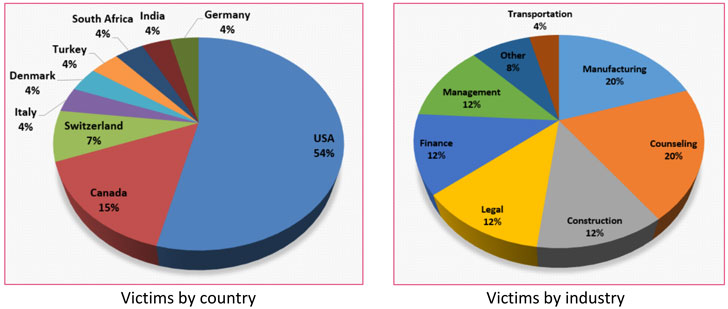

La société de sécurité a déclaré que les précédentes campagnes de harponnage lancées par le même groupe de pirates informatiques visaient principalement les secteurs de l’industrie, de la construction, du droit et de la finance situés aux États-Unis, au Canada, en Suisse, en Italie, en Allemagne et en Inde, entre autres.

Comment les pirates informatiques ont-ils fait ?

L’enquête fait suite au précédent rapport de Check Point publié en décembre dernier, qui décrivait un incident similaire de BEC (Business Email Compromis) qui a abouti à la le vol d’un million de dollars d’une société chinoise de capital-risque.

Le montant, qui était un financement de départ destiné à une start-up israélienne, a été acheminé sur un compte bancaire sous le contrôle de l’agresseur par le biais d’une attaque soigneusement planifiée par l’homme du milieu (MITM).

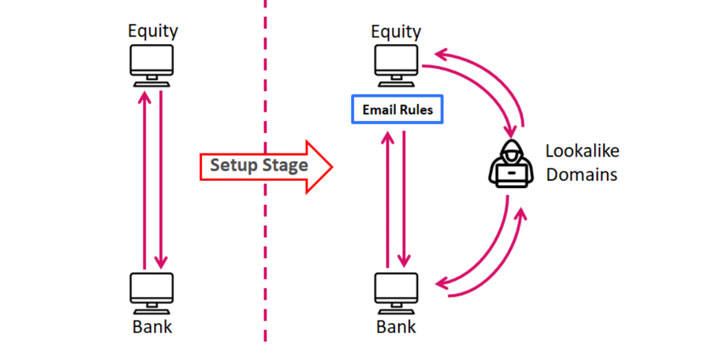

Le système de fraude, qui a depuis lors pris en défaut trois sociétés financières basées au Royaume-Uni et en Israël, consiste à envoyer des courriels d’hameçonnage à des personnes très en vue au sein de l’organisation cible afin de prendre le contrôle du compte et d’effectuer une reconnaissance approfondie pour comprendre la nature des activités et les rôles clés au sein de l’entreprise.

Dans la phase suivante, les agresseurs altèrent la boîte aux lettres Outlook de la victime en créant de nouvelles règles qui détournent les courriels pertinents vers un autre dossier, comme le dossier des flux RSS, qui n’est pas couramment utilisé par la personne en question.

En plus d’infiltrer le compte de messagerie électronique de l’entreprise et de surveiller les messages, les pirates informatiques enregistrent des domaines de ressemblance distincts qui imitent les domaines légitimes des entités impliquées dans les correspondances électroniques qu’ils veulent intercepter, ce qui leur permet de perpétrer une attaque MITM en envoyant des courriels à partir des domaines frauduleux au nom des deux parties.

Par exemple, s’il y avait une correspondance entre « finance-firms.com » et « banking-service.com », les attaquants pourraient enregistrer des domaines similaires comme « finance-firms.com » et « banking-services.com », a déclaré l’équipe.

En d’autres termes, le groupe Florentine Banker a envoyé un courrier à la contrepartie à partir de chacun des domaines usurpés, s’insérant ainsi dans la conversation et trompant le destinataire en lui faisant croire que la source du courrier électronique est légitime.

Chaque courriel envoyé par chaque partie a en réalité été envoyé à l’attaquant, qui l’a ensuite examiné, a décidé si un contenu devait être modifié, puis a transmis le courriel du domaine similaire à sa destination d’origine », ont déclaré les chercheurs de Check Point dans un autre article de blog sur Les escroqueries du BEC.

Armés de ce dispositif, les attaquants commencent alors à injecter des informations bancaires frauduleuses (associées à des comptes situés à Hong Kong et au Royaume-Uni) dans les courriels pour intercepter les transferts d’argent et lancer de nouvelles demandes de virement.

Le FBI met en garde contre les attaques du BEC

Les attaques de compromission du courrier électronique des entreprises (BEC) ont fait un bond ces dernières années, les groupes de cybercriminalité organisés essayant de tirer profit des escroqueries par courrier électronique dirigées contre les grandes entreprises.

Le mois dernier, l’équipe de renseignements sur les menaces de l’unité 42 de Palo Alto Networks a examiné les opérations de BEC travaillant au Nigeria, découvrant que le groupe – surnommé » BEC » – était en train d’être démantelé.SilverTerriera mené une moyenne de 92 739 attaques par mois en 2019.

Selon le Bureau fédéral d’investigation, en 2019 Rapport sur la criminalité sur InternetLes escroqueries liées au BEC ont fait l’objet de 23 775 plaintes, représentant à elles seules des pertes de plus de 1,7 milliard de dollars.

Dans un conseil publié par le FBI au début du mois, l’agence a mis en garde contre les cybercriminels qui mènent des attaques BEC par le biais de services de messagerie électronique dans le nuage, ajoutant que ces escroqueries ont coûté aux entreprises américaines plus de 2,1 milliards de dollars entre 2014 et 2019.

Les cybercriminels analysent le contenu des comptes de messagerie électronique compromis pour trouver des preuves de transactions financières », a averti le FBI. Souvent, les acteurs configurent les règles de la boîte aux lettres d’un compte compromis pour supprimer les messages clés. Ils peuvent également activer le transfert automatique vers un compte de messagerie externe ».

Le bureau a également a émis un avertissement séparé mettant en évidence la façon dont les escrocs mettent à jour la technique de l’escroquerie lucrative afin de tirer profit de la Pandémie de coronavirus en cours et effectuer des virements électroniques frauduleux.

Face à ces menaces permanentes, il est recommandé aux utilisateurs d’activer l’authentification à deux facteurs pour sécuriser leurs comptes et s’assurer que les demandes de transfert de fonds et de paiement sont vérifiées par des appels téléphoniques confirmant la transaction.

Pour plus d’informations sur la manière d’atténuer le risque, consultez le site L’alerte du FBI ici.

Poster un commentaire