Certains articles de veille peuvent faire l'objet de traduction automatique.

Alors que le monde est confronté à la pandémie de coronavirusLa situation s’est avérée être une bénédiction pour les acteurs de la menace, qui ont profité de l’occasion pour cibler les victimes par des escroqueries ou des campagnes de logiciels malveillants.

Or, selon un nouveau rapport publié par Recherche sur les points de contrôle Aujourd’hui, et comme l’a indiqué The Hacker News, les pirates informatiques exploitent l’épidémie de COVID-19 pour propager leurs propres infections, notamment en enregistrant des domaines liés à des coronavirus malveillants et en vendant à prix réduit des logiciels malveillants disponibles sur le web.

Des offres spéciales de différents pirates informatiques faisant la promotion de leurs « biens » – généralement des logiciels malveillants ou des outils d’exploitation – sont vendues sur le réseau noir dans le cadre d’offres spéciales avec « COVID19 » ou « coronavirus » comme codes de réduction, ciblant les cyber-attaquants en herbe », a déclaré la société de cybersécurité.

Rabais COVID-19 : Exploiter les outils à vendre

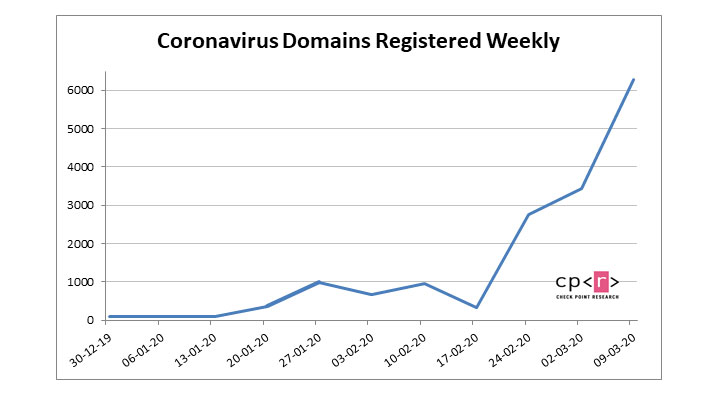

Le rapport fait suite à une augmentation du nombre de domaines liés aux coronavirus malveillants qui ont été enregistrés depuis le début du mois de janvier.

« Rien qu’au cours des trois dernières semaines (depuis la fin février 2020), nous avons constaté une énorme augmentation du nombre de domaines enregistrés – le nombre moyen de nouveaux domaines est presque dix fois plus élevé que le nombre moyen constaté les semaines précédentes », ont déclaré les chercheurs. « 0,8 % de ces domaines ont été jugés malveillants (93 sites web), et 19 % supplémentaires ont été jugés suspects (plus de 2 200 sites web) ».

Parmi les outils disponibles à l’achat à un prix réduit, citons « WinDefender bypass » et « Build to bypass email and chrome security ».

Un autre groupe de piratage, qui porte le nom de « SSHacker », offre le service de piratage du compte Facebook avec une réduction de 15 % grâce au code promotionnel « COVID-19 ».

De plus, un vendeur qui se fait appeler « True Mac » vend un modèle de MacBook Air 2019 pour seulement 390 dollars en tant qu' »offre spéciale corona ». Il va sans dire que cette offre est une arnaque.

Une longue liste d’attaques à base de coronavirus

Ce dernier développement s’ajoute à une longue liste de cyberattaques contre hôpitaux et centres de dépistageLes campagnes de phishing qui distribuent des logiciels malveillants tels que AZORuIt, Emotet, Nanocore RAT et TrickBot via liens et pièces jointes malveillantset d’exécuter des logiciels malveillants et des les attaques avec demande de rançon qui visent à tirer profit du problème de la santé mondiale.

- APT36, un acteur de la menace parrainé par l’État pakistanais qui cible la défense, les ambassades et le gouvernement indien, a été découvert en train de mener une campagne de harponnage à l’aide d’appâts documentaires sur le thème des coronavirus, qui ont été présentés comme des conseils de santé pour déployer le Outil d’administration à distance Crimson (RAT) sur les systèmes cibles.

- Chercheurs de l’entreprise de sécurité IssueMakersLab a découvert une campagne de malware lancée par des hackers nord-coréens qui ont utilisé des documents piégés détaillant la réponse de la Corée du Sud à l’épidémie de COVID-19 comme appât pour faire tomber le malware BabyShark. L’avenir enregistré a observé « au moins trois cas où la référence à COVID-19 a été utilisée par d’éventuels acteurs de l’État-nation ».

- Un thème COVID-19 campagne anti-pourriel a ciblé les industries manufacturières, industrielles, financières, des transports, pharmaceutiques et cosmétiques via des documents Microsoft Word qui exploitent un bug de Microsoft Office vieux de deux ans et demi dans Equation Editor pour installer le malware AZORult. Le voleur d’informations AZORult a également été distribué en utilisant une version frauduleuse du Coronavirus de Johns Hopkins (carte) sous la forme d’un exécutable malveillant.

- Une fausse application Android de suivi en temps réel des coronavirus, appelée « Suivi COVID19Il a été constaté que l’utilisateur abusait des autorisations pour modifier le mot de passe de l’écran de verrouillage du téléphone et installer des CovidLock, logiciel de rançon en échange d’une rançon de 100 dollars.

- Une autre attaque de phishing, découverte par Sécurité anormaleLe site Web de l’Office 365, qui a été créé en 2004, a ciblé des étudiants et des membres du personnel universitaire avec des courriels bidons afin de leur voler leurs références Office 365 en redirigeant des victimes peu méfiantes vers une fausse page de connexion Office 365.

- Commenter les attaques de spamming sur des sites web qui contenaient des liens vers un site d’information sur les coronavirus apparemment inoffensif, mais qui redirigeaient les utilisateurs vers des entreprises douteuses de vente de drogue.

- A part les courriels de spam chargés de logiciels malveillants, Les chercheurs de F-Secure ont observé une nouvelle campagne de spam qui vise à tirer parti de la pénurie généralisée de masques pour inciter les destinataires à payer des masques, mais sans leur envoyer rien.

Rester en sécurité à l’époque de COVID-19

Il est clair que ces attaques exploitent les craintes liées aux coronavirus et la soif d’informations des gens sur l’épidémie. Étant donné l’impact sur la sécurité des entreprises et des particuliers, il est essentiel d’éviter d’être victime d’escroqueries en ligne et de pratiquer une bonne hygiène numérique :

- Les entreprises doivent veiller à ce que les technologies d’accès à distance sécurisées sont en place et configurés correctement, y compris l’utilisation d’une authentification à plusieurs facteurs, afin que les employés puissent mener leurs activités en toute sécurité depuis leur domicile.

- Les particuliers doivent s’abstenir d’utiliser des dispositifs personnels non autorisés pour travailler et s’assurer » qu’ils ne sont pas en train d’utiliser des dispositifs personnels non autorisés.les appareils personnels devront avoir le même niveau de sécurité comme un appareil appartenant à une entreprise, et vous devrez également prendre en compte les implications en matière de vie privée des appareils appartenant aux employés qui se connectent à un réseau d’entreprise ».

- Attention aux les courriers électroniques et les fichiers reçus d’expéditeurs inconnus. Surtout, vérifiez l’authenticité de l’adresse électronique de l’expéditeur, n’ouvrez pas de pièces jointes inconnues ou ne cliquez pas sur des liens suspects, et évitez les courriels qui leur demandent de partager des données sensibles telles que des mots de passe de comptes ou des informations bancaires.

- Utiliser des sources fiables, telles que les sites web gouvernementaux légitimes – pour obtenir des informations actualisées et factuelles sur COVID-19.

Poster un commentaire