Certains articles de veille peuvent faire l'objet de traduction automatique.

Les chercheurs en cybersécurité du NetLab de Qihoo 360 ont dévoilé aujourd’hui les détails de deux campagnes de cyberattaques de type « zero-day » récemment repérées dans la nature et visant des appareils réseau d’entreprise fabriqués par la société taïwanaise DrayTek.

Selon le rapportAu moins deux groupes distincts de pirates informatiques ont exploité deux vulnérabilités critiques de l’injection de commande à distance (CVE-2020-8515) affectant les commutateurs d’entreprise, les répartiteurs de charge, les routeurs et les passerelles VPN DrayTek Vigor pour écouter le trafic réseau et installer des portes dérobées.

Les attentats du jour zéro ont commencé quelque part à la fin du mois de novembre ou au début du mois de décembre dernier et sont potentiellement toujours en cours contre des milliers de personnes publiquement exposées Commutateur DrayTeks, Vigueur 2960, 3900, 300B qui n’ont pas encore été mis à jour avec les derniers les mises à jour de firmware publié le mois dernier.

Les vulnérabilités du jour zéro en question peuvent être exploitées par tout attaquant distant non autorisé pour injecter et exécuter des commandes arbitraires sur le système, ainsi que détaillé par un autre chercheur sur son blog.

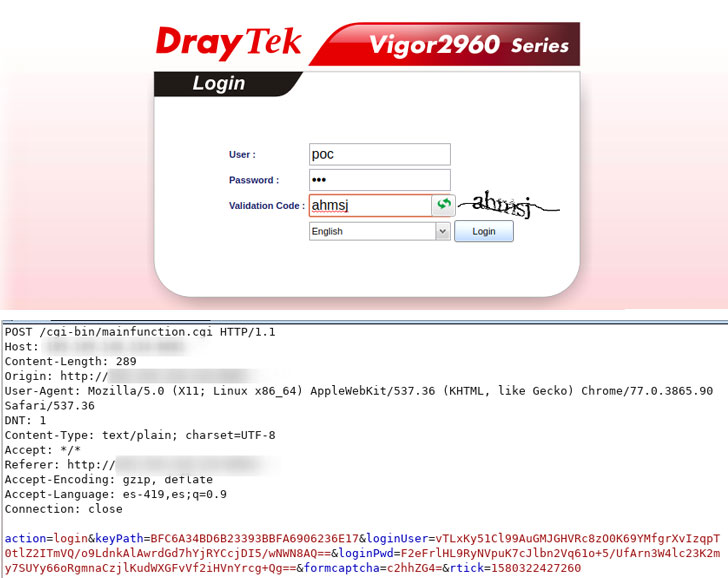

« Les deux points d’injection de la commande de vulnérabilité 0-day sont keyPath et rtick, situés dans le fichier /www/cgi-bin/mainfunction.cgi, et le programme correspondant du serveur Web est /usr/sbin/lighttpd », indique le rapport.

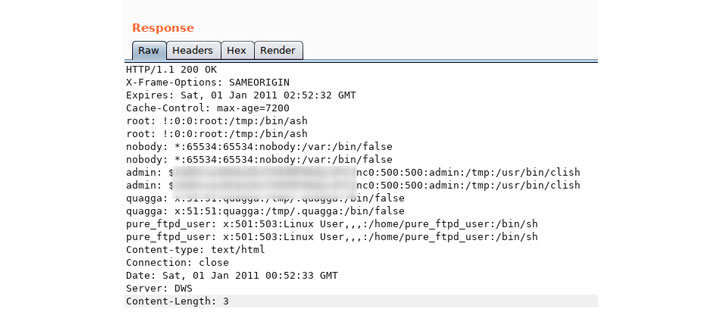

Les chercheurs du NetLab n’ont pas encore attribué les deux attaques à un groupe spécifique, mais ils ont confirmé que si le premier groupe a simplement espionné le trafic du réseau, le second groupe d’attaquants a utilisé la vulnérabilité d’injection de commande rtick pour créer :

- la porte dérobée de la session web qui n’expire jamais,

- Porte dérobée SSH sur les ports TCP 22335 et 32459,

- compte système de porte dérobée avec l’utilisateur « wuwuhanhan » et le mot de passe « caonimuqin ».

À noter que si vous venez d’installer le micrologiciel corrigé, ou si vous l’installez maintenant, il ne supprimera pas automatiquement les comptes de porte dérobée au cas où vous seriez déjà compromis.

« Nous recommandons aux utilisateurs de DrayTek Vigor de vérifier et de mettre à jour leur firmware en temps utile et de vérifier s’il y a un processus tcpdump, un compte SSH backdoor, une web session backdoor, etc. sur leurs systèmes ».

« Si vous avez activé l’accès à distance sur votre routeur, désactivez-le si vous n’en avez pas besoin, et utilisez si possible une liste de contrôle d’accès », suggère l’entreprise.

La liste des versions de firmware concernées est la suivante :

- Vigor2960 < ; v1.5.1

- Vigor300B < ; v1.5.1

- Vigor3900 < ; v1.5.1

- VigorSwitch20P2121 <= v2.3.2

- VigorSwitch20G1280 <= v2.3.2

- VigorSwitch20P1280 <= v2.3.2

- VigorSwitch20G2280 <= v2.3.2

- VigorSwitch20P2280 <= v2.3.2

Il est vivement recommandé aux entreprises et aux particuliers concernés d’installer les dernières mises à jour de firmware afin de protéger complètement leurs précieux réseaux contre les logiciels malveillants et les nouvelles menaces en ligne.

Poster un commentaire