Certains articles de veille peuvent faire l'objet de traduction automatique.

Les vulnérabilités de sécurité dans les programmes de bureau à distance tels que Sunlogin et AweSun sont exploitées par des acteurs de la menace pour déployer le malware PlugX.

AhnLab Security Emergency Response Center (ASEC), dans un nouvelle analysea déclaré que cela marque l’abus continu des failles pour fournir une variété de charges utiles sur des systèmes compromis.

Cela inclut le framework de post-exploitation Sliver, le mineur de crypto-monnaie XMRig, Gh0st RAT et le rançongiciel Paradise. PlugX est le dernier ajout à cette liste.

Le logiciel malveillant modulaire a été largement utilisé par les acteurs de la menace basés en Chine, avec de nouvelles fonctionnalités continuellement ajoutées pour aider à effectuer le contrôle du système et le vol d’informations.

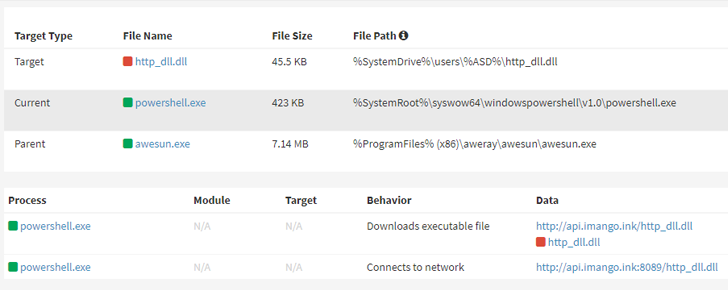

Dans les attaques observées par l’ASEC, l’exploitation réussie des failles est suivie de l’exécution d’une commande PowerShell qui récupère un exécutable et un fichier DLL depuis un serveur distant.

Cet exécutable est un service de serveur HTTP légitime de la société de cybersécurité ESET, qui est utilisé pour charger le fichier DLL au moyen d’une technique appelée chargement latéral DLL et finalement exécuter la charge utile PlugX en mémoire.

« Les opérateurs PlugX utilisent une grande variété de fichiers binaires de confiance qui sont vulnérables au chargement latéral de DLL, y compris de nombreux exécutables antivirus », a déclaré Security Joes. indiqué dans un rapport de septembre 2022. « Cela s’est avéré efficace tout en infectant les victimes. »

Découvrez les dangers cachés des applications SaaS tierces

Êtes-vous conscient des risques associés à l’accès d’applications tierces aux applications SaaS de votre entreprise ? Rejoignez notre webinaire pour en savoir plus sur les types d’autorisations accordées et sur la façon de minimiser les risques.

La porte dérobée se distingue également par sa capacité à démarrer des services arbitraires, à télécharger et à exécuter des fichiers à partir d’une source externe et à supprimer des plugins qui peuvent récolter des données et se propager à l’aide du protocole RDP (Remote Desktop Protocol).

« De nouvelles fonctionnalités sont ajoutées à [PlugX] même à ce jour, car il continue d’être utilisé régulièrement dans les attaques », a déclaré l’ASEC. « Lorsque la porte dérobée, PlugX, est installée, les acteurs de la menace peuvent prendre le contrôle du système infecté à l’insu de l’utilisateur.

Poster un commentaire