Certains articles de veille peuvent faire l'objet de traduction automatique.

Vous vous souvenez de la vulnérabilité rowhammer ? Un problème critique affectant les puces DRAM (dynamic random access memory) modernes qui pourrait permettre aux attaquants d’obtenir des privilèges plus élevés du noyau sur un système ciblé en accédant de manière répétée aux cellules de la mémoire et en provoquant des inversions de bits.

Pour atténuer Vulnérabilité de Rowhammer sur les dernières DRAM DDR4, de nombreux fabricants de puces mémoire ont ajouté quelques défenses sous le terme générique de Rafraîchissement du rang cible (TRR) qui rafraîchit les rangées adjacentes lorsque l’accès à une rangée victime dépasse un certain seuil.

Mais il s’avère que la fonction « Target Row Refresh », présentée comme une solution miracle pour atténuer les attaques de type « rowhammer », est également insuffisante et pourrait permettre aux attaquants d’exécuter de nouveaux modèles de martelage et de réactiver les attaques par retournement de bits sur le matériel le plus récent.

TRRespass : L’outil de fuzzing Rowhammer

Suivi de CVE-2020-10255, la nouvelle rapporté a été découverte par des chercheurs de VUSec Lab, qui ont également publié aujourd’hui ‘TRRespass,’ une boîte noire open source à plusieurs faces Outil de fuzzing RowHammer qui peut identifier des modèles de martelage sophistiqués pour monter des attaques dans le monde réel.

Selon les chercheurs, le fuzzer TRRespass sélectionne de manière répétée différentes rangées aléatoires à divers endroits de la DRAM pour le martelage et fonctionne même en ignorant l’implémentation du contrôleur de mémoire ou de la puce DRAM.

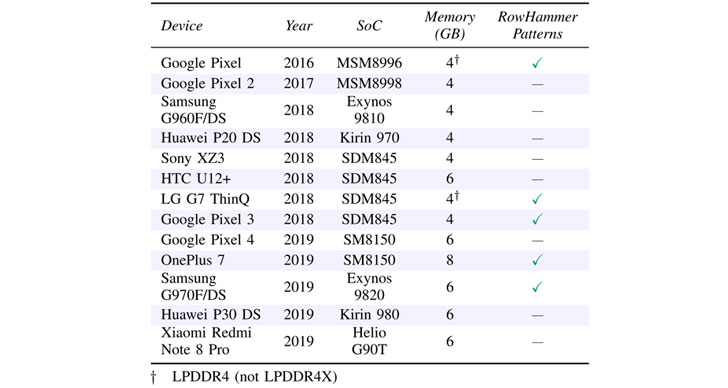

Qu’y a-t-il de plus ? La dernière faille affecte également les puces LPDDR4 et LPDDR4X intégrées dans la plupart des ordinateurs modernes. smartphoneslaissant des millions d’appareils toujours vulnérables au virus. Vulnérabilité de RowHammer encore.

« Nous avons également porté une version simplifiée de TRRespass sur ARM et avons réussi à déclencher des retournements de bits sur une variété de smartphones tels que Google Pixel 3 et Samsung Galaxy S10 », ont déclaré les chercheurs.

Target Row Refresh tente d’identifier les rangées victimes possibles en comptant le nombre d’activations de rangées adjacentes et en le comparant à une valeur prédéfinie, mais il est toujours incapable de conserver les informations sur toutes les rangées accédées en même temps pour atténuer efficacement les bit flips par les rangées agresseurs.

« Les variantes connues de Rowhammer utilisent au maximum deux rangs agresseurs pour réaliser l’attaque, un petit nombre de rangs auxquels on accède fréquemment peut facilement être surveillé par TRR. Mais que se passe-t-il si nous utilisons plus de lignes d’agression ? » ont déclaré les chercheurs dans un billet de blog.

« Mais le fait d’avoir plus d’agresseurs surcharge l’atténuation de TRR puisqu’il ne peut suivre que quelques rangées d’agresseurs à la fois. Heureusement, les puces DDR4 sont plus vulnérables, ce qui nous donne la possibilité de réduire le nombre d’accès à chacun des agresseurs pour déclencher des inversions de bits. Ou, en d’autres termes, d’augmenter le nombre d’agresseurs pour contourner l’atténuation. »

Les chercheurs affirment qu’ils ont « essayé TRRespass sur les trois principaux fournisseurs de mémoire (compromettant plus de 99 % du marché) en utilisant 42 DIMM » et ont trouvé des inversions de bits sur 12 d’entre eux.

L’équipe VUSec a signalé les nouvelles attaques RowHammer à toutes les parties concernées à la fin de l’année dernière, mais, malheureusement, elles ne seront pas corrigées de sitôt.

VUSec a également promis de publier prochainement une application Android que les utilisateurs peuvent installer et utiliser pour vérifier si la puce mémoire de leurs smartphones est également vulnérable aux nouveaux schémas de martelage ou non.

Poster un commentaire